Xort Ransomware

Trun Ransomware

(шифровальщик-вымогатель)

Этот крипто-вымогатель шифрует данные с помощью RSA-1024 с использованием ПО для шифрования с открытым исходным кодом на GNU Privacy Guard (GnuPG). В записке о выкупе вымогатели требуют связаться по почте с экспертом, чтобы вернуть файлы. Сумма выкупа колеблется: 1,0-1,3 биткоинов. Название получил от логина почты вымогателй и добавляемого расширения.

К зашифрованным файлам добавляется расширение .xort или .trun (в другой кампании). Относится к семейству VaultCrypt.

Активность пришлась на февраль - март 2016 (версия Trun в феврале, а Xort в марте-апреле), но имела продолжение и после.

© Генеалогия: VaultCrypt > XRTN > Trun, Xort

Xort Ransomware распространяется, как и другие крипто-вымогатели, главным образом, как вредоносное вложение в email, или посредством ссылки на вредоносный сайт, размещенной в фишинг-письме.

После того, как файл во вложении будет открыт, Xort Ransomware запускается автоматически, сканирует ПК жертвы для поиска определенных расширений файлов, затем шифрует их с использованием алгоритма RSA-2048, добавляя к зашифрованным файлам расширение .xort или .trun

Запиской с требованием выкупа выступает файл с генерированным случайным именем HTA-файлом: <random_name>.hta

Содержание текста о выкупе Xort:

ATTENTION!

All important files and information on this comuter (documents, databases, etc.) will be decrypted using a RSA cryptographic algorithm

Without special software decoding a single file with the help of the most powerful computers will take about a 20 years.

contact an expert on email: xorthelp@yandex.ru

Перевод на русский:

ВНИМАНИЕ!

Все важные файлы и информацию на этом comuter (документы, базы данных и т.д.) можно расшифровать используя криптографический алгоритм RSA

Без спец. программы декодирование одного файла с помощью самых мощных компьютеров займет около 20 лет.

контакт с экспертом по email: xorthelp@yandex.ru

Содержение текста для Trun аналогично, только другой email.

Ошибки в тексте:

comuter - правильно: computer (компьютер)

Email-адрес вымогателей в Xort и Trun Ransomware:

xorthelp@yandex.ru

trunhelp@yandex.ru

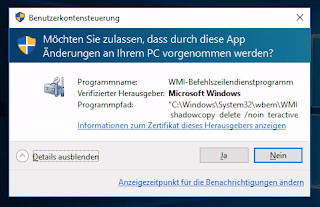

После шифрования удаляются теневые копии файлов, если UAC отключена, или выводится при активной UAC запрос на внесение изменений. Разумеется, нужно отказаться, чтобы копии файлов сохранились и можно было восстановить хотя бы часть утраченной информации после удаления вредоносных файлов.

Запрос UAC на внесение изменений: удаление теневых копий

Список файловых расширений, подвергающихся шифрованию:

.001, .3fr,.7z, .accdb, .ai, .apk, .arch00,

.arw, .asset, .avi, .bar, .bay, .bc6, .bc7, .big, .bik, .bkf, .bkp, .blob, .bsa,

.cas, .cdr, .cer, .cfr, .cr2, .crt, .crw, .css, .csv, .d3dbsp, .das,

.DayZProfile, .dazip, .db0, .dbfv, .dcr, .der, .desc, .dmp, .dng, .doc, .docm,

.docx, .dwg, .dxg, .epk, .eps, .erf, .esm, .ff, .flv, .forge, .fos, .fpk, .fsh,

.gdb, .gho, .hkdb, .hkx, .hplg, .hvpl, .ibank, .icxs, .indd, .itdb, .itl, .itm,

.iwd, .iwi, .jpe, .jpeg, .jpg, .js, .kdb, .kdc, .kf, .layout, .lbf, .litemod,

.lrf, .ltx, .lvl, .m2, .m3u, .m4a, .map, .mcgame, .mcmeta, .mdb, .mdbackup,

.mddata, .mdf, .mef, .menu, .mlx, .mpqge, .mrwref, .ncf, .nrw, .ntl, .odb, .odc,

.odm, .odp, .ods, .odt, .orf, .p12, .p7b, .p7c, .pak, .pdd, .pdf, .pef, .pem,

.pfx, .pkpass, .png, .ppt, .pptm, .pptx, .psd, .psk, .pst, .ptx, .py,.pyc, .qdf,

.qic, .r3d, .raf, .rar, .raw, .rb, .re4, .rgss3a, .rim, .rofl, .rtf, .rw2, .rwl,

.sav, .sb, .sc2save, .sid, .sidd, .sidn, .sie, .sis, .slm, .snx, .sr2, .srf,

.srw, .sum, .svg, .syncdb, .t12, .t13, .tax, .tor, .txt, .unity3d, .upk, .vdf,

.vfs0, .vpk, .vpp_pc, .vtf, .w3x, .wb2, .wma, .wmo, .wmv, .wotreplay, .wpd,

.wps, .x3f, .xf, .xlk, .xls, .xlsb, .xlsm, .xlsx, .xxx, .zip, .ztmp (187 расширений).

Файлы, связанные с Xort Ransomware:

<random_name>.hta

%Temp%\<random_name>.hta

C:\Users\User_name\AppData\Roaming\<random_name>.hta

%AppData%\xort.KEY или trun.KEY

%Temp%\xort.KEY или trun.KEY

%Temp%\xort.txt или trun.txt

<random>_xort.KEY или <random>_trun.KEY

%Temp%\gPG.EXE

CONFIRMATION.KEY

decrypt.bat

<random>.bat

<random>.cmd

<random>.js

и другие.

Степень распространённости: средняя, перспективно высокая.

Подробные сведения собираются.

Обновление от 31 марта 2017:

Пост в Твиттере >>

Пост в Твиттере >>Расширение: .chm

Email: helplovx@excite.co.jp

Результаты анализов: HA+VT

Read to links: Write-up by Heise Security + other ID Ransomware + Tweet on Twitter + Tweet

Thanks: Karsten Hahn Michael Gillespie al1963

Комментариев нет:

Отправить комментарий

ВНИМАНИЕ!

Новые комментарии проверяются. Всё, кроме спама, будет опубликовано. Вам нужен Google аккаунт для комментария.

---

Please note!

New comments are moderated. Anything other than spam will be published. You need a Google account to post a comment.

---

Bitte beachten Sie!

Neue Kommentare werden moderiert. Alle Kommentare, die kein Spam sind, werden veröffentlicht. Sie benötigen ein Google-Konto, um einen Kommentar zu hinterlassen.

---

Veuillez noter!

Les nouveaux commentaires sont modérés. Tous les commentaires, à l'exception des spams, seront publiés. Vous devez disposer d'un compte Google pour publier un commentaire.

---

¡Tenga en cuenta!

Los nuevos comentarios son moderados. Se publicarán todos los comentarios excepto el spam. Para escribir un comentario necesitas una cuenta de Google.