Cerber 2.0 Ransomware

Новая версия криптовымогателя Cerber была обнаружена сразу несколькими исследователями, независимо друг от друга. Все они наблюдали за новой вариацией в течение июля 2016.

© Генеалогия: Cerber > Cerber 2.0 > Cerber 3.0 > Cerber 4.0 > Cerber 5.0

Cerber 2.0 Ransomware имеет ряд существенных изменений от предыдущей версии, как внутренних, так и внешних. Так теперь используется метод шифрования RC4+RSA.

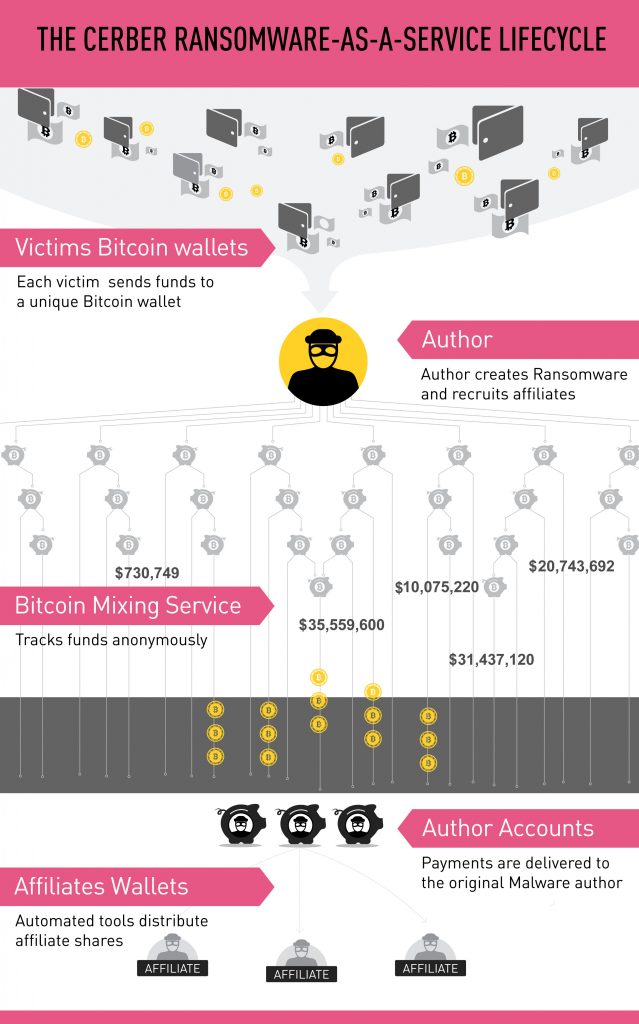

Разработчик, привлекающий новых партнеров на подпольных форумах, скрылся за ником crbr. В его сообщении с рекламой партнер-участник получает 60% от прибыли с дополнительными 5 процентами за привлечение нового участника в программу. Остальные деньги уходят разработчику. Контрольная панель, предлагаемая партнерским филиалам, доступна на 12 языках, включая арабский, китайский, португальский и турецкий языки. Согласно данным от того же crbr, 3% всех жертв в основном из Австралии, Канады, Франции, Германии, Великобритании, Индии, Италии, Южной Кореи и США - платят за покупку декодера.

Записок о выкупе три в разных форматах:

# DECRYPT MY FILES #.txt

# DECRYPT MY FILES #.html

# DECRYPT MY FILES #.vbs

Названия записок о выкупе не изменились. Содержание текстового файла также обширно и нудно, потому мы его опускаем и отдаём предпочтение другим деталям.

HTML-версия записки о выкупе

Скринлок, встающий обоями рабочего стола

Внешние изменения:

Cerber-2 теперь использует упаковщик, чтобы усложнить его обнаружение и анализ.

Шифрование изменено, чтобы использовать Microsoft API CryptGenRandom для генерации ключа. Генерируемый ключ теперь составляет 32 байта, а не 16 байтов, используемых в предыдущих версиях. Эти изменения привели к тому, что Cerber Decryptor от Trend Micro уже не может расшифровать зашифрованные этой версией файлы.

Зашифрованные файлы получают расширение .cerber2. Раньше было — .cerber

Используется значок из детской игры под название Anka. Но он может поменяться.

Скринлок, встающий обоями рабочего стола, поменялся на мелкопиксельный фон.

Ошибка, позволявшая ранее дешифровать зашифрованные файлы, увы, устранена.

Так выглядят зашифрованный файлы

Значок исполняемого файла Anka

Внутренние изменения:

Вымогатель теперь использует упаковщик, чтобы осложнить обнаружение и анализ.

Для генерации ключа шифрования ныне используется API CryptGenRandom Microsoft.

Ключ генерируется теперь на 32 байта, а не 16 байт, как было в предыдущей версии.

Файловых расширений, подвергающихся шифрованию, в новой версии стало больше.

Список файловых расширений, подвергающихся шифрованию:

.1cd, .3dm, .3ds, .3fr, .3g2, .3gp, .3pr, .7z, .7zip, .aac, .ab4, .abd, .acc, .accdb, .accde, .accdr, .accdt, .ach, .acr, .act, .adb, .adp, .ads, .agdl, .ai, .aiff, .ait, .al, .aoi, .apj, .apk, .arw, .ascx, .asf, .asm, .asp, .aspx, .asset, .asx, .atb, .avi, .awg, .back, .backup, .backupdb, .bak, .bank, .bay, .bdb, .bgt, .bik, .bin, .bkp, .blend, .bmp, .bpw, .bsa, .c, .cash, .cdb, .cdf, .cdr, .cdr3, .cdr4, .cdr5, .cdr6, .cdrw, .cdx, .ce1, .ce2, .cer, .cfg, .cfn, .cgm, .cib, .class, .cls, .cmt, .config, .contact, .cpi, .cpp, .cr2, .craw, .crt, .crw, .cry, .cs, .csh, .csl, .css, .csv, .d3dbsp, .dac, .das, .dat, .db, .db_journal, .db3, .dbf, .dbx, .dc2, .dcr, .dcs, .ddd, .ddoc, .ddrw, .dds, .def, .der, .des, .design, .dgc, .dgn, .dit, .djvu, .dng, .doc, .docm, .docx, .dot, .dotm, .dotx, .drf, .drw, .dtd, .dwg, .dxb, .dxf, .dxg, .edb, .eml, .eps, .erbsql, .erf, .exf, .fdb, .ffd, .fff, .fh, .fhd, .fla, .flac, .flb, .flf, .flv, .flvv, .forge, .fpx, .fxg, .gbr, .gho, .gif, .gray, .grey, .groups, .gry, .h, .hbk, .hdd, .hpp, .html, .ibank, .ibd, .ibz, .idx, .iif, .iiq, .incpas, .indd, .info, .info_, .ini, .iwi, .jar, .java, .jnt, .jpe, .jpeg, .jpg, .js, .json, .k2p, .kc2, .kdbx, .kdc, .key, .kpdx, .kwm, .laccdb, .lbf, .lck, .ldf, .lit, .litemod, .litesql, .lock, .log, .ltx, .lua, .m, .m2ts, .m3u, .m4a, .m4p, .m4v, .ma, .mab, .mapimail, .max, .mbx, .md, .mdb, .mdc, .mdf, .mef, .mfw, .mid, .mkv, .mlb, .mmw, .mny, .money, .moneywell, .mos, .mov, .mp3, .mp4, .mpeg, .mpg, .mrw, .msf, .msg, .myd, .nd, .ndd, .ndf, .nef, .nk2, .nop, .nrw, .ns2, .ns3, .ns4, .nsd, .nsf, .nsg, .nsh, .nvram, .nwb, .nx2, .nxl, .nyf, .oab, .obj, .odb, .odc, .odf, .odg, .odm, .odp, .ods, .odt, .ogg, .oil, .omg, .one, .orf, .ost, .otg, .oth, .otp, .ots, .ott, .p12, .p7b, .p7c, .pab, .pages, .pas, .pat, .pbf, .pcd, .pct, .pdb, .pdd, .pdf, .pef, .pem, .pfx, .php, .pif, .pl, .plc, .plus_muhd, .pm!, .pm, .pmi, .pmj, .pml, .pmm, .pmo, .pmr, .pnc, .pnd, .png, .pnx, .pot, .potm, .potx, .ppam, .pps, .ppsm, .ppsx,.ppt, .pptm, .pptx, .prf, .private, .ps, .psafe3, .psd, .pspimage, .pst, .ptx, .pub, .pwm, .py, .qba, .qbb, .qbm, .qbr, .qbw, .qbx, .qby, .qcow, .qcow2, .qed, .qtb, .r3d, .raf, .rar, .rat, .raw, .rdb, .re4, .rm, .rtf, .rvt, .rw2, .rwl, .rwz, .s3db, .safe, .sas7bdat, .sav, .save, .say, .sd0, .sda, .sdb, .sdf, .sh, .sldm, .sldx, .slm, .sql, .sqlite, .sqlite3, .sqlitedb, .sqlite-shm, .sqlite-wal, .sr2, .srb, .srf, .srs, .srt, .srw, .st4, .st5, .st6, .st7, .st8, .stc, .std, .sti, .stl, .stm, .stw, .stx, .svg, .swf, .sxc, .sxd, .sxg, .sxi, .sxm, .sxw, .tax, .tbb, .tbk, .tbn, .tex, .tga, .thm, .tif, .tiff, .tlg, .tlx, .txt, .upk, .usr, .vbox, .vdi, .vhd, .vhdx, .vmdk, .vmsd, .vmx, .vmxf, .vob, .vpd, .vsd, .wab, .wad, .wallet, .war, .wav, .wb2, .wma, .wmf, .wmv, .wpd, .wps, .x11, .x3f, .xis, .xla, .xlam, .xlk, .xlm, .xlr, .xls, .xlsb, .xlsm, .xlsx, .xlt, .xltm, .xltx, .xlw, .xml, .xps, .xxx, .ycbcra, .yuv, .zip (456 расширений).

Как и прежде, Cerber проверяет локализацию ПК и не шифрует файлы в ПК пользователей из следующих стран: Азербайджан, Армения, Беларусь, Грузия, Казахстан, Кыргызстан, Молдова, Россия, Таджикистан, Туркменистан, Узбекистан, Украина. Из-за этого факта некоторые исследователи, в частности CheckPoint в своем отчете, представленным в августе 2016 года, сделали выводы, что Cerber запускается из России. Такая стратегия позволяет атакующим избежать правовых преследований со стороны правоохранительных органов этих стран.

Примечательно, что в чёрном списке у Cerber v.2 прописаны следующие антивирусные программы: ArcaBit, ArcaVir, Avast, Bitdefender, Bullguard, CA, Emsisoft, ESET, eScan, eTrust, F-Secure, G Data, Kaspersky, Lavasoft, TrustPort. Это значит, что, обнаружив на ПК их присутствие, вымогатель просто не станет запускаться.

Шифровальщик завершает следующие процессы:

excel.exe

infopath.exe

msaccess.exe

mspub.exe

onenote.exe

outlook.exe

powerpnt.exe

steam.exe

sqlservr.exe

thebat.exe

thebat64.exe

thunderbird.exe

visio.exe

winword.exe

wordpad.exe

Шифруются файлы в директориях:

:\\documents and settings\\all users\\documents\\

:\\appdata\\roaming\\microsoft\\office\\

:\\excel\\

:\\microsoft sql server\\

:\\onenote\\

:\\outlook\\

:\\powerpoint\\

:\\steam\\

:\\the bat!\\

:\\thunderbird\\

Не шифруются файлы:

boot.ini

bootsect.bak

desktop.ini

iconcache.db

ntuser.dat

ntuser.dat.log

ntuser.ini

thumbs.db

Пропускаются файлы в директориях:

:\\$recycle.bin\\

:\\$windows.~bt\\

:\\boot\\

:\\documents and settings\\all users\\

:\\documents and settings\\default user\\

:\\documents and settings\\localservice\\

:\\documents and settings\\networkservice\\

:\\program files\\

:\\program files (x86)\\

:\\programdata\\

:\\recovery\\

:\\recycler\\

:\\users\\all users\\

:\\windows\\

:\\windows.old\\

:\\appdata\\local\\

:\\appdata\\locallow\\

:\\appdata\\roaming\\adobe\\flash player\\

:\\appData\\roaming\\apple computer\\safari\\

:\\appdata\\roaming\\ati\\

:\\appdata\\roaming\\intel\\

:\\appdata\\roaming\\intel corporation\\

:\\appdata\\roaming\\google\\

:\\appdata\\roaming\\macromedia\\flash player\\

:\\appdata\\roaming\\mozilla\\

:\\appdata\\roaming\\nvidia\\

:\\appdata\\roaming\\opera\\

:\\appdata\\roaming\\opera software\\

:\\appdata\\roaming\\microsoft\\internet explorer\\

:\\appdata\\roaming\\microsoft\\windows\\

:\\application data\\microsoft\\

:\\local settings\\

:\\public\\music\\sample music\\

:\\public\\pictures\\sample pictures\\

:\\public\\videos\\sample videos\\

:\\tor browser\\

Степень распространённости: высокая.

Подробные сведения собираются.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

Cerber Ransomware - январь - март 2016

Cerber RaaS - март - август 2016 и далее

Cerber 2.0 Ransomware - август 2016

Cerber 3.0 Ransomware - август - сентябрь 2016

Cerber 4.0 Ransomware - октябрь 2016 и далее

Cerber 5.0 Ransomware - декабрь 2016 - начало 2017

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновления августа 2017:

Фальш-копираты: CamStudio Group, Gentis Media Inc., Corel Corporation

Фальш-имена: Acotyledon.exe, Straightness.exe, Parameter.exe, Giobertite.exe

Результаты анализов: VT, VT, VT

Cerber с анти-канареечной технологией и защита от него

Так называемые "canary files" (файлы-приманки, канарейки) являются техникой безопасности для раннего обнаружения атаки (шифровальщиков-вымогателей) Crypto-Ransomware. С помощью "canary files" защитные программы, например от Cybereason, отслеживают любые модификации в системе, при обнаружении попытки шифрования этих файлов, система безопасности сразу принимает контрмеры.

Новая августовская модификация шифровальщика Cerber способна обходить эту меру. Чтобы избежать шифрования "канареек", Cerber теперь ищет файлы изображений (.png, .bmp, .tiff, .jpg и т.п.), а затем проверяет, действительно ли они являются файлами изображений. Обнаружив подозрительное несоответствие, Cerber теперь пропускает весь каталог, в котором обнаружил сомнительные файлы.

Но новые возможности вымогателя Cerber можно использовать против него самого. Достаточно поместить всего один файл, изначально не являющийся изображением, например, txt-файл, в любую важную папку, переименовать его расширение на jpg или png, и тогда Cerber, приняв его за файл-приманку, не будет шифровать файлы во всей папке. Таким образом, можно защитить любую папку, содержащую ценные данные. Но если папок много, то эту операцию нужно выполнять для каждой папки.

Источник >>

Обновление от 16-17 августа 2016

Check Point Software провели исследование многих инцидентов, связанных с деятельностью Cerber 1 и Cerber 2 в разных странах. Их результаты представлены в подробном исследовательском докладе по Cerber RaaS и дешифрованию Cerber v.1 и v.2.

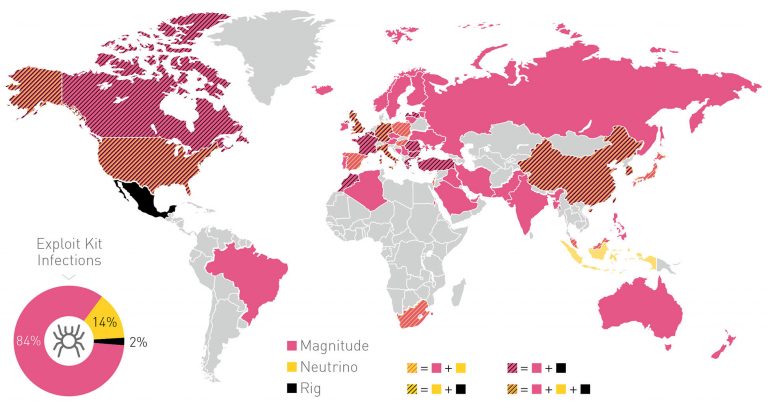

Мониторинг деятельности Cerber RaaS позволил выявить различные кампании по распространению, выполняемые филиалами Cerber для заражения жертв. Начав с кампании по распространению эксплойтов по email, Cerber показал стратегию развития, дойдя до распространения Ransomware-инсталляторов. Как можно видеть на картинке ниже, для распространения Cerber широко использовали наборы эксплойтов Rig, Neutrino и Magnitude, причем Magnitude EK тут был в явном фаворе.

Доход от партнерской системы работы Cerber RaaS огромен, это $195000 прибыли за июль, из которой разработчики RaaS берут себе 40%. Это составляет $78000 прибыли разрабов вредоносов в июле и сулит им $946000 в прогнозе на год!

Разработчики Cerber управляют C&C-серверами, партнерской системой, центром поддержки дистрибьюторов-аффилиатов, а также получают доход от программирования новых вымогателей, в то время как филиалы распространяют вымогателей, чтобы заражают своих жертв по всему миру.

Для того, чтобы объяснить, как работает партнерская система Cerber RaaS, Check Point выпустила инфографику, представленную ниже.

Как можно видеть на картинке ниже, для распространения Cerber широко использовали наборы эксплойтов Rig, Neutrino и Magnitude, причем Magnitude EK тут был в явном фаворе.

Когда Cerber связывается со своими C&C-серверами, то он отправляет сообщения на широкий диапазон IP-адресов. Это делается для того, чтобы правоохранителям было труднее найти сервер, но благодаря этому исследователи безопасности могут прослушивать эти IP-адреса, чтобы увидеть отправляемую информацию.

Специальный сайт для расшифровки файлов после атаки Cerber и Cerber-2 находился по адресу: https://www.cerberdecrypt.com/RansomwareDecryptionTool/

Так выглядели сайт для расшифровки файлов и сам дешифровщик от CheckPoint, запущенный для теста набросом на cmd-файл.

Для дешифрования файлов был нужен специальный файл "pk" (без расширения), содержащий ключ для расшифровки. Сервис от CheckPoint извлекал ключ из загруженного зашифрованного файла (не более 1 Мб), а затем сохранял его в файл "pk" и загружал сам дешифровщик cerber12dec.exe. После этого пострадавший должен был запустить cerber12dec.exe на своем ПК, чтобы дешифровщик просканировал Пк и расшифровал все файлы.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Check Point создали сайт для бесплатной расшифровки файлов. Этот сайт больше недоступен. См. его в веб-архиве >> Дешифратор от Check Point >> Описание работы дешифровщика смотрите выше. Статья о дешифровщике и его работе на английском >>

Read to links: Tweet on Twitter + Tweet ID Ransomware (ID as Cerber 2.0) Write-up, Write-up, Topic of Support *

Видеопрезентация от Check Point

Thanks: Michael Gillespie, Lawrence Abrams Andrew Ivanov (author) Check Point to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles.

Комментариев нет:

Отправить комментарий

ВНИМАНИЕ!

Новые комментарии проверяются. Всё, кроме спама, будет опубликовано. Вам нужен Google аккаунт для комментария.

---

Please note!

New comments are moderated. Anything other than spam will be published. You need a Google account to post a comment.

---

Bitte beachten Sie!

Neue Kommentare werden moderiert. Alle Kommentare, die kein Spam sind, werden veröffentlicht. Sie benötigen ein Google-Konto, um einen Kommentar zu hinterlassen.

---

Veuillez noter!

Les nouveaux commentaires sont modérés. Tous les commentaires, à l'exception des spams, seront publiés. Vous devez disposer d'un compte Google pour publier un commentaire.

---

¡Tenga en cuenta!

Los nuevos comentarios son moderados. Se publicarán todos los comentarios excepto el spam. Para escribir un comentario necesitas una cuenta de Google.