Revenge Ransomware

CryptoMix-Revenge Ransomware

(шифровальщик-вымогатель)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей с помощью AES-256 + RSA-1024, а затем требует оплатить программу и ключ дешифрования, чтобы вернуть файлы. Оригинальное название, связанное со словом "revenge" (реванш, месть). Фальш-копирайт: MicroWare Considine PLC.

шифровальщик вирус-шифровальщик троян-шифровальщик крипто-вымогатель удалить восстановить файлы расшифровка расшифровать дешифровать дешифрование дешифровка алгоритм crypto-ransomware virus-encoder key ransom decrypt decryption recovery remove restore decode files data public private

© Генеалогия: CryptoMix > CryptoMix-Revenge

К зашифрованным файлам добавляется расширение .REVENGE

Файлы переименовываются по формату [16_hex_char_vicimt_id] [16_hex_char_encrypted_filename] [unknown_8_hex_char_string] [8_char_encrypted_filename].REVENGE

Активность этого крипто-вымогателя пришлась на начало марта 2017 г. Ориентирован на англоязычных пользователей, но в записке добавлен текст ещё на 4 языках (итальянском, немецком, польском, корейском), чтобы распространять вымогатель по всему миру и причинить ущерб ещё большему числу пользователей.

Записки с требованием выкупа называются:

# !!!HELP_FILE!!! #.TXT

Содержание записки о выкупе:

===ENGLISH===

All of your files were encrypted using REVENGE Ransomware.

The action required to restore the files.

Your files are not lost, they can be returned to their normal state by decoding them.

The only way to do this is to get the software and your personal decryption key.

Using any other software that claims to be able to recover your files will result in corrupted or destroyed files.

You can purchase the software and the decryption key by sending us an email with your ID.

And we send instructions for payment.

After payment, you receive the software to return all files.

For proof, we can decrypt one file for free. Attach it to an e-mail.

===ITALIAN===

Tutti i file sono stati crittografati utilizzando REVENGE ransomware.

L'azione richiesta per ripristinare i file.

I file non sono persi, possono essere restituiti al loro normale stato di loro decodifica.

L'unico modo per farlo è quello di ottenere il software e la decrittografia personale chiave.

L'uso di qualsiasi altro software che sostiene di essere in grado di recuperare i file si tradurrà in file danneggiati o distrutti.

È possibile acquistare la chiave di software e decifratura con l'invio di una e-mail con il tuo ID.

E mandiamo le istruzioni per il pagamento.

Dopo il pagamento, si riceve il software per ripristinare tutti i file.

Per dimostrare che siamo in grado di decodificare il file. Inviaci un file di e-mail.

===GERMAN===

Alle Dateien wurden mit REVENGE Ransomware verschlüsselt.

Die notwendigen Schritte, um die Dateien wiederherzustellen.

Die Dateien werden nicht verloren, können sie dekodiert werden.

Der einzige Weg, zu tun ist, um die Software zu erhalten, und den privaten Schlüssel zu entschlüsseln.

Mit Software, die auf Ihre Dateien zu können behauptet, bewegen als Folge von beschädigten oder zerstörten Dateien wiederhergestellt werden.

Sie können die Software und Entschlüsselungsschlüssel erwerben, indem Sie uns per E-Mail Ihre ID senden.

Und wir werden Anweisungen für die Zahlung senden.

Nach der Bezahlung werden Sie eine Rückkehr von Software erhalten, die alle Dateien wiederherstellen würde.

Um zu beweisen, dass wir eine Datei kostenlos entschlüsseln kann. Anhängen einer Datei an eine E-Mail.

===POLISH===

Wszystkie pliki zostały zaszyfrowane przy użyciu REVENGE szkodnika.

Konieczne działania w celu przywrócenia plików.

Pliki nie są tracone, mogą one zostać zwrócone do swojego normalnego stanu poprzez ich dekodowania.

Jedynym sposobem na to jest, aby oprogramowanie i swój osobisty klucz deszyfrowania.

Korzystanie z innego oprogramowania, które twierdzi, że jest w stanie odzyskać pliki spowoduje uszkodzonych lub zniszczonych plików.

Można kupić oprogramowanie i klucz deszyfrowania wysyłając do nas e-maila z ID.

A my wyślemy instrukcje dotyczące płatności.

Po dokonaniu płatności otrzymasz oprogramowanie do zwrotu plików.

W celu udowodnienia, że możemy odszyfrować plik. Dołączyć go do wiadomości e-mail.

===KOREAN===

모든 파일은 REVENGE Ransomware를 사용하여 암호화되었습니다.

파일을 복원하는 데 필요한 작업.

파일은 손실되지 않으며 디코딩하여 정상 상태로 되돌릴 수 있습니다.

이를 수행하는 유일한 방법은 소프트웨어와 개인 암호 해독 키를 얻는 것입니다.

파일을 복구 할 수 있다고 주장하는 다른 소프트웨어를 사용하면 파일이 손상되거나 파손됩니다.

신분증을 이메일로 보내 소프트웨어 및 암호 해독 키를 구입할 수 있습니다.

그리고 우리는 지불 지시를 보낸다.

지불 후 모든 파일을 반환하는 소프트웨어를 받게됩니다.

우리는 무료로 하나의 파일의 암호를 해독 할 수 있습니다. 전자 메일 파일을 보내 주시기 바랍니다.

CONTACT E-MAILS:

EMAIL: rev00@india.com

EMAIL: revenge00@writeme.com

EMAIL: rev_reserv@india.com

ID (PERSONAL IDENTIFICATION): *****

Перевод записки на русский язык:

===АНГЛИЙСКИЙ===

Все ваши файлы были зашифрованы REVENGE Ransomware.

Теперь нужно восстановить файлы.

Ваши файлы не потеряны, их можно вернуть в обычное состояние, расшифровав их.

Есть лишь один способ — получить программу и ваш ключ дешифрования.

Использование любой иной программы, якобы способной вернуть ваши файлы, приведет к повреждению или уничтожению файлов.

Вы можете купить программу и ключ дешифрования, отправив нам email с вашим ID.

И мы отправим инструкции по оплате.

После оплаты вы получите программу для возврата всех файлов.

Для пробы даром дешифруем один файл. Прикрепите его к email.

Технические детали

Распространяется или может распространяться с помощью email-спама и вредоносных вложений, обманных загрузок, эксплойтов Rig EK и EiTest, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Изменяет функциональность автозапуска, создаёт значения в реесте.

Похищает конфиденциальную информацию из браузеров.

Создает множество процессов.

После шифрования удаляет теневые копии файлов, отключает работу Windows Startup Repair и изменяет BootStatusPolicy с помощью команд:

/C vssadmin.exe Delete Shadows /All /Quiet

/C bcdedit /set {default} recoveryenabled No

/C bcdedit /set {default} bootstatuspolicy ignoreallfailures

/C net stop vss

/C vssadmin.exe Delete Shadows /All /Quiet

/C net stop vss

Список файловых расширений, подвергающихся шифрованию:

.1CD, .3DM, .3DS, .3FR, .3G2, .3GP, .3PR, .7Z, .7ZIP, .AAC, .AB4, .ABD, .ACC,.ACCDB, .ACCDE, .ACCDR, .ACCDT, .ACH, .ACR, .ACT, .ADB, .ADP, .ADS, .AGDL, .AI, .AIFF, .AIT, .AL, .AOI, .APJ, .APK, .ARW, .ASCX, .ASF, .ASM, .ASP, .ASPX, .ASSET, .ASX, .ATB, .AVI, .AWG, .BACK, .BACKUP, .BACKUPDB, .BAK, .BANK, .BAY, .BDB, .BGT, .BIK, .BIN, .BKP, .BLEND, .BMP, .BPW, .BSA, .C, .CASH, .CDB, .CDF, .CDR, .CDR3, .CDR4, .CDR5, .CDR6, .CDRW, .CDX, .CE1, .CE2, .CER, .CFG, .CFN, .CGM, .CIB, .CLASS, .CLS, .CMT, .CONFIG, .CONTACT, .CPI, .CPP, .CR2, .CRAW, .CRT, .CRW, .CRY, .CS, .CSH, .CSL, .CSS, .CSV, .D3DBSP, .DAC, .DAS, .DAT, .DB .DB_JOURNAL, .DB3, .DBF, .DBX, .DC2, .DCR, .DCS, .DDD, .DDOC, .DDRW, .DDS, .DEF, .DER, .DES, .DESIGN, .DGC, .DGN, .DIT, .DJVU, .DNG, .DOC, .DOCM, .DOCX, .DOT, .DOTM, .DOTX, .DRF, .DRW, .DTD, .DWG, .DXB, .DXF, .DXG, .EDB, .EML, .EPS, .ERBSQL, .ERF, .EXF, .FDB, .FFD, .FFF, .FH, .FHD, .FLA, .FLAC, .FLB, .FLF, .FLV, .FLVV, .FORGE, .FPX, .FXG, .GBR, .GHO, .GIF, .GRAY, .GREY, .GROUPS, .GRY, .H, .HBK, .HDD, .HPP, .HTML, .IBANK, .IBD, .IBZ, .IDX, .IIF, .IIQ, .INCPAS, .INDD, .INFO, .INFO_, .IWI, .JAR, .JAVA, .JNT, .JPE, .JPEG, .JPG, .JS, .JSON, .K2P, .KC2, .KDBX, .KDC, .KEY, .KPDX, .KWM, .LACCDB, .LBF, .LCK, .LDF, .LIT, .LITEMOD, .LITESQL, .LOCK, .LTX, .LUA, .M, .M2TS, .M3U, .M4A, .M4P, .M4V, .MA, .MAB, .MAPIMAIL, .MAX, .MBX, .MD, .MDB, .MDC, .MDF, .MEF, .MFW, .MID, .MKV, .MLB, .MMW, .MNY, .MONEY, .MONEYWELL, .MOS, .MOV, .MP3, .MP4, .MPEG, .MPG, .MRW, .MSF, .MSG, .MTS, .MYD, .ND, .NDD, .NDF, .NEF, .NK2, .NOP, .NRW, .NS2, .NS3, .NS4, .NSD, .NSF, .NSG, .NSH, .NVRAM, .NWB, .NX2, .NXL, .NYF, .OAB, .OBJ, .ODB, .ODC, .ODF, .ODG, .ODM, .ODP, .ODS, .ODT, .OGG, .OIL, .OMG, .ONE, .ORF, .OST, .OTG, .OTH, .OTP, .OTS, .OTT, .P12, .P7B, .P7C, .PAB, .PAGES, .PAS, .PAT, .PBF, .PCD, .PCT, .PDB, .PDD, .PDF, .PEF, .PFX, .PHP, .PIF, .PL, .PLC, .PLUS_MUHD, .PM!, .PM, .PMI, .PMJ, .PML, .PMM, .PMO, .PMR, .PNC, .PND, .PNG, .PNX, .POT, .POTM, .POTX, .PPAM, .PPS, .PPSM, .PPSX, .PPT, .PPTM, .PPTX, .PRF, .PRIVATE, .PS, .PSAFE3, .PSD, .PSPIMAGE, .PST, .PTX, .PUB, .PWM, .PY, .QBA, .QBB, .QBM, .QBR, .QBW, .QBX, .QBY, .QCOW, .QCOW2, .QED, .QTB, .R3D, .RAF, .RAR, .RAT, .RAW, .RDB, .RE4, .RM, .RTF, .RVT, .RW2, .RWL, .RWZ, .S3DB, .SAFE, .SAS7BDAT, .SAV, .SAVE, .SAY, .SD0, .SDA, .SDB, .SDF, .SH, .SLDM, .SLDX, .SLM, .SQL, .SQLITE, .SQLITE3, .SQLITEDB, .SQLITE-SHM, .SQLITE-WAL, .SR2, .SRB, .SRF, .SRS, .SRT, .SRW, .ST4, .ST5, .ST6, .ST7, .ST8, .STC, .STD, .STI, .STL, .STM, .STW, .STX, .SVG, .SWF, .SXC, .SXD, .SXG, .SXI, .SXM, .SXW, .TAX, .TBB, .TBK, .TBN, .TEX, .TGA, .THM, .TIF, .TIFF, .TLG, .TLX, .TXT, .UPK, .USR, .VBOX, .VDI, .VHD, .VHDX, .VMDK, .VMSD, .VMX, .VMXF, .VOB, .VPD, .VSD, .WAB, .WAD, .WALLET, .WAR, .WAV, .WB2, .WMA, .WMF, .WMV, .WPD, .WPS, .X11, .X3F, .XIS, .XLA, .XLAM, .XLK, .XLM, .XLR, .XLS, .XLSB, .XLSM, .XLSX, .XLT, .XLTM, .XLTX, .XLW, .XML, .XPS, .XXX, .YCBCRA, .YUV, .ZIP (453 расширения).

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

Rig-EK.swf (эксплойт)

svchost.exe

a1xpr65r.exe

vob7ubl7.exe

5mncp36m.exe

<random>.exe

<random>.bin.exe

Расположение:

%AppData%\Local\Temp\<random>.exe

C:\ProgramData\Microsofts\Windows NT\svchost.exe

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

www.everythingcebu.com - скомпрометированный сайт;

dfg.stickneylodge.com (217.107.34.86)

109.236.87.201

rev00@india.com

revenge00@writeme.com

rev_reserv@india.com

См. ниже результаты анализов.

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >> Ещё >>

VirusTotal на SWF-файл >>

Malwr анализ >>

Степень распространённости: высокая.

Подробные сведения собираются регулярно.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

Все варианты смотрите в статье CryptoMix Ransomware и там по ссылкам.

Все или почти все, вышедшие после CryptoMix-Revenge, идентифицируются в ID Ransomware, как варианты CryptoMix Revenge.

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 25 июня, затем август, затем 10 декабря 2018:

Пост в Твиттере >>

Название внутри семейства: CryptoMix-SYS Ransomware

Расширение: .SYS

Шаблон зашифрованного файла: <16 uppercase hex>.SYS

Пример зашифрованного файла: 6A3EB4CA3B477BB69CEFB2213E675F6A.SYS

Email: leab@tuta.io

itprocessor@protonmail.com

pcambulance1@protonmail.com

leablossom@yandex.com

blossomlea@yandex.com

leablossom@dr.com

Записка: _HELP_INSTRUCTION.TXT

➤ Содержание записки:

Hello!

Attention! All Your data was encrypted!

For specific informartion, please send us an email with Your ID number:

leab@tuta.io

itprocessor@protonmail.com

pcambulance1@protonmail.com

leablossom@yandex.com

blossomlea@yandex.com

leablossom@dr.com

Please send email to all email addresses! We will help You as soon as possible!

IMPORTANT: DO NOT USE ANY PUBLIC SOFTWARE! IT MAY DAMAGE YOUR DATA FOREVER!

DECRYPT-ID-97*****-dd**-**0-a53d-da******** number

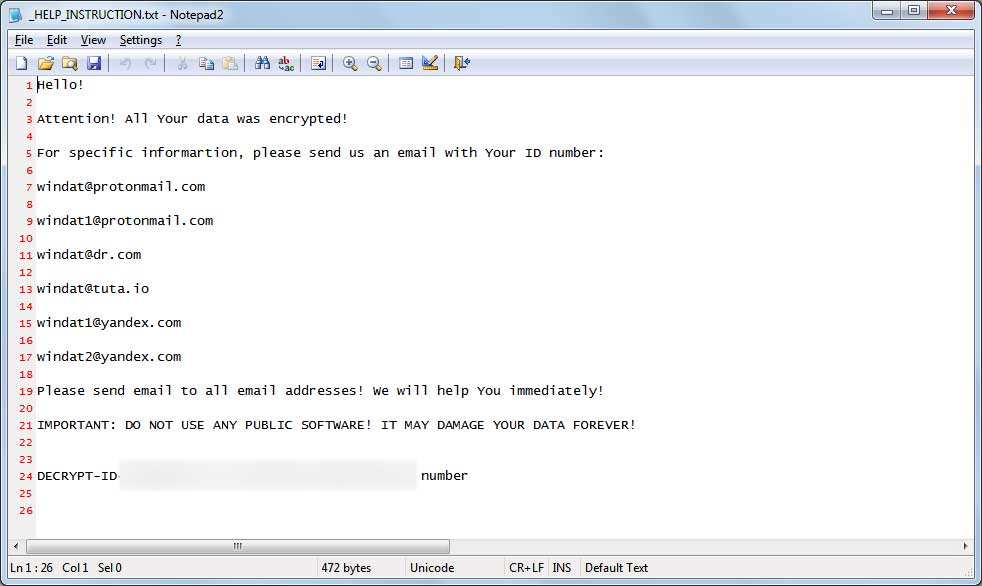

Обновление от 9 января 2019 года:

Статья на сайте BleepingComputer >>

Статья на сайте Coveware >>

Название внутри семейства: CryptoMix-DAT Ransomware

Расширение: .DAT

Email: windat@protonmail.com

windat1@protonmail.com

windat@dr.com

windat@tuta.io

windat1@yandex.com

windat2@yandex.com

Записка: _HELP_INSTRUCTION.txt

Обновление от 18 июня 2019:

Топик на форуме >>

Расширение: .SYS

Пример зашифрованного файла: 594AACCA1656765A5ECB064319835A06.SYS

Записка: _HELP_INSTRUCTION.TXT

➤ Содержание записки:

Hello!

Attention! All Your data was encrypted!

For specific informartion, please send us an email with Your ID number:

biossys@protonmail.com

biossysx@protonmail.com

biossys@dr.com

biossys@tuta.io

biossysx@tuta.io

biossys@yandex.com

biossysx@yandex.com

Please send Your email to our all email addresses! We will help You immediately! As faster You will contact us as cheaper will be the recovery price!

IMPORTANT: DO NOT USE ANY PUBLIC SOFTWARE! IT MAY DAMAGE YOUR DATA FOREVER!

DECRYPT-ID-XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXX number

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Tweet on Twitter ID Ransomware (ID as CryptoMix Revenge) Write-up Video review (added on April 2, 2017)

Thanks: Broad Analysis, Michael Gillespie, GrujaRS Andrew Ivanov (author)

© Amigo-A (Andrew Ivanov): All blog articles.

Комментариев нет:

Отправить комментарий

ВНИМАНИЕ!

Новые комментарии проверяются. Всё, кроме спама, будет опубликовано. Вам нужен Google аккаунт для комментария.

---

Please note!

New comments are moderated. Anything other than spam will be published. You need a Google account to post a comment.

---

Bitte beachten Sie!

Neue Kommentare werden moderiert. Alle Kommentare, die kein Spam sind, werden veröffentlicht. Sie benötigen ein Google-Konto, um einen Kommentar zu hinterlassen.

---

Veuillez noter!

Les nouveaux commentaires sont modérés. Tous les commentaires, à l'exception des spams, seront publiés. Vous devez disposer d'un compte Google pour publier un commentaire.

---

¡Tenga en cuenta!

Los nuevos comentarios son moderados. Se publicarán todos los comentarios excepto el spam. Para escribir un comentario necesitas una cuenta de Google.