CmdRansomware Ransomware

(шифровальщик-вымогатель)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей с помощью AES, а затем требует выкуп в 0.5 BTC, чтобы вернуть файлы. Оригинальное название: cmdRansomware. На файле написано: crypren.exe

© Генеалогия: BatEncoder (2014-2015) >> VaultCrypt (2015) > Crypren? (2016) > CmdRansomware

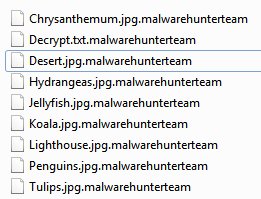

К зашифрованным файлам добавляется расширение: .cmd_ransomware

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом. Активность этого крипто-вымогателя пришлась на начало ноября 2018 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

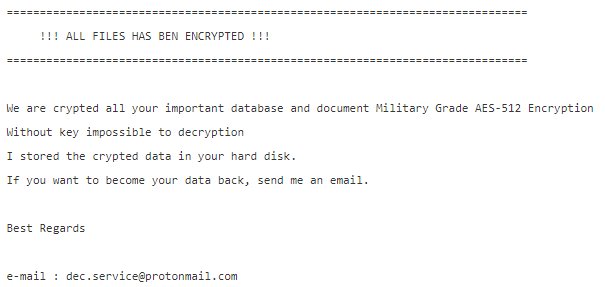

Записка с требованием выкупа называется: cmdRansomware.txt

Содержание записки о выкупе:

Здравствуuте, %USERNAME%! Можете не волноватся так-как все Ваши файлы были зашuфрованы!

Сейчас расскажем все по полочкам, чтобы Вы поняли всю суть работы вирусов шифровальщиков!

Использовался алгоритм шифрования RSA-2048 бит состоящий из открытого и закрытого ключа.

У вас на рабочем столе есть файл cmdRansomware_key.bin, это Ващ закрытый ключ.

Не спешите искать дешифраторы, декодеры ваши, не не не! Этот закрытый ключ был зашифрован но уже нашим открытым ключом!

RSA алгоритм шифрования работает по методу сложных простых чисел.

Конечно Вы можете взять наш открытый ключ, узнать модуль и экспонент и пытатся отфакторизовать их, но это будет занимать дни, недели, месяца, года, века, тысячилетия.

Если же Вы не имеете столь важных таких документков то Вы просто можете отформатировать все жесткие диски и переустанавливать ваш Windows.

Также Вы можете и не писать в эти антивирусные компании! Вам там ни с чем НЕ ПОМОГУТ! Разве что только удалить этот вирус.

Если вы незнаете вообще что такое RSA обратитесь в Википедию: https://ru.wikipedia.org/wiki/RSA

Для того чтобы полностью узнать криптосистему RSA почитайте статью на Английской Википедии: https://en.wikipedia.org/wiki/RSA_(cryptosystem)

Теперь хватит этой нудной болтовни, так-как Вы возможно не ученый и не криптограф, сразу перейдем к практике

Итак, для начала, у Вас должно быть 0.5 биткойнов (если у Вас их нет то покупайте)

И конечно же почтовый ящик.

Для начала Вам нужно отправить Ваш файл cmdRansomware_key.bin на ящик: decrypteasy@protonmail.cc

Потом мы пришлем Вам ящик для биткоинов. Ваша задача - закинуть 0.5 BTC на наш счет

Если же у Вас в кошельке нету столько денег то зайдите на LocalBitcoins, там купите 0.5 биткоина на свой счет

Затем со своего счета отправьте нам. Учтите, в момент транзакции Ваша задача подождать пол часа, или час, или день, возможно за этот период мы примем Вашу транзакцию.

Frequently Asked Questions (FAQ) :

Q: У меня нету файла cmdRansomware_key.bin, и как я тогда по вашему пройду идентификацию?!?!?

A: Откройте проводник, и напишите в строку: процент TEMP процент, если же Вы не нашли Ваш уникальный файл, то напишите: %APPDATA%, в корне этой директории хранится Ваш ключ

Q: Та почта не отвечает!

A: Есть еще: kreker@india.com и filesharper@420blaze.it

copy /y "%temp%\cmdRansomware.txt" "%userprofile%\Desktop\cmdRansomware.txt"

В тексте используется ряд приёмов, известных их других вымогательств:

- замена русских букв похожими английскими в слове "зашuфрованы";

- явные нетрадиционные ошибки, сделанные намеренно;

- ошибки, связанные с близким расположением букв на клавиатуре.

Это, конечно, может быть следствие обычной неграмотности и невнимательности, но всё это в одном коряво написанном тексте выглядит подозрительно. Хотя можем допустить, что некто из этих вымогателей "кодить и шкодить начал одновременно".

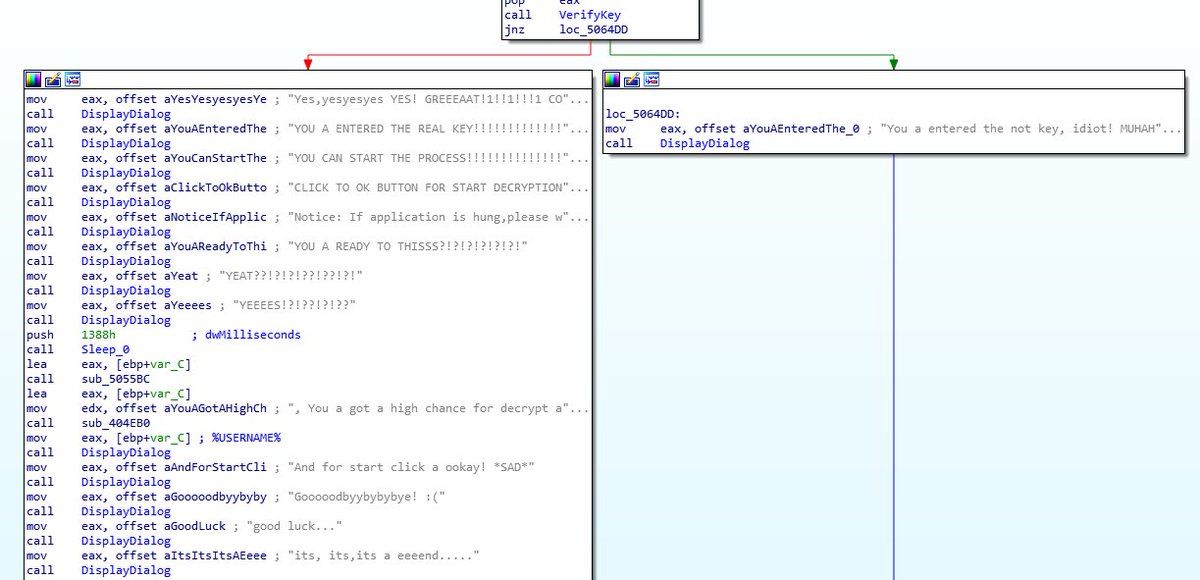

Технические детали

Для распространения используется самораспаковывающийся SFX-архив и технологию WinRar. Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1. ➤ Запускает команды:

"%TEMP%\gpg.exe" --import "%TEMP%\pubring.gpg"

wscript //NOLOGO "%temp%\d7hdfk.vbs"

del /q /f "%teMp%\d7hdfk.vbs"

del /q /f "%tEMp%\Sigrunransomware.cmd"

attrib +r +s "%temp%\cmdRansomware_key.bin"

attrib +r +s "%appdata%\cmdRansomware_key.bin"

attrib +r +s "%userprofile%\Desktop\cmdRansomware_key.bin"

Список файловых расширений, подвергающихся шифрованию:

.docx, .jpg, .pdf, .png, .rtf, .rar, .txt, .zip

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

cmdRansomware.txt

<random>.exe - случайное название

pubring.gpg

gpg.exe

d7hdfk.vbs, sndk.vbs

Sigrunransomware.cmd

cmdRansomware_key.bin

crypren.exe

sfxrar.pdb

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

%TEMP%\cmdRansomware.txt

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: decrypteasy@protonmail.cc

kreker@india.com

filesharper@420blaze.it

См. ниже в обновлениях другие адреса и контакты.

См. ниже результаты анализов.

Мастер-ключ вымогателей:

Cricket (Zubr) <cricket@tutanota.com> 0xA0798BF8

Создан 28.11.2018 года

Результаты анализов:

Ⓗ Hybrid анализ >>

𝚺 VirusTotal анализ >>

🐞 Intezer анализ >>

Ⓥ VirusBay образец >>

ⴵ VMRay анализ >>

ᕒ ANY.RUN анализ >>

👽 AlienVault анализ >>

🔃 CAPE Sandbox анализ >>

⨇ MalShare анализ >>

⟲ JOE Sandbox анализ >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Tweet on Twitter + Tweet + myTweet ID Ransomware (ID as CmdRansomware) Write-up about BatEncoder, Topic of Support for BatEncoder *

Thanks: Petrovic, safety, Michael Gillespie Andrew Ivanov * *

© Amigo-A (Andrew Ivanov): All blog articles.