Defray777 Ransomware

Defray 2018 -2020 Ransomware

Company_Name Ransomware

Defray / Company_Name NextGen

(шифровальщик-вымогатель) (первоисточник)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей ПК компаний с помощью AES-256 + RSA-4096, а затем требует выкуп в # BTC, чтобы вернуть файлы. Оригинальное название: не указано. Тексты записок с требованиями выкупа могут сильно отличаться.

© Генеалогия: Defray (Glushkov) > Defray777 (Defray 2018-2020) > RansomEXX

К зашифрованным файлам добавляется расширение: .***777 или какое-то другое.

Под *** скрыты первые буквы пользователя ПК, который был скомпрометирован.

Например: имя зашифрованного файла originalfilename.JP777

Здесь в расширении .JP777 буквы JP - John Philips - пользователь ПК

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом. Активность этого крипто-вымогателя пришлась на начало ноября 2018 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру. На данный момент замечены пострадавшие только среди компаний. занимающихся производством запчастей для легкового и грузового транспорта (MD Industry).

Записка с требованием выкупа называется: !!!_Read_Me_How_To_DeCrypt_Files_!!!.tXt

Содержание записки о выкупе:

Hello, *****!

Don't panic, read this and contact someone from IT department.

Your computer has been infected with a virus known as ransomware.

All files including your personal, confidential or business documents, backups and projects are encrypted.

We have also downloaded all information about your clients including their personal data.

If you want to restore all your files, avoid harm to your reputation (which may lead you to bankrupt), save your Intellectual property and personal data of your clients, you need to make the payment.

Otherwise, all you files including your customer's information, will be posted on the Internet.

We can decrypt for you one of the files (about 50kb) for free, so you have no doubts in data security and possibility to restore the files any time.

After the full payment, all data will be restored on all computers of your network.

We accept payments in Bitcoin.

Make sure to make payment as soon as possible to avoid any penalty.

Don't hesitate to contact us.

Our e-mail: *****@yandex.ru

In case we don't respond to an email within one day, download application called BitMessage and reach to us for the fastest response.

BitMessage identity: BM-2cXL8BPGoPKnTvoUVGDwFXmUoQmkVdzsGm

BitMessage homelink: https://bitmessage.org

#################################################

This is custom developed ransomware, decrypter won't be made by an antivirus company.

This one doesn't even have a name.

It uses AES-256 for encrypting files, RSA-4096 for storing encrypted AES-256 password.

It's written in C and have passed many quality assurance tests.

#################################################

IN ORDER TO PREVENT DATA DAMAGE:

- DO NOT MODIFY ENCRYPTED FILES

- DO NOT CHANGE DATA BELOW

Перевод записки на русский язык:

Привет, *****!

Не паникуйте, прочитайте это и свяжитесь с кем-то из отдела ИТ.

Ваш компьютер заражен вирусом, известным как ransomware.

Все файлы, включая личные, конфиденциальные или деловые документы, резервные копии и проекты, зашифрованы.

Мы также загрузили всю информацию о ваших клиентах, включая их личные данные.

Если вы хотите восстановить все свои файлы, избегайте вреда вашей репутации (что может привести к банкротству), сохраните свою интеллектуальную собственность и личные данные ваших клиентов, вам необходимо внести платеж.

В противном случае все ваши файлы, включая информацию вашего клиента, будут опубликованы в Интернете.

Мы можем расшифровать для вас один из файлов (около 50 кб) бесплатно, поэтому не сомневаетесь в защите данных и возможности восстановления файлов в любое время.

После полной оплаты все данные будут восстановлены на всех компьютерах вашей сети.

Мы принимаем платежи в биткоинах.

Обязательно сделайте платеж как можно скорее, чтобы избежать штрафа.

Не стесняйтесь обращаться к нам.

Наш e-mail: *****@yandex.ru

Если мы не ответим на электронное письмо в течение одного дня, загрузите приложение под названием BitMessage и получите от нас самый быстрый ответ.

Идентификатор BitMessage: BM-2cXL8BPGoPKnTvoUVGDwFXmUoQmkVdzsGm

BitMessage домашняя ссылка: https://bitmessage.org

#################################################

Это обычный разработанный ransomware, дешифратор не будет создан антивирусной компанией.

У этого нет даже имени.

Он использует AES-256 для шифрования файлов, RSA-4096 для хранения зашифрованного пароля AES-256.

Он написан на C и прошел множество проверок качества.

#################################################

ДЛЯ ПРЕДОТВРАЩЕНИЯ ПОВРЕЖДЕНИЯ ДАННЫХ:

- НЕ ИЗМЕНЯЙТЕ ЗАШИФРОВАННЫЕ ФАЙЛЫ

- НЕ ИЗМЕНЯЙТЕ ДАННЫЕ НИЖЕ

Технические детали

Атакуются компьютеры крупных и средних компаний. Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1. Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

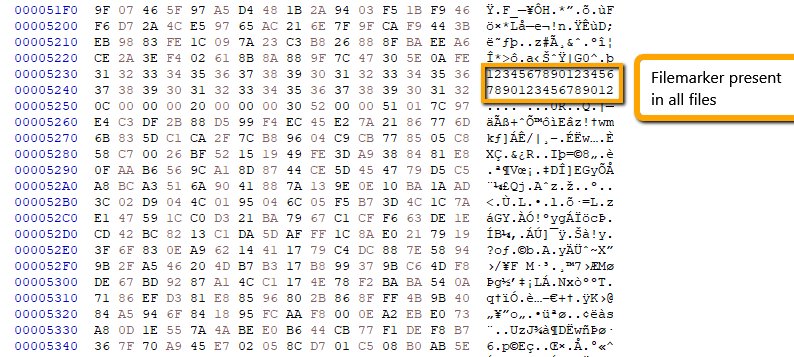

➤ Во все зашифрованные файлы вставляется маркер файлов:

12345678901234567890123456789012

Файлы, связанные с этим Ransomware:

!!!_Read_Me_How_To_DeCrypt_Files_!!!.tXt

<random>.exe - случайное название

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: *****@yandex.ru

BM-2cXL8BPGoPKnTvoUVGDwFXmUoQmkVdzsGm

См. ниже в обновлениях другие адреса и контакты.

См. ниже результаты анализов.

Результаты анализов:

Ⓗ Hybrid анализ >>

𝚺 VirusTotal анализ >>

🐞 Intezer анализ >>

Ⓥ VirusBay образец >>

ⴵ VMRay анализ >>

ᕒ ANY.RUN анализ >>

👽 AlienVault анализ >>

🔃 CAPE Sandbox анализ >>

⨇ MalShare анализ >>

⟲ JOE Sandbox анализ >>

Степень распространённости: средняя.

Подробные сведения собираются регулярно.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

Defray (Glushkov) Ransomware

Defray 2018 (Target777) Ransomware

RansomEXX Ransomware

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 22 декабря 2018:

Сообщение >>

Топик на форуме >>

Расширение имеет 777 в названии: .***777

Количество знаков под *** может быть любым.

Шаблон записки о выкупе: !<PC_name>_ReadMeHowToDeCryptFiles!.txt

Например: имя зашифрованного файла: originalfilename.JP777

Здесь JP - John Philips - пользователь ПК

Тогда записка будет называться: !JohnPhilips_ReadMeHowToDeCryptFiles!.txt

В содержании записки под звездочками будет указан JohnPhilips

Email: ***@protonmail.com

Bitmessage: BM-2cTkqtkZycNJVsALvShXq9gxGFCgUYj5m

Bitmessage: BM-2cUy6rCDbfQhwMLaEur9FCm5YXjehdpWFd

Записка: <PC_name>_ReadMeHowToDeCryptFiles!.txt

➤ Содержание записки о выкупе:

Hello, [redacted]!

Please, check this message in details and contact a person from IT department.

Your personal computer has been infected by ransomware virus.

All your personal files (confidential and business documents, backups and projects) are encrypted.

If you want to restore your files including your clients personal data, you will need to make the payment.

Otherwise all your files will be posted in the Internet which may lead you to the loss of reputation and cause the troubles for your business.

To show you that we can restore your files any time, we can send you decrypted files (about 50kb).

The rest of the data will be provided to you after the full payment.

Let us know if you have any questions.

Our email address: [redacted]@protonmail.com

If you don't get an answer from us within one day, please, download BitMessage application.

BitMessage homelink: https://bitmessage.org

BitMessage identity: BM-2cTkqtkZycNJVsALvShXq9gxGFCgUYj5m

➤ Во все зашифрованные файлы вставляется маркер файлов:

333165626534663530336135

Обновление от 19 февраля 2019:

Топик на форуме >>

Расширение (пример): .c3nt3r

Английские буквы заменяются на цифры: a=4, b=8, e=3, i=1, l=1, o=0

Записка (образец): #-CENTER-Read-It-Urgent-#.txt

➤ Содержание записки:

Hello, [company_name]!

Please, check this message in details and contact a person from IT department.

This computer has been infected by ransomware virus.

All your files (confidential and business documents, backups and projects) are encrypted.

Warning! Don't modify encrypted files because this may cause decryption failure.

If you want to restore your files including your clients personal data, you will need to make the payment.

Otherwise your files will be posted in the Internet which may lead you to the loss of reputation and cause the troubles for your business.

You can send us an encrypted file (about 50kb) and we will decrypt it fo free, so you have no doubts in data security and possibility to restore the files any time.

The rest of the data will be provided to you after the full payment.

Contact us only if you are authorized to talk from the whole affected network.

Let us know if you have any questions.

Our email address: [company_name]@protonmail.com

If you don't get an answer from us within one day, please, download BitMessage application.

BitMessage homelink: https://bitmessage.org

BitMessage identity: BM-2cVs5morT96puTPukVfKaQeYtiDCSEbu1G

This file generation date (month/day/year): 02/19/2019.

Note that every 5 days initial ransom price will be raised.

Email address and BitMessage identity would be actual for the next 2 weeks, don't waste time and contact us as soon as possible.

Обновление от 1 марта 2019:

Записка: ###_company_name_Read_Me_Now_###.txt

➤ Содержание записки:

Hello, [company_name]!

please, check this message in details and contact a person from IT department.

This computer has been infected by ransomware virus.

All your files (confidential and business documents, backups and projects) are encrypted.

Warning! Don't modify encrypted files because this may cause decryption failure.

If you want to restore your files including your clients personal data, you will need to make the payment.

Otherwise your files will be posted in the Internet which may lead you to the loss of reputation and cause the troubles for your business.

You can send us an encrypted file (about 50kb) and we will decrypt it fo free, so you have no doubts in data security and possibility to restore the files any time.

The rest of the data will be provided to you after the full payment.

Contact us only if you are authorized to talk from the whole affected network.

Let us know if you have any questions.

Our email address: [company_name]@protonmail.com

If you don't get an answer from us within one day, please, download BitMessage application.

BitMessage homelink: https://bitmessage.org

BitMessage identity: BM-***

This file generation date (month/day/year): 03/01/2019.

Note that every 5 days initial ransom price will be raised.

Email address and BitMessage identity would be actual for the next 2 weeks, don't waste time and contact us as soon as possible.

Обновление от 27 июля 2019:

Пост на форуме >>

Расширение (условный пример): .c0mp4ny_n4m3

Английские буквы заменяются на цифры: a=4, b=8, e=3, i=1, l=1, o=0

Записка: !~COMPANY_NAME~!.txt

Email: company_name@protonmail.com (вместо "company_name" будет сокращенное название атакованной компании.

➤ Содержание записки:

Hello, [company_name]!

Check this message in details and contact someone from IT department.

All your files are encrypted with the strongest millitary algorithms (4096 bit RSA and 256 bit AES).

Do not modify or rename encrypted files - this may cause decryption failure.

Do not reset or shutdown - files may be damaged.

Do not delete readme files.

If you want to restore your files you will need to make the payment.

You can send us an encrypted file (about 300KB) and we will decrypt it for free, so you have no doubts in possibility to restore the files any time.

Files should not contain sensitive information (databases, backups, large documents, etc).

The rest of the data will be available to you after the full payment.

Contact us only if you are authorized to make a deal from the whole affected network.

Don't contact us if you are not a such person.

Use english when contacting us.

Email: [company_name]@protonmail.com

If you don't get an answer within one day download BitMessage software.

Homelink: https://bitmessage.org

Identity: BM-***

Обновление от 9 февраля 2020:

Топик на форуме >>

Расширение (условный пример): .c0mp4ny_n4m3

Записка: XXX_READ_ME.txt или _xxx_READ_ME.txt

Email: company_name@protonmail.com (вместо "company_name" будет сокращенное название атакованной компании.

Hello, [company_name]!

Check this message in details and contact someone from IT department.

Your files are ENCRYPTED with the strongest millitary algorithms.

Do not MODIFY or RENAME encrypted files because this may cause decryption failure.

You can send us an encrypted file (about 300KB) and we will decrypt it FOR FREE, so you have no doubts in possibility to restore all files from all affected systems ANY TIME.

Encrypted file SHOULD NOT contain sensitive information (databases, backups, large documents, technical data, etc).

The rest of the data will be available to you after the PAYMENT.

Contact us ONLY if you are authorized to make a deal from the whole affected network.

The ONLY attachments we accept are encrypted files for test decryption.

Speak ENGLISH when contacting us.

Mail us: [company_name]@protonmail.com

Обновление от 17 июня 2020:

Hello, [company_name]!

please, check this message in details and contact a person from IT department.

This computer has been infected by ransomware virus.

All your files (confidential and business documents, backups and projects) are encrypted.

Warning! Don't modify encrypted files because this may cause decryption failure.

If you want to restore your files including your clients personal data, you will need to make the payment.

Otherwise your files will be posted in the Internet which may lead you to the loss of reputation and cause the troubles for your business.

You can send us an encrypted file (about 50kb) and we will decrypt it fo free, so you have no doubts in data security and possibility to restore the files any time.

The rest of the data will be provided to you after the full payment.

Contact us only if you are authorized to talk from the whole affected network.

Let us know if you have any questions.

Our email address: [company_name]@protonmail.com

If you don't get an answer from us within one day, please, download BitMessage application.

BitMessage homelink: https://bitmessage.org

BitMessage identity: BM-***

This file generation date (month/day/year): 03/01/2019.

Note that every 5 days initial ransom price will be raised.

Email address and BitMessage identity would be actual for the next 2 weeks, don't waste time and contact us as soon as possible.

Обновление от 21 июня 2019:

Расширение: .waynedd1911

Записка: !_WAYNEDD-README.txt

Контакт: BM-2cXSd***

➤ Содержание записки:

Hello, [company_name]!

Check this message in details and contact someone from IT department.

All your files are encrypted (4096 bit RSA and 256 bit AES).

Don't modify encrypted files because this may cause decryption failure.

If you want to restore your files you will need to make the payment.

You can send us an encrypted file (about 100KB) and we will decrypt it fo free, so you have no doubts in possibility to restore the files any time.

Files should not contain sensitive information (databases, backups, large documents, etc).

The rest of the data will be available to you after the full payment.

Contact us only if you are authorized to make a deal from the whole affected network.

Don't contact us if you are not a such person.

Use english when contacting us.

Email: [company_name]@protonmail.com

If you don't get an answer within one day download BitMessage software.

Homelink: https://bitmessage.org

Identity: BM-2cXSd***

This file generation date (month/day/year): 06/21/2019.

Email address and BitMessage identity would be actual for the next 2 weeks, don't waste time and contact us as soon as possible.

Обновление от 27 июля 2019:

Пост на форуме >>

Расширение (условный пример): .c0mp4ny_n4m3

Английские буквы заменяются на цифры: a=4, b=8, e=3, i=1, l=1, o=0

Записка: !~COMPANY_NAME~!.txt

Email: company_name@protonmail.com (вместо "company_name" будет сокращенное название атакованной компании.

➤ Содержание записки:

Hello, [company_name]!

Check this message in details and contact someone from IT department.

All your files are encrypted with the strongest millitary algorithms (4096 bit RSA and 256 bit AES).

Do not modify or rename encrypted files - this may cause decryption failure.

Do not reset or shutdown - files may be damaged.

Do not delete readme files.

If you want to restore your files you will need to make the payment.

You can send us an encrypted file (about 300KB) and we will decrypt it for free, so you have no doubts in possibility to restore the files any time.

Files should not contain sensitive information (databases, backups, large documents, etc).

The rest of the data will be available to you after the full payment.

Contact us only if you are authorized to make a deal from the whole affected network.

Don't contact us if you are not a such person.

Use english when contacting us.

Email: [company_name]@protonmail.com

If you don't get an answer within one day download BitMessage software.

Homelink: https://bitmessage.org

Identity: BM-***

Обновление от 20 сентября 2019:

Записка: !_README_!.txt

Email: bh@protonmail.com

➤ Содержание записки:

Hello,

Check this message in details and contact someone from IT department.

All your files are encrypted with the strongest millitary algorithms (4096 bit RSA and 256 bit AES).

Do not modify or rename encrypted files - this may cause decryption failure.

If you want to restore your files you will need to make the payment.

You can send us an encrypted file (about 300KB) and we will decrypt it for free, so you have no doubts in possibility to restore the files any time.

Files should not contain sensitive information (databases, backups, large documents, etc).

The rest of the data will be available to you after the full payment.

Contact us only if you are authorized to make a deal from the whole affected network.

Don't contact us if you are not a such person.

Use english when contacting us.

Email: bh@protonmail.com

Обновление от 9 февраля 2020:

Топик на форуме >>

Расширение (условный пример): .c0mp4ny_n4m3

Записка: XXX_READ_ME.txt или _xxx_READ_ME.txt

Email: company_name@protonmail.com (вместо "company_name" будет сокращенное название атакованной компании.

Hello, [company_name]!

Check this message in details and contact someone from IT department.

Your files are ENCRYPTED with the strongest millitary algorithms.

Do not MODIFY or RENAME encrypted files because this may cause decryption failure.

You can send us an encrypted file (about 300KB) and we will decrypt it FOR FREE, so you have no doubts in possibility to restore all files from all affected systems ANY TIME.

Encrypted file SHOULD NOT contain sensitive information (databases, backups, large documents, technical data, etc).

The rest of the data will be available to you after the PAYMENT.

Contact us ONLY if you are authorized to make a deal from the whole affected network.

The ONLY attachments we accept are encrypted files for test decryption.

Speak ENGLISH when contacting us.

Mail us: [company_name]@protonmail.com

Обновление от 17 июня 2020:

Отдельная статья: RansomEXX Ransomware >>

Обновления августа 2020:

Расширение: .<abbreviated_company_name>

Записка: !<abbreviated_company_name>_READ_ME!.txt

Обновления августа 2020:

Расширение: .<companyname>911-<random>

Расширение: .777-<random>

Расширение: .777-<random>

Email: [company_name]@protonmail.com

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message ID Ransomware (ID as Defray777) Write-up, Topic of Support *

Thanks: Michael Gillespie Andrew Ivanov to the victims in the topics of support *

© Amigo-A (Andrew Ivanov): All blog articles.

Комментариев нет:

Отправить комментарий

ВНИМАНИЕ!

Новые комментарии проверяются. Всё, кроме спама, будет опубликовано. Вам нужен Google аккаунт для комментария.

---

Please note!

New comments are moderated. Anything other than spam will be published. You need a Google account to post a comment.

---

Bitte beachten Sie!

Neue Kommentare werden moderiert. Alle Kommentare, die kein Spam sind, werden veröffentlicht. Sie benötigen ein Google-Konto, um einen Kommentar zu hinterlassen.

---

Veuillez noter!

Les nouveaux commentaires sont modérés. Tous les commentaires, à l'exception des spams, seront publiés. Vous devez disposer d'un compte Google pour publier un commentaire.

---

¡Tenga en cuenta!

Los nuevos comentarios son moderados. Se publicarán todos los comentarios excepto el spam. Para escribir un comentario necesitas una cuenta de Google.