Snatch Ransomware

(шифровальщик-вымогатель)

Translation into English

Этот крипто-вымогатель шифрует данные бизнес-пользователей, серверов и сетевых ресурсов с помощью AES, а затем требует выкуп в 1-5 BTC, чтобы вернуть файлы. Оригинальное название: не указано. На файле написано: нет данных. Написан на языке Go. Распространяется группой, называющей себя Snatch Team. Более новые варианты могут распространяться кем попало.

---

Обнаружения:

DrWeb -> Trojan.Encoder.27215, Trojan.Encoder.27230, Trojan.Encoder.27997, Trojan.Encoder.30050, Trojan.Encoder.31625, Trojan.Encoder.32002 ...

BitDefender -> Gen:Variant.Razy.480981, Trojan.GenericKD.31697664, Trojan.GenericKD.31699206, Generic.Ransom.Snatch.B5ABCDA4, Gen:Variant.Ransom.Snatch.1, Gen:Variant.Ransom.Snatch.2

ALYac -> Trojan.Ransom.Snatch

Kaspersky -> Trojan.Win32.DelShad.co, HEUR:Trojan-Ransom.Win32.Gen.*

Malwarebytes -> Ransom.Snatch

Symantec -> Trojan.Gen.2, ML.Attribute.HighConfidence

---

© Генеалогия: Ransomware Builder > Snatch

Изображение — логотип статьи

К зашифрованным файлам добавляется расширение: .snatch

Этимология названия:

Название "Snatch" связано с фильмом "Snatch" ("Большой куш", 2000 г.). Записка с требованием выкупа содержит email-адрес imBoristheBlade@protonmail.com, который указывает на персонажа фильма Бориса Юринова, по прозвищу Boris "The Blade" или Boris "The Bullet-Dodger".

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом. Активность этого крипто-вымогателя пришлась на конец декабря 2018 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

Записка с требованием выкупа называется: Readme_Restore_Files.txt

Содержание записки о выкупе:

All your files are encrypted

Do not try modify files

My email imBoristheBlade@protonmail.com

Перевод записки на русский язык:

Все ваши файлы зашифрованы

Не пытайтесь изменять файлы

Мой email imBoristheBlade@protonmail.com

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Совмещается с похитителями информации, чтобы получить с атакованных компьютеров и организаций "Большой куш": — Воровать и шифровать!

Позже стало известно...

Вымогатели, распространяющие Snatch, стремятся проникнуть в корпоративные сети, используя автоматические атаки и брутфорс на уязвимые уязвимые сервисы, а затем стремятся распространить вредоносное ПО в сети целевой организации посредством действий, ориентированных на человека. У всех организаций, где были обнаружены вредоносные файлы Snatch и сопутствующие вредоносные элементы, позднее было обнаружено, что один или несколько компьютеров с RDP открыты для доступа в Интернет. После первоначального вторжения злоумышленники вошли в систему на контроллере домена (DC), используя сервер Azure в качестве точки опоры, злоумышленники использовали учетную запись администратора, поддерживали доступ, собирали и извлекали информацию, а также отслеживали скомпрометированную сеть организации в течение нескольких недель. Они также устанавливают ПО для наблюдения примерно на 5% всех компьютеров в сети, что помогает обеспечивать удаленный доступ, позволяющий поддерживать постоянство в скомпрометированной сети, даже если скомпрометированный сервер Azure будет отключен.

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

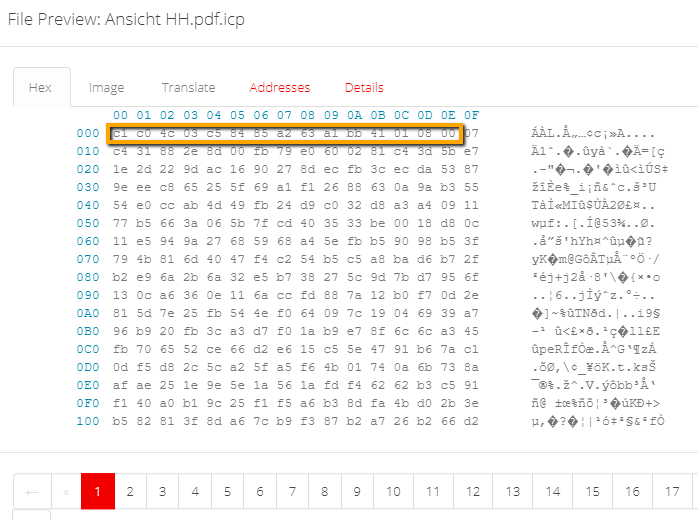

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1. ➤ Маркер, которым помечаются зашифрованные файлы.

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

Readme_Restore_Files.txt

<random>.exe - случайное название

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: imBoristheBlade@protonmail.com

См. ниже в обновлениях другие адреса и контакты.

См. ниже результаты анализов.

➤ Образцы обычно упакованы UPX с открытым исходным кодом, чтобы скрыть их содержимое.

➤ Шифровальщик пропускает следующие директории:

C:\

windows

recovery

$recycle.bin

perflogs

Program Files

ProgramData

start menu

microsoft

templates

favorites

system volume information

common files

dvd maker

internet explorer

microsoft

mozilla firefox

reference assemblies

tap-windows

windows defender

windows journal

windows mail

windows media player

windows nt

windows photo viewer

Результаты анализов:

Ⓗ Hybrid анализ >>

𝚺 VirusTotal анализ >>

🐞 Intezer анализ >>

Ⓥ VirusBay образец >>

ⴵ VMRay анализ >>

ᕒ ANY.RUN анализ >>

👽 AlienVault анализ >>

🔃 CAPE Sandbox анализ >>

⨇ MalShare анализ >>

⟲ JOE Sandbox анализ >>

Степень распространённости: высокая.

Подробные сведения собираются регулярно.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Вариант от 7 февраля 2019:

Пост в Твиттере >>

Расширение: .FileSlack

Записка: Readme_Restore_Files.txt

Email: gomer@horsefucker.org, gomersimpson@keemail.me

➤ Содержание записки:

All your files are encrypted

Do not try modify files

My email gomer@horsefucker.org, gomersimpson@keemail.me

➤ Маркер, которым помечаются зашифрованные файлы.

Вариант от 14 февраля 2019:

Пост в Твиттере >>

Пост в Твиттере >>

Расширение: .jupstb

Записка: Readme_Restore_Files.txt

➤ Содержание записки:

Attention!

Do not rename the ciphered files.

Do not try to decrypt your data with the help of the third-party software, it can cause constant data loss.

If you, your programmers or your friends help you to decrypt your files - it can lead to data loss.

You do not joke with files.

My email johnsonwhate@protonmail.com, johnsonwhate@tutanota.com

Файл EXE: jupstb.exe

Результаты анализов: VT + IA / VT + IA

➤ Маркер, которым помечаются зашифрованные файлы.

Вариант от 20 февраля 2019:

Пост в Твиттере >>

Первая загрузка в ID Ransomware была из России.

Расширение: .cekisan

Email: A654763764@qq.com

Записка: Readme_Restore_Files.txt

➤ Содержание записки:

Attention!

Do not rename the ciphered files.

Do not try to decrypt your data with the help of the third-party software, it can cause constant data loss.

If you, your programmers or your friends help you to decrypt your files - it can lead to data loss.

You do not joke with files.

My email A654763764@qq.com

---

Маркер файлов похож на предыдущие.

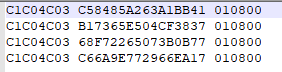

Вариант от 5 марта 2019:

Пост в Твиттере >>

Расширение: .icp

Записка: Restore_ICPICP_Files.txt

Email: decrypter02@cumallover.me, piterpen02@keemail.me

Attention!

Do not rename the ciphered files

Do not try to decrypt your data with the help of the third-party software, it can cause constant data loss.

If you, your programmers or your friends help you to decrypt your files - it can lead to data loss.

You do not joke with files.

My email decrypter02@cumallover.me,piterpen02@keemail.me

Вариант от 16 марта 2019:

Пост в Твиттере >>

Расширение: .jimm

Записка: Restore_JIMM_Files.txt

Email: jimmtheworm@dicksinmyan.us

➤ Содержание записки:

Attention!

Do not rename the ciphered files

Do not try to decrypt your data with the help of the third-party software, it can cause constant data loss

If you, your programmers or your friends help you to decrypt your files - it can lead to data loss

You do not joke with files.

My email jimmtheworm@dicksinmyan.us

Вариант от 18 марта 2019:

Топик на форуме >>

Расширение: .FKVGM

Записка: Restore_FKVGM_Files.txt

Вариант от 6 апреля 2019:

Несколько признаков говорят, что это действительно может быть Snatch, только немного измененный. Вымогатели, конечно, пытаются обмануть пострадавших, чтобы они в поисках помощи не смогли ее получить и попытки дешифровки другими средствами потерпели неудачу.

Условное расширение: .abcde

Шаблон расширения: .<name_pc-user>, .<name_company>

Записка (пример): DECRYPT_ABCDE_FILES.txt

Записка в реальном случае: DECRYPT_FANOT_FILES.txt

Шаблон записки:

DECRYPT_<name_pc-user>_FILES.txt

DECRYPT_<name_company>_FILES.txt

TOR_URL: hxxx://snatchh5ssxiorrn.onion

BTC: 13NtqiVEhw7kmGJhbnxUvJ2XyqXA2xKVHa

НА сайте вымогателей есть три страницы: Payment, Support (chat). Test decrypt, FAQ

Часть диалога (конкретно: слова пострадавшего) я также скрыл.

Я оставил только ответы вымогателей, как доказательства того, что они на самом деле хотят 5 BTC и угрожают опубликовать украденные данные с ПК пострадавшего.

Вариант от 26 апреля 2019:

Пост в Твиттере >>

Пост в Твиттере >>

Расширение: .hceem

Записка: RESTORE_HCEEM_DATA.txt

Email: newrecoverybot@pm.me

BTC: 13TvbUKYEAqwu3FP7RDu8vZhVucmUg9Zxy

URL: hxxx//mydatassuperhero.com

Tor-URL: hxxx//snatch6brk4nfczg.onion

Результаты анализов: VT + VMR

➤ Обнаружения:

DrWeb -> Trojan.Encoder.27997

BitDefender -> Trojan.GenericKD.42102895

ESET-NOD32 -> Win32/Filecoder.NVR

Symantec -> Ransom.Snatch

TrendMicro -> Ransom.Win32.SNATCH.B

Вариант от 23 июня 2019:

Пост на форуме >>

Пост в Твиттере >>

Расширение: .cbs0z

Записка: RESTORE_CBS0Z_DATA.txt

Email: sqlbackup3@mail.fr

BTC: 1NeXSHC2apVSiabH2QqxWLMqv2K7Z7usBX

➤ Содержание записки:

1. Decoding cost

The cost of decryption is 6000$. (Bitcoin is a form of digital currency) in 72 hours the price will be 10,000 dollars.

Smart pays quickly. Immediately after payment - all your files will be restored.

2. Attention!

Do not rename encrypted files.

Do not try to decrypt your data using third party software, it may cause permanent data loss.

Decryption of your files with the help of third parties may cause increased price (they add their fee to our) or you can become a victim of a scam.

IMPORTANT! - if you, your programmers or your friends will help you decrypt your files - this can lead to data loss. even when you pay we will not be able to help you. Do not joke with files.

Contact Email

sqlbackup3@mail.fr

3. Free decryption as guarantee

You can send us up to 3 files for free decryption. The total size of files must be less than 1 Mb (non archived), and files should not contain valuable information. (databases,backups, large excel sheets, etc.)

4. Decryption process:

To decrypt the files, transfer money to our bitcoin wallet number:

1NeXSHC2apVSiabH2QqxWLMqv2K7Z7usBX

. As we receive the money we will send you:

1. Decryption program.

2. Detailed instruction for decryption.

3. And individual keys for decrypting your files.

5. The process of buying bitcoins:

The easiest way to buy bitcoins is LocalBitcoins site. You have to register, click 'Buy bitcoins', and select the seller by payment method and price.

https://localbitcoins.com/buy_bitcoins

important! smart pays quickly. Immediately after payment, your files will be decrypted and you can continue to work peacefully. We will also give recommendations on what needs to be done so that you do not have any more security problems.

Contact Email

sqlbackup3@mail.fr

PLEASE DO NOT CREATE A NEW LETTER! RESPOND TO THE

LETTER TO THIS LETTER.

This will allow us to see all the history of the census in

one place and respond quickly to you.

Вариант от 12 августа 2019:

Сообщения с форума киберподполья:

Bullet Tooth Tony, который постит объявления — это тоже персонаж из фильма "Snatch" (2000 г.). См. "Этимологию названия" в начале статьи.

Вариант от 20 августа 2019:

Топик на форуме >>

Расширение: .ohwqg

Email: doctor666@mail.fr

Записка: DECRYPT_OHWQG_FILES.txt

Hello! Your all your files are encrypted and only I can decrypt them.

my mail is

doctor666@mail.fr

Write me if you want to return your files - I can do it very quickly!

Attention!

Do not rename encrypted files. You may have permanent data loss.

You can be a victim of fraud

To prove that I can recover your files, I am ready to decrypt any three files for free (except databases, Excel and backups)

PLEASE DO NOT CREATE A NEW LETTER! RESPOND TO THE

LETTER TO THIS LETTER.

This will allow us to see all the history of the census in

one place and respond quickly to you.

hurry up!

Вариант от 10 декабря 2019:

➤ Новый вариант Snatch перезагружает ПК, чтобы удалить антивирусы, а потом зашифровать файлы.

Компонент Snatch Ransomware устанавливается в качестве службы Windows под названием SuperBackupMan, способной работать устойчиво в безопасном режиме.

В реестре для этого прописывается следующий ключ:

HKLM\SYSTEM\CurrentControlSet\Control\SafeBoot\Minimal\SuperBackupMan:Default:Service

SuperBackupMan не может быть остановлен или приостановлен пользователем во время работы, а затем принудительно перезагружает компьютеры в безопасном режиме, чтобы отключить любые антивирусные программы и зашифровать файлы.

После того, как ПК перезагружается в безопасном режиме Windows, вредонос удаляет все тома теневых копии файлов, чтобы не позволить восстановить файлы после шифрования их теневых копий. На следующем этапе Snatch начинает шифровать файлы. Это возможно на ПК, работающих под управлением Windows 7-8-10 (32-x и 64x).

Исследователи из Sophos сделали видео-демонстрацию, демонстрирующую эти вредоносные действия Snatch.

от Sophos News >>

от BleepingComputerpuer >>

Вариант от 28 ноября 2019:

Пост в Твиттере >>

Расширение: .wvtr0

Записка: RESTORE_WVTR0_FILES.txt

Email: newrecoveryrobot@pm.me

Файл: wvtr0x64.exe

Результаты анализов: VT + HA + IA

➤ Обнаружения:

DrWeb -> Trojan.Encoder.28050

BitDefender -> Generic.Ransom.Snatch.5D562140

ESET-NOD32 -> A Variant Of Win64/Filecoder.AM

McAfee -> Ransom-Snatch

Symantec -> Ransom.Snatch

Вариант от 14 декабря 2019:

Пост в Твиттере >>

Расширение (шаблон): .<random> или .<id>

Расширение (пример): .egmwv

Записка (шаблон): DECRYPT_<ID>_FILES.txt

Записка (пример): DECRYPT_EGMWV_FILES.txt

Email: doctor666@mail.fr, doctor666@cock.li

Файл: vbcudt.exe

Результаты анализов: VT + VMR

➤ Обнаружения:

DrWeb -> Trojan.Encoder.29809

BitDefender -> Trojan.GenericKD.32812536

ESET-NOD32 -> A Variant Of Win64/Filecoder.AM

Microsoft -> Ransom:Win64/Gocoder.A!MSR

TrendMicro -> Ransom_Gocoder.R002C0DLE19

=== 2020 ===

Вариант от 2 января 2020:

Пост в Твиттере >>

Расширение: .tl30z или .<random>

Записка: DECRYPT_TL30Z_FILES.txt или DECRYPT_<RANDOM>_FILES.txt

Email: repairdb@seznam.cz, repairdb@mail.fr

Hello!

All your files are encrypted, write to me if you want to return your files - I can do it very quickly!

Contact me by e-mail:

repairdb@seznam.cz or repairdb@mail.fr

The name of the letter must contain an encryption extension

Do not rename encrypted files, you may lose your files permanently.

You may be a victim of fraud. Free decryption as guarantee.

Send us up to 3 files for free decryption.

The total size of files must be less than 1 Mb! (non archived), and files should not contain valuable information. (databases,backups, large excel sheets etc.)

!!! Do not turn off or restart the NAS equipment. This will result in data loss !!!

Результаты анализов: VT + HA + VMR + AR

➤ Новые обнаружения:

DrWeb -> Trojan.Encoder.30050

BitDefender -> Generic.Ransom.Snatch.B5ABCDA4

Symantec -> ML.Attribute.HighConfidence

Вариант от 12 января 2020:

Расширение: .<random{10}> или .<random

Записка: RESTORE_<RANDOM>_FILES.txt

Email: decryptor911@airmail.cc, decryptor666@420blaze.it

Hello, *******!

All your files are encrypted and only I can decrypt them.

Contact me:

decryptor911@airmail.cc or decryptor666@420blaze.it

Write me if you want to return your files - I can do it very quickly!

The header of letter must contain extension of encrypted files.

I'm always reply within 24 hours. If not - check spam folder, resend your letter or try send letter from another email service (like protonmail.com).

Attention!

Do not rename or edit encrypted files: you may have permanent data loss.

To prove that I can recover your files, I am ready to decrypt any three files (less than 1Mb) for free (except databases, Excel and backups).

HURRY UP!

If you do not email me in the next 48 hours then your data may be lost permanently.

Вариант от 6 февраля 2020:

Пост в Твиттере >>

Расширение: .egmwv

Записка: DECRYPT_EGMWV_FILES.txt

Email: doctor666@mail.fr, doctor666@cock.li

Результаты анализов: VT + VMR

Пост на форуме >>

Пост в Твиттере >>

Расширение (шаблон): .<random> или .<id>

Расширение (пример): .yiojrbdaz

Записка (шаблон): DECRYPT_<ID>_FILES.txt

Другая записка (?): HOW TO RESTORE YOUR FILES.TXT

Email: doctor777@mail.fr

Обнаружения:

DrWeb -> Trojan.Encoder.31011

BitDefender -> Gen:Variant.Ransom.Snatch.1

Symantec -> Trojan Horse

TrendMicro -> Ransom_Gen.R003C0WBJ20

Tencent -> Win32.Trojan.Gen.Lmla

Вариант от 26 апреля 2020:

Пост в Твиттере >>

Расширение: .olpehkfdqn

Записка: HOW TO RESTORE YOUR FILES.TXT

Email: RemotePChelper@cock.li, remotePChelper@tutanota.com, RemotePChelper@protonmail.com

Вариант от 30 апреля 2020:

Пост в Твиттере >>

Расширение: .pigzqbqnvbu

Записка: HOW TO RESTORE YOUR FILES.TXT

Email: BCPFILE17@tutanota.com, returndb@seznam.cz, returndb@airmail.cc

Результаты анализов: VT + HA + VMR

Вариант от 16 мая 2020:

Пост в Твиттере >>

Расширение: .qensvlcbymk

Записка: HOW TO RESTORE YOUR FILES.TXT

Email: support911@cock.li, xilttbg@tutanota.com

Результаты анализов: VT + HA

Вариант от 7 июня 2020:

Пост на форуме >>

Пост в Твиттере >>

Расширение: .wbqczq

Email: doctorhelp2120@cock.li, repairdatadochelp@airmail.cc

Записка: HOW TO RESTORE YOUR FILES.TXT

Результаты анализов: VT + HA

Hello!

All your files are encrypted, write to me if you want to return your files - I can do it very quickly!

Contact me by email:

doctorhelp2120@cock.li or repairdatadochelp@airmail.cc

The subject line must contain an encryption extension or the name of your company!

Do not rename encrypted files, you may lose them forever.

You may be a victim of fraud. Free decryption as a guarantee.

Send us up to 3 files for free decryption.

The total file size should be no more than 1 MB! (not in the archive), and the files should not contain valuable information. (databases, backups, large Excel spreadsheets, etc.)

!!! Do not turn off or restart the NAS equipment. This will lead to data loss !!!

To contact us, we recommend that you create an email address at protonmail.com or tutanota.com

Because gmail and other public email programs can block our messages!

Вариант от 15 июня 2020:

Пост в Твиттере >>

Расширение: .gdjlosvtnib

Записка: HOW TO RESTORE YOUR FILES.TXT

Email: Recoverybat@protonmail.com, Recoverybat@cock.li

Результаты анализов: VT + VMR

Вариант от 20 июля 2020:

Пост в Твиттере >>

Расширение: .ijikpvj

Email: returndb@seznam.cz, returndb@airmail.ee

Записка: HOW TO RESTORE YOUR FILES.TXT

Другие файлы:

%TEMP%\dkdaphcxeuu.bat

%TEMP%\mdckcavflougcsgccf.bat

Результаты анализов: VT + AR + VMR

Вариант от 26 июля 2020:

Пост в Твиттере >>

Расширение: .gaqtfpr

Email: 1rest0re@protonmail.com, 1rest0re@cock.li

Записка: HOW TO RESTORE YOUR FILES.TXT

Результаты анализов: VT + IA + VMR

Вариант от 13 сентября 2020:

Пост в Твиттере >>

Расширение: .hbdalna

Записка: HOW TO RESTORE YOUR FILES.TXT

Email: klowershit1835@tutanota.com, RemotePChelper@protonmail.com

Результаты анализов: VT + HA

Вариант от 13 октября 2020:

Расширение: .<random>

Расширение (пример): .zybvqxefmh

Записка: HOW TO RESTORE YOUR FILES.TXT

Email: cryptolifeguard@cock.li, unl0ck@keemail.me

Вариант от 12 ноября 2020:

Расширение: .<random>

Расширение (пример): .wxhtlobro

Записка: HOW TO RESTORE YOUR FILES.TXT

Email: 8472host@mail.fr, 8472host@cock.li

Вариант от 17 ноября 2020:

Расширение: .<random>

Записка: HOW TO RESTORE YOUR FILES.txt

Email: legalrestore@airmail.cc, legalrestore@tutanota.com

➤ Содежание записки:

Hello! All your files are encrypted and only we can decrypt them.

Contact us: legalrestore@airmail.cc or legalrestore@tutanota.com

Write us if you want to return your files - we can do it very quickly!

The header of letter must contain extension of encrypted files.

We always reply within 24 hours. If not - check spam folder, resend your letter or try send letter from another email service (like protonmail.com).

Attention!

Do not rename or edit encrypted files: you may have permanent data loss.

Do not edit or delete any virtual machines files

To prove that we can recover your files, we am ready to decrypt any three files (less than 1Mb) for free (except databases, Excel and backups).

HURRY UP!

If you do not email us in the next 48 hours then your data may be lost permanently.

=== 2021 ===

Вариант от 8 января 2021:

Расширение: .aulmhwpbpz

Записка: HOW TO RESTORE YOUR FILES.TXT

Email: legalrestore@airmail.cc, master1restore@cock.li

Вариант от 18 января 2021:

Расширение: .hrdhs

Email: Sw0rdf1sh@cock.li, Swordf1sh@tutanota.com

Записка: README_HRDHS_FILES.txt

➤ Содержание записки:

Hello! All your files are encrypted, and only I can decrypt them.

Contact me:

Sw0rdf1sh@cock.li or Swordf1sh@tutanota.com

Email me if you want to return your files - I can do this very quickly!

The title of the letter must contain the encryption extension.

Attention!!!!

Do not rename the encrypted files and do not restart your NAS - you may have permanent data loss!

To prove that I can recover your files, I am ready to decrypt any three files (less than 1 MB) for free (except for databases, Excel and backups) hurry!

! ! ! If you do not write to me within the next 48 hours, your data may be lost forever! ! !

Вариант от 10 февраля 2021:

Расширение: .gqytcmfa

Email: legalrestore@airmail.cc, host2021@tutanota.com

Записка: HOW TO RESTORE YOUR FILES.TXT

➤ Содержание записки:

Hello! All your files are encrypted and only we can decrypt them.

Contact us: legalrestore@airmail.cc or host2021@tutanota.com

Write us if you want to return your files - we can do it very quickly!

The header of letter must contain extension of encrypted files.

We always reply within 24 hours. If not - check spam folder, resend your letter or try send letter from another email service (like protonmail.com).

Attention!

Do not rename or edit encrypted files: you may have permanent data loss.

Do not edit or delete any virtual machines files

To prove that we can recover your files, we am ready to decrypt any three files (less than 1Mb) for free (except databases, Excel and backups).

HURRY UP!

If you do not email us in the next 48 hours then your data may be lost permanently.

Вариант от 14 июля 2021:

Записка: HOW TO RESTORE YOUR FILES.TXT

Email: aid.keepcalm@seznam.cz, aid.keepcalm@protonmail.com

Обнаружения:

DrWeb -> Trojan.Encoder.34153

ESET-NOD32 -> A Variant Of WinGo/Filecoder.A

Microsoft -> Ransom:Win32/FileEncoder.A!MTB

=== 2022 ===

Вариант от 10 апреля 2022:

Расширение: .sdhvqq

Записка: HOW TO RESTORE YOUR FILES.TXT;

Файл: amsis.exe

Результаты анализов: VT

Обнаружения:

BitDefender -> Gen:Variant.Ransom.Snatch.7

ESET-NOD32 -> A Variant Of WinGo/Filecoder.A

Kaspersky -> UDS:Trojan-Ransom.Win32.Crypmod.afkp

Microsoft -> Ransom:Win32/FileEncoder.A!MTB

TrendMicro -> Ransom_FileEncoder.R002C0DDA22

Вариант от 21 апреля 2022:

Расширение: .iroubalsct;

Записка: HOW TO RESTORE YOUR FILES.TXT

Результаты анализов: VT

Вариант от 21 апреля 2022:

Расширение: .gzgzqc

Записка: HOW TO RESTORE YOUR FILES.TXT

Результаты анализов: VT

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Tweet on Twitter + myTweet ID Ransomware (ID as Snatch) Write-up, Topic of Support *

Thanks: Michael Gillespie Andrew Ivanov (article author) GrujaRS affected users

© Amigo-A (Andrew Ivanov): All blog articles.

Комментариев нет:

Отправить комментарий

ВНИМАНИЕ!

Новые комментарии проверяются. Всё, кроме спама, будет опубликовано. Вам нужен Google аккаунт для комментария.

---

Please note!

New comments are moderated. Anything other than spam will be published. You need a Google account to post a comment.

---

Bitte beachten Sie!

Neue Kommentare werden moderiert. Alle Kommentare, die kein Spam sind, werden veröffentlicht. Sie benötigen ein Google-Konto, um einen Kommentar zu hinterlassen.

---

Veuillez noter!

Les nouveaux commentaires sont modérés. Tous les commentaires, à l'exception des spams, seront publiés. Vous devez disposer d'un compte Google pour publier un commentaire.

---

¡Tenga en cuenta!

Los nuevos comentarios son moderados. Se publicarán todos los comentarios excepto el spam. Para escribir un comentario necesitas una cuenta de Google.