Clop Ransomware

Variants: CIop, CIop2, CL0P

Clop Doxware

(шифровальщик-вымогатель, публикатор)

Translation into English

Этот крипто-вымогатель шифрует данные корпоративных сетей и бизнес-пользователей с помощью AES + RSA-1024, а затем требует выкуп примерно в 10-30 BTC, чтобы вернуть файлы. Оригинальное название: Clop (указано в записке). На файле написано: clop.exe. Программа-вымогатель написана на C ++ и разработана в Visual Studio 2015 (14.0). Предназначена для Windows x86. Clop Ransomware развертывается после операции-вторжения TA505. Каждый образец уникален для жертвы. Есть данные, что среди вымогателей есть граждане Украины (из Киева в частности).

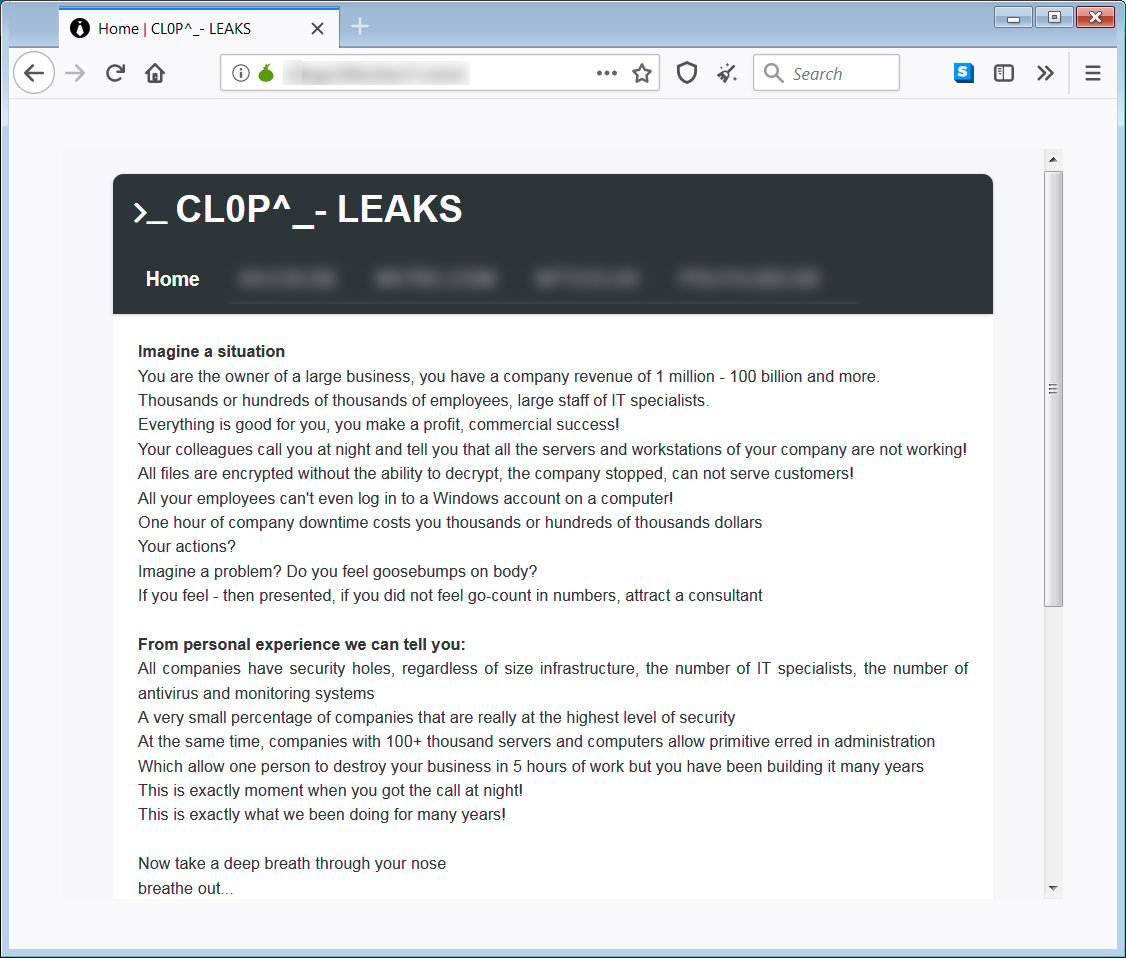

Вымогатели, распространяющие Clop с вариантами, позже стали угрожать опубликовать украденные данные с целью усиления давления на жертву (отсюда дополнительное название — публикатор). Для этого операторы-вымогатели начинают кражу данных ещё перед шифрованием файлов. Об этих акциях вымогателей сообщалось в СМИ. На момент публикации статьи не было известно о публикациях украденных данных, вымогатели только угрожали, но потом они создали сайт "CL0P^_- LEAKS" для таких публикаций.

---

Обнаружения:

DrWeb -> Trojan.Encoder.27194, Trojan.Encoder.27233, Trojan.Encoder.27240, Trojan.Encoder.27264, Trojan.Encoder.27281, Trojan.Encoder.27487, Trojan.Encoder.30425

BitDefender -> Trojan.GenericKD.31662115, Trojan.GenericKD.31683253, Trojan.GenericKD.31706378

Kaspersky -> Trojan-Ransom.Win32.Encoder.bmd, Trojan.Win32.Zudochka.bl, Trojan-Ransom.Win32.KlopRansom.g, Trojan-Ransom.Win32.KlopRansom.t

Malwarebytes -> Ransom.CryptoMix, Ransom.Clop

VBA32 -> Trojan.Zudochka, Malware-Cryptor.TDSS, TrojanRansom.KlopRansom

---

© Генеалогия: CryptoMix >> схожие предыдущие Ransomware >> Clop, CIop, CIop2

К зашифрованным файлам добавляется расширение: .Clop

Этимология названия:

Clop - это по-русски "клоп" (англ. bed bug, crum), насекомое сосущее кровь человека и животных.

К образу жизни этого клопа-вредоноса можно применить сравнительную аналогию: этот Clop Ransomware как кровосос "высасывает" чужие сертификаты и использует их для своей защиты от обнаружения антивирусной защитой.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Ранняя активность этого крипто-вымогателя пришлась на начало февраля 2019 г. Ориентирован на англоязычных пользователей, может распространяться по всему миру.

Записка с требованием выкупа называется: ClopReadMe.txt

Обнаружения:

DrWeb -> Trojan.Encoder.27194, Trojan.Encoder.27233, Trojan.Encoder.27240, Trojan.Encoder.27264, Trojan.Encoder.27281, Trojan.Encoder.27487, Trojan.Encoder.30425

BitDefender -> Trojan.GenericKD.31662115, Trojan.GenericKD.31683253, Trojan.GenericKD.31706378

Kaspersky -> Trojan-Ransom.Win32.Encoder.bmd, Trojan.Win32.Zudochka.bl, Trojan-Ransom.Win32.KlopRansom.g, Trojan-Ransom.Win32.KlopRansom.t

Malwarebytes -> Ransom.CryptoMix, Ransom.Clop

VBA32 -> Trojan.Zudochka, Malware-Cryptor.TDSS, TrojanRansom.KlopRansom

---

© Генеалогия: CryptoMix >> схожие предыдущие Ransomware >> Clop, CIop, CIop2

Изображение - это только логотип статьи

К зашифрованным файлам добавляется расширение: .Clop

Этимология названия:

Clop - это по-русски "клоп" (англ. bed bug, crum), насекомое сосущее кровь человека и животных.

К образу жизни этого клопа-вредоноса можно применить сравнительную аналогию: этот Clop Ransomware как кровосос "высасывает" чужие сертификаты и использует их для своей защиты от обнаружения антивирусной защитой.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом. Ранняя активность этого крипто-вымогателя пришлась на начало февраля 2019 г. Ориентирован на англоязычных пользователей, может распространяться по всему миру.

Записка с требованием выкупа называется: ClopReadMe.txt

Содержание записки о выкупе:

Your network has been penetrated.

All files on each host in the network have been encrypted with a strong algorithm.

Backups were either encrypted or deleted or backup disks were formatted.

Shadow copies also removed, so F8 or any other methods may damage encrypted data but not recover.

We exclusively have decryption software for your situation

No decryption software is available in the public.

DO NOT RESET OR SHUTDOWN – files may be damaged.

DO NOT RENAME OR MOVE the encrypted and readme files.

DO NOT DELETE readme files.

This may lead to the impossibility of recovery of the certain files.

Photorec, RannohDecryptor etc. repair tools are useless and can destroy your files irreversibly.

If you want to restore your files write to emails (contacts are at the bottom of the sheet) and attach 2-3 encrypted files

(Less than 5 Mb each, non-archived and your files should not contain valuable information

(Databases, backups, large excel sheets, etc.)).

You will receive decrypted samples and our conditions how to get the decoder.

Attention!!!

Your warranty - decrypted samples.

Do not rename encrypted files.

Do not try to decrypt your data using third party software.

We don`t need your files and your information.

But after 2 weeks all your files and keys will be deleted automatically.

Contact emails:

servicedigilogos@protonmail.com

or

managersmaers@tutanota.com

The final price depends on how fast you write to us.

Clop

Перевод записки на русский язык:

Ваша сеть взломана.

Все файлы на каждом хосте в сети были зашифрованы с надежным алгоритмом.

Резервные копии были либо зашифрованы, либо удалены, либо диски отформатированы.

Теневые копии также удалены, поэтому F8 или любые другие методы могут повредить зашифрованные данные, но не восстановить.

У нас есть эксклюзивная программа для вашей ситуации

В открытом доступе программа для расшифровки не доступна.

НЕ СБРАСЫВАЙТЕ ИЛИ НЕ ВЫКЛЮЧАЙТЕ - файлы могут быть повреждены.

НЕ ПЕРЕИМЕНОВЫВАЙТЕ ИЛИ НЕ ПЕРЕМЕЩАЙТЕ зашифрованные и файлы readme

НЕ УДАЛЯЙТЕ файлы readme.

Это может привести к невозможности восстановления определенных файлов.

Инструменты восстановления Photorec, RannohDecryptor и т.д. бесполезны и могут безвозвратно уничтожить ваши файлы.

Если вы хотите восстановить ваши файлы, пишите на email (контакты внизу листа) и прикрепляйте 2-3 зашифрованных файла.

(Менее 5 Мб каждый, не архивы и ваши файлы не должны содержать ценную информацию

(Базы данных, резервные копии, большие таблицы Excel и т.д.)).

Вы получите расшифрованные образцы и наши условия, как получить декодер.

Внимание!!!

Ваша гарантия - расшифрованные образцы.

Не переименовывайте зашифрованные файлы.

Не пытайтесь расшифровать ваши данные с помощью сторонних программ.

Нам не нужны ваши файлы и ваша информация.

Но через 2 недели все ваши файлы и ключи будут удалены автоматически.

Контактные email:

servicedigilogos@protonmail.com

или же

managersmaers@tutanota.com

Окончательная цена зависит от того, как быстро вы напишите нам.

Clop

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ UAC не обходит. Требуется разрешение на запуск.

➤ Удаляет теневые копии файлов, отключает функции восстановления и исправления Windows на этапе загрузки командами:

vssadmin Delete Shadows /all /quiet

vssadmin resize shadowstorage /for=c: /on=c: /maxsize=401MB

vssadmin resize shadowstorage /for=c: /on=c: /maxsize=unbounded

bcdedit /set {default} bootstatuspolicy ignoreallfailures

bcdedit /set {default} recoveryenabled No

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

clop.exe

ClopReadMe.txt

<random>.exe - случайное название

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Мьютекс:

CLOP#666

Маркер, который используется для зашифрованных файлов.

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: servicedigilogos@protonmail.com, managersmaers@tutanota.com

Сайт: CL0P^_- LEAKS

hxxx://santat7kpllt6iyvqbr7q4amdv6dzrh6paatvyrzl7ry3zm72zigf4ad.onion

hxxx://santat7kpllt6iyvqbr7q4amdv6dzrh6paatvyrzl7ry3zm72zigf4ad.onion.ly

См. ниже в обновлениях другие адреса и контакты.

См. ниже результаты анализов.

Результаты анализов:

Ⓗ Hybrid analysis >>

𝚺 VirusTotal analysis >> VT>>

🐞 Intezer analysis >> IA>>

ⴵ VMRay analysis >>

Ⓥ VirusBay samples >>

⨇ MalShare samples >>

ᕒ ANY.RUN analysis >>

👽 AlienVault analysis >>

🔃 CAPE Sandbox analysis >>

⟲ JOE Sandbox analysis >>

Степень распространённости: средняя.

Подробные сведения собираются регулярно.

CryptoMix Family: апрель 2016 ~ август 2018, апрель 2019

Clop Ransomware - февраль, март, май, июль-декабрь 2019 и позже в 2020

Обновление от 15 февраля 2019:

Сообщение >>

Расширение: .Clop

Email: antnony.blackmer@protonmail.com, unlock@eqaltech.su

Записка: ClopReadMe.txt

См. ниже результаты анализов.

Результаты анализов:

Ⓗ Hybrid analysis >>

𝚺 VirusTotal analysis >> VT>>

🐞 Intezer analysis >> IA>>

ⴵ VMRay analysis >>

Ⓥ VirusBay samples >>

⨇ MalShare samples >>

ᕒ ANY.RUN analysis >>

👽 AlienVault analysis >>

🔃 CAPE Sandbox analysis >>

⟲ JOE Sandbox analysis >>

Степень распространённости: средняя.

Подробные сведения собираются регулярно.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

CryptoMix Family: апрель 2016 ~ август 2018, апрель 2019

Clop Ransomware - февраль, март, май, июль-декабрь 2019 и позже в 2020

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 15 февраля 2019:

Сообщение >>

Расширение: .Clop

Email: antnony.blackmer@protonmail.com, unlock@eqaltech.su

Записка: ClopReadMe.txt

Использует легитимный сертификат, выданный на "ALISA L LIMITED"

Обновление от 16 февраля 2019:

Сообщение >>

Расширение: .Clop

Email: icarsole@protonmail.com, unlock@eqaltech.su

Записка: ClopReadMe.txt

Результаты анализов: VT + HA

Использует легитимный сертификат, выданный на "THE COMPANY OF WORDS LTD"

Фальш-копирайт: Global Security IBM NetWork (C) 1997 -2019

Обновление от 21 февраля 2019:

Сообщение >>

Расширение: .Clop

Email: unlock@eqaltech.su

Записка: ClopReadMe.txt

Мьютекс: FanyFany666

Результаты анализов: VT + HA

Обновление от 2 марта 2019:

Сообщение >>

Email: unlock@eqaltech.su, unlock@royalmail.su, kensgilbomet@protonmail.com

Записка: ClopReadMe.txt или CIopReadMe.txt, где в названии буква "l" заменена на большую букву "I".

Результаты анализов: VT + VMR + VT + HA + JSB

Использует легитимный сертификат, выданный на MEGAPOLIS SERVICES LTD

Clop начал отключать службы Microsoft Exchange, Microsoft SQL Server, MySQL, BackupExec и прочие. Ориентирован на корпоративную сеть.

Стало известно, что группа киберпреступников TA505 взяла на вооружение Clop Ransomware. В арсенале TA505 числятся банковский троян Dridex, ботнет Neutrino, шифровальщики Locky, Jaff, GlobeImposter и др.

Обновление от 4 мая 2019:

Сообщение >>

Email: cersiacsofal@protonmail.com, unlock@eqaltech.su, unlock@royalmail.su

Результаты анализов: VT

Используется новый мьютекс: MakeMoneyWorld

Использует легитимный сертификат, выданный на REBROSE LEISURE LIMITED.

Обновление от 22 июля 2019:

Сообщение >>

Email: unlock@goldenbay.su, unlock@graylegion.su

Используется новый мьютекс: MakeMoneyFromAirEathUorld#666

Обновление от 22 ноября 2019:

Сообщение >>

Email: unlock@goldenbay.su, unlock@qraylegion.su

Записки стали заметно короче.

Теперь Clop подписывает записку словами "Dont Worry C|0P ".

Перед шифрованием запускается небольшая программа, которая попытается отключить некоторые защитные программы, включая Защитник Windows.

Обновление от 29 ноября 2019:

Сообщение >>

Email: unlock@goldenbay.su, unlock@qraylegion.su

В записке появилась новая строка:

"PLEASE DO NOT USE GMAIL, MAIL DOES NOT REACH OR GETS INTO THE SPAM FOLDER."

Обновление от 9 декабря 2019:

Сообщение >>

Расширения: .CIop, .CIop2

Варианты CIop и CIop2 используются в зависимости от некоторых от условий. Пытается обойти Kaspersky Product Suite.

Обновление от 25 декабря 2019:

Сообщение >>

Сообщение >>

Сообщение >>

Расширение: .CIop

Записка: CIopReadMe.txt

Email: collyhuwkmac@tutanota.com, unlock@goldenbay.su, unlock@graylegion.su

Использует сертификат от Sectigo на DATAMINGO Limited

Обходит: Panda, KAS, WindowsDefender

Удаляет: CHECKMal, Malwarebytes, ESET

*-*ALL FILES ON EACH HOST IN THE NETWORK HAVE BEEN ENCRYPTED WITH A STRONG ALGORITHM*-*

-Backups were either encrypted or deleted or backup disks were formatted.

-Shadow copies also removed, so F8 or any other methods may damage encrypted data but not recover.

-If you want to restore your files write to emails (contacts are at the bottom of the sheet) and attach 3-5 encrypted files

-(Less than 6 Mb each, non-archived and your files should not contain valuable information

-(Databases, backups, large excel sheets, etc.)).

-You will receive decrypted samples.

-MESSAGE THIS INFORMATION TO COMPANY'S CEO, UNLOCKING OF 1 COMPUTER ONLY IS IMPOSSIBLE, ONLY WHOLE NETWORK.

-ATTENTION-

-Your warranty - decrypted samples.

-Do not rename encrypted files.

-Do not try to decrypt your data using third party software.

-We don`t need your files and your information.

:::CONTACT EMAIL:::

collyhuwkmac@tutanota.com

AND

unlock@goldenbay.su

or

unlock@graylegion.su

NOTHING PERSONAL IS A BUSINESS

PLEASE DO NOT USE GMAIL, MAIL DOES NOT REACH OR GETS INTO THE SPAM FOLDER.

PLEASE CHECK SPAM FOLDER!!! CLOP^_-

Обновление от 28 декабря 2019:

Сообщение >>

Сообщение >>

Новое расширение: .Cl0p

Мьютексы из новых образцов

Обновление от 19 февраля 2020:

Сообщение >>

Мьютекс: "LifeBeHappy#-#-#666ˆ_-"

Обновление от 19 февраля 2020:

Сообщение >>

Email: ***

unlockf@graylegion.su

unlockf@goldenbay.su

Обновление от 25 марта 2020:

Сообщение >>

Вымогатели из Clop-CIop Ransomware пытаются обелить свой вымогательский "бизнес", заявляя следующее.

From personal experience we can tell you:

All companies have security holes, regardless of size infrastructure, the number of IT specialists, the number of antivirus and monitoring systems

A very small percentage of companies that are really at the highest level of security

At the same time, companies with 100+ thousand servers and computers allow primitive erred in administration

Which allow one person to destroy your business in 5 hours of work but you have been building it many years

This is exactly moment when you got the call at night!

This is exactly what we been doing for many years!

Now take a deep breath through your nose

breathe out...

We can help you avoid this situation!

We can't guarantee that no one will hack you!

But we can guarantee you that your specialists will close the holes that contribute to penetration and distribution

Invest in the knowledge of your network administrators or suffer losses from not knowing they them!

We can offer you instructions.txt - 250000$ in BTC

***

Перевод текста:

Из личного опыта мы можем сказать вам:

Все компании имеют дыры в безопасности, независимо от размера инфраструктуры, количества ИТ-специалистов, количества антивирусных систем и систем мониторинга.

Очень маленький процент компаний, которые действительно находятся на самом высоком уровне безопасности

В то же время компании с более чем 100 тысячами серверов и компьютеров допускают примитивные ошибки при администрировании.

Что позволяет одному человеку разрушить ваш бизнес за 5 часов работы, но вы строите его много лет

Это как раз тот момент, когда вам позвонили ночью!

Это именно то, чем мы занимаемся много лет!

Теперь сделайте глубокий вдох через нос

выдохните...

Мы можем помочь вам избежать этой ситуации!

Мы не можем гарантировать, что никто не взломает вас!

Но мы можем гарантировать вам, что ваши специалисты закроют дыры, которые способствуют проникновению и распространению

Инвестируйте в знания своих сетевых администраторов или несите убытки, не зная их!

Мы можем предложить вам инструкции .txt - 250000$ в BTC

***

Обновление от 28 июня 2020:

Сообщение >>

Записка: Cl0pReadMe.txt

Email: tyrkinovusr@tutanota.com

unlock@graylegion.su

unlock@goldenbay.su

Обновление от 3 октября 2020:

Расширение:

Email: vutukuri@instasoftwaresolution.com

Обновление от 22 ноября 2020:

Расширение: .Cllp, .cllp

Email: vutukuri@instasoftwaresolution.com

Email: dinoriuss1973@tutanota.com

Email: unlock@support-box.com

Email: unlock@support-iron.com

➤ Содержание записки:

HELLO DEAR KMALL

*DO NOT ATTEMPT TO RESTORE OR MOVE THE FILES YOURSELF. THIS MAY DESTROY THEM*

Also, we have stolen very important information from your servers. Write to chat for details.

If you refuse to cooperate, all data will be published for free download on our portal (USE TOR BROWSER):

hxxx://ekbgzchl6x2ias37.onion/

CONTACTS:

dinoriuss1973@tutanota.com

AND

unlock@support-box.com

OR

unlock@support-iron.com

OR WRITE TO THE CHAT (USE TOR BROWSER):

http://cvfzmngbtwzywfnryt45zro4ocpze7cqdtzj2n6jz7eucpdglsulcsid.onion/***

---

Скриншоты с сайта Clop-Leaks (ekbgzchl6x2ias37.onion)

Обновление от 7 декабря 2020:

Самоназвание: Parkland Ransomware

Обновление от 15 декабря 2020:

Email-1: brendondors1983@tutanota.com

unlock@support-box.com

unlock@support-iron.com

Email-2: dinoriuss1973@tutanota.com

unlock@support-box.com

Обновление от 14 января 2021:

Сообщение от 16 июня 2021:

В Украине арестовываны некоторые участники банды Clop, причастные к отмыванию денег. Полиция обвиняет Россию в укрывании главных членов кибербанды Clop.

Какой нормальный русский в здравом уме и твердой памяти будет выводить деньги в Украине? Я не могу себе представить таких идиотов.

Вымогательская кампания продолжается.

Новость от 7 ноября 2021:

Операция «Циклон» наносит удар по банде хакеров-вымоагтелей, использующих Clop Ransomware.

Вариант от 23 ноября или раньше:

Расширение: .C_L_O_P

Записка: !!!_READ_!!!.RTF

=== 2022 ===

Группа вымогателей из CLOP вернулась к своей деятельности.

=== 2023 ===

Версия Clop для Linux подвержена расшифровке, потому что использует жёстко запрограммированный мастер-ключ RC4 для генерации ключей шифрования, а затем использует тот же ключ для его шифрования и локального хранения в файле.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + Message + myMessage + Message ID Ransomware (ID as Clop) Write-up, Topic of Support *

Added later: Clop Ransomware (by Alexandre Mundo, Marc Rivero Lopez on August 1, 2019) Clop Ransomware (by BleepingComputer on January 3, 2020) Write-up by S2W LAB (on November 23, 2020)

Thanks: Michael Gillespie, Jakub Kroustek, MalwareHunterTeam Andrew Ivanov (author) Vitali Kremez, Lawrence Abrams to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles.

Комментариев нет:

Отправить комментарий

ВНИМАНИЕ!

Новые комментарии проверяются. Всё, кроме спама, будет опубликовано. Вам нужен Google аккаунт для комментария.

---

Please note!

New comments are moderated. Anything other than spam will be published. You need a Google account to post a comment.

---

Bitte beachten Sie!

Neue Kommentare werden moderiert. Alle Kommentare, die kein Spam sind, werden veröffentlicht. Sie benötigen ein Google-Konto, um einen Kommentar zu hinterlassen.

---

Veuillez noter!

Les nouveaux commentaires sont modérés. Tous les commentaires, à l'exception des spams, seront publiés. Vous devez disposer d'un compte Google pour publier un commentaire.

---

¡Tenga en cuenta!

Los nuevos comentarios son moderados. Se publicarán todos los comentarios excepto el spam. Para escribir un comentario necesitas una cuenta de Google.