LokiLocker Ransomware

Loki Locker Ransomware

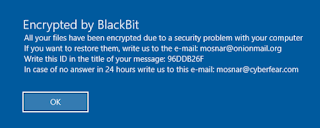

Variants: BlackBit, Shuriken

(шифровальщик-вымогатель, RaaS, деструктор) (первоисточник)

Translation into English

Какой идентификатор не получил декодер и каково шифрование электронной почты?

Loki Locker admin - lokiguide@yahooweb.co

Обнаружения:

DrWeb -> Trojan.Packed2.43724, Trojan.Encoder.34377, Trojan.Encoder.34414

Avira (no cloud) -> TR/Ransom.umvef, TR/Ransom.paoeg

BitDefender -> Gen:Variant.Zusy.401459, Trojan.GenericKD.37507811

ESET-NOD32 -> A Variant Of MSIL/Filecoder.AKJ, A Variant Of MSIL/Filecoder.LokiLocker.C

Kaspersky -> Trojan.Win32.DelShad.gse, Trojan-Ransom.MSIL.Loki.a

Malwarebytes -> Trojan.Crypt.Generic

Microsoft -> Trojan:Win32/ClipBanker.MR!MTB

Rising -> Trojan.Generic@ML.100 (RDMK:***

Symantec -> Downloader, ML.Attribute.HighConfidence

Tencent -> Win32.Trojan.Delshad.Lmbj, Win32.Trojan.Raas.Auto

TrendMicro -> TROJ_GEN.R002C0DIG21, TROJ_GEN.R002C0DHI21

---

© Генеалогия: ✂ LockBit ? >> LokiLocker > BlackBit

Ранняя активность этого крипто-вымогателя была в середине и конце августа 2021 г. и продолжилась в 2022 году. Ориентирован на англоязычных пользователей, может распространяться по всему миру.

Фактически используется шаблон: [<email>][<ID>]original_file.Loki

Примеры зашифрованных файлов:

Перевод на русский язык:

Другим информатором жертвы является изображение, заменяющее обои Рабочего стола:

Комбинированные экраны с текстом и файлами на разных ПК и VM:

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Могут быть различия с первым вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Могут быть различия с первым вариантом. Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ LokiLocker работает как схема Ransomware-as-a-Service с ограниченным доступом, т.к. продается лишь небольшому количеству проверенных аффилированных лиц. Каждый партнер идентифицируется выбранным именем пользователя и получает уникальный ID чата. В в образцах LokiLocker исследователями было замечено около 30 "VIP-партнеров".

➤ Удаляет теневые копии файлов, отключает функции восстановления и исправления Windows на этапе загрузки, отключает брандмауер командами:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

svchost.exe - название вредоносного файла;

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

HKEY_CURRENT_USER\Software\Loki

См. ниже результаты анализов.

Сетевые подключения и связи:

URL: hxxx://loki-locker.one/index.php

BTC: -

Результаты анализов:

Степень распространённости: средняя.

Информация дополняется. Присылайте образцы.

Вариант от 18 октября 2021:

Read to links: Message + Message + myMessage Write-up, Topic of Support ***

Added later: Research by Blackberry >> (on March 16, 2022)

Расширенный обзор LokiLocker и BlackBit от F.A.C.C.T. >> (18 мая 2023)

Thanks: dnwls0719, Michael Gillespie Andrew Ivanov (article author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.

.png)

https://www.virustotal.com/gui/file/e28b0a93649010788bbeda883a08254fefe3710700fc2c5a8dea94ec39402ec3

ОтветитьУдалитьДобрый день, мой сервер стал жертвой крипто-вируса Локи, прошу о помощи

ОтветитьУдалитьhttps://www.cert.ru/ru/abuse.shtml

УдалитьНе получается у меня отправить данные через этот ресурс

УдалитьТогда https://id-ransomware.blogspot.com/2016/03/blog-post-online-statement.html

УдалитьЗдравствуйте, подцепил Loki, файлы зашифрованы, но удалось экспортировать ветку реестра HKEY_CURRENT_USER\Software\Loki с параметрами full, public, timer.

ОтветитьУдалитьМожно ли как-то расшифровать?

Cpriv.Loki info.hta Restore-My-Files.txt имеются.

Пока нет расшифровки без уплаты выкупа.

УдалитьИ после уплаты выкупа тоже нету расшифровки.

УдалитьЯ уже проверил.

Всем привет!

ОтветитьУдалитьПопался мне этот вирус. Списался с вымогателями, оплатил. В ответ ничего не присылали и перестали отвечать. Начал искать информацию в интернете.

И увидел на этом сайте, что «если после оплаты не присылают дешифратор - писать на такой-то адрес. Написал на тот адрес, мол так и так,

- оплатил, а в ответ тишина. Мне сбросили ссылку на файлообменник с типа дешифратором. Скачал, но ничего он не расшифровывает. Написал вымогателям, дал скрин проблемы - в ответ - ничем не можем помочь и далее на письма не отвечают.

Через пару дней пишут на почту с другого адреса с текстом - «доплатите еще и мы расшифруем ваши файлы». Я объясняю, что «уже оплатил, как договаривались, а файлы мои так и не расшифрованы. Какие гарантии, что после второй оплаты вы не обманите?» Но в ответ пишут - «если не оплатите, то ваши файлы попадут в свободный доступ в интернете»

Если вы поймали этот вирус -

НЕ ПЛАТИТЕ ИМ!!! Это мошенники и никакого дешифратора у них нет.