Admin Locker Ransomware

(шифровальщик-вымогатель) (первоисточник)

Translation into English

---

Обнаружения:

DrWeb ->

BitDefender ->

ESET-NOD32 ->

Kaspersky ->

Malwarebytes ->

Microsoft ->

Rising ->

Symantec ->

Tencent ->

TrendMicro ->

---

© Генеалогия: ??? >> Admin Locker

Информация для идентификации

Активность этого крипто-вымогателя была в первой половине декабря 2021 г. Ориентирован на англоязычных пользователей, может распространяться по всему миру.

К зашифрованным файлам может добавляться одно из следующих расширений:

.admin1

.admin2

.admin3

.1admin

.2admin

.3admin

Исходное имя файла и его длина хранятся в конце зашифрованного файла. См. пример на скриншоте ниже.

Содержание записки о выкупе:

Перевод записки на русский язык:

All of your important files have been encrypted on this PC.

All files are encrypted.

To decrypt your files, you need to get a private key + decryption software.

To get the private key and decrypt software, you need to contact us and send us [YOUR KEY] .

To do this you need to go to the site in darkweb you can only enter through the TOR BROWSER

you can download it here https://www.torproject.org/download/

after you have installed a tor browser open this site

hxxx://adminavf4cikzbv6mbbp7ujpwhygnn2t3egiz2pswldj32krrml42wyd.onion

It shows you your current contacts.

Do not use chrome or firefox to access this site.

The site will not open with a tor browser only.

Our Guarantee.

We can decrypt several files as a demonstration - you can send us up to 5 files

up to 5 MB in total weight

and we will send them back to you in their original form for FREE.

How long do I have to wait for the decryption key for the whole PC?

After payment, we will send you the key within minutes.

Your personal ID:

[YOUR KEY] U48pXLpBh***

Attention! Don't lose your money.

write to us personally. if you ask someone else to help you decrypt, they will just write to us instead of you. and this will increase our costs for their services (mediation). in the worst case you will be cheated. so write personally, this is safer for you. only we can decrypt files.

Do not try to change the files and remove the extension, you may lose it forever. if you try to decrypt it yourself, experiment on the copies, do not experiment on the originals.

Перевод записки на русский язык:

Все ваши важные файлы зашифрованы на этом компьютере.

Все файлы зашифрованы.

Чтобы расшифровать ваши файлы, вам нужен приватный ключ + программа для расшифровки.

Чтобы получить закрытый ключ и расшифровать программу, вам надо связаться с нами и отправить нам [ВАШ КЛЮЧ].

Для этого нужно зайти на сайт в дарквебе, зайти можно только через TOR BROWSER

вы можете скачать его здесь https://www.torproject.org/download/

после того, как вы установили браузер tor, откройте этот сайт

hxxx: //adminavf4cikzbv6mbbp7ujpwhygnn2t3egiz2pswldj32krrml42wyd.onion

Он показывает вам ваши текущие контакты.

Не используйте Chrome или Firefox для доступа к этому сайту.

Сайт может не открыться только в браузере Tor.

Наша гарантия.

В качестве демонстрации мы можем расшифровать несколько файлов - вы можете прислать нам до 5 файлов.

до 5 МБ общим весом

и мы БЕСПЛАТНО отправим их вам в исходном виде.

Как долго мне нужно ждать ключа дешифрования для всего ПК?

После оплаты мы отправим вам ключ в течении нескольких минут.

Ваш личный ID:

[YOUR KEY] U48pXLpBh***

Внимание! Не теряйте свои деньги.

напишите нам лично. если вы попросите кого-нибудь помочь вам в расшифровке, он просто напишет нам вместо вас. и это увеличит наши расходы на их услуги (посредничество). в худшем случае вас обманут. так что пишите лично, так для вас безопаснее. только мы можем расшифровать файлы.

Не пытайтесь изменить файлы и удалить расширение, вы можете потерять его навсегда. если вы пытаетесь расшифровать его самостоятельно, экспериментируйте с копиями, не экспериментируйте с оригиналами.

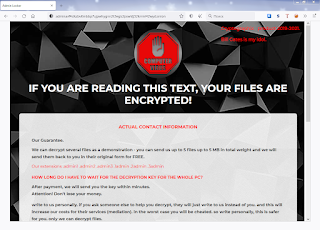

Другим информатором жертвы является сайт вымогателей.

Содержание текста на сайте:

If you are reading this text, your files are encrypted!

Actual contact information

Our Guarantee.

We can decrypt several files as a demonstration - you can send us up to 5 files up to 5 MB in total weight and we will send them back to you in their original form for FREE.

Our extensions .admin1 .admin2 .admin3 .1admin .2admin .3admin

How long do I have to wait for the decryption key for the whole PC?

After payment, we will send you the key within minutes.

Attention! Don't lose your money.

write to us personally. if you ask someone else to help you decrypt, they will just write to us instead of you. and this will increase our costs for their services (mediation). in the worst case you will be cheated. so write personally, this is safer for you. only we can decrypt files.

Do not try to change the files and remove the extension, you may lose it forever. if you try to decrypt it yourself, experiment on the copies, do not experiment on the originals.

Our contacts

If you did not receive an answer in six hours. Check if your contacts have been updated; They could be blocked. We will replace blocked contacts within 6 hours.

CONTACT TELEGRAM MESSAGER

http://t.me/dotADMINbot

DOWNLOAD APP TELEGRAM MESSAGER

https://telegram.org/Apps

Important information.

1.1.2019 Payment is accepted in Bitcoin.

1.1.2021 If you defer payment for a long period of time. The price can double. Do not waste time, write to us to negotiate. We don't bite. We know how to come to a compromise.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Могут быть различия с первым вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Могут быть различия с первым вариантом.

Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

!!!Recovery File.txt - название файла с требованием выкупа;

<random>.exe - случайное название вредоносного файла;

userkey.dat - специальный файл;

!DECRYPT_FILES.txt - название файла с требованием выкупа в других вариантах.

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Tor-URL: hxxx: //adminavf4cikzbv6mbbp7ujpwhygnn2t3egiz2pswldj32krrml42wyd.onion

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Tor-URL: hxxx: //adminavf4cikzbv6mbbp7ujpwhygnn2t3egiz2pswldj32krrml42wyd.onion

Email: -

BTC: -

BTC: -

Telegram: @dotADMINbot

См. ниже в обновлениях другие адреса и контакты.

Результаты анализов:

Результаты анализов:

IOC: VT, HA, IA, TG, AR, VMR, JSB

MD5: -

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Вариант от 13 декабря 2022:

Расширение: .1admin

Записка: !DECRYPT_FILES.txt

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: myMessage + Message + Message Write-up, Topic of Support *

Thanks: Michael Gillespie Andrew Ivanov (article author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.

Комментариев нет:

Отправить комментарий

ВНИМАНИЕ!

Новые комментарии проверяются. Всё, кроме спама, будет опубликовано. Вам нужен Google аккаунт для комментария.

---

Please note!

New comments are moderated. Anything other than spam will be published. You need a Google account to post a comment.

---

Bitte beachten Sie!

Neue Kommentare werden moderiert. Alle Kommentare, die kein Spam sind, werden veröffentlicht. Sie benötigen ein Google-Konto, um einen Kommentar zu hinterlassen.

---

Veuillez noter!

Les nouveaux commentaires sont modérés. Tous les commentaires, à l'exception des spams, seront publiés. Vous devez disposer d'un compte Google pour publier un commentaire.

---

¡Tenga en cuenta!

Los nuevos comentarios son moderados. Se publicarán todos los comentarios excepto el spam. Para escribir un comentario necesitas una cuenta de Google.