Pipikaki Ransomware

Pipikaki Doxware

(шифровальщик-вымогатель) (первоисточник)

Translation into English

Этот крипто-вымогатель шифрует данные бизнес-пользователей с помощью комбинации алгоритмов AES+RSA, а затем требует написать вымогателям в Skype, ICQ, Telegram или на email, чтобы вернуть файлы. Оригинальное название: Pipikaki. На файле написано: нет данных.

---

Обнаружения:

DrWeb ->

BitDefender ->

ESET-NOD32 ->

Kaspersky ->

Malwarebytes ->

Microsoft ->

Rising ->

Tencent ->

TrendMicro ->

---

© Генеалогия: ??? >> Pipikaki

Активность этого крипто-вымогателя была в конце апреля 2022 г. Ориентирован на англоязычных пользователей, может распространяться по всему миру.

К зашифрованным файлам добавляется расширение: .[5391F333].@PIPIKAKI

В конец кода зашифрованного файла добавляется маркер 5391F333MONSTER

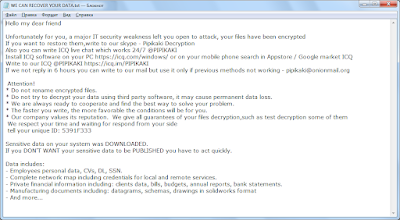

Записка с требованием выкупа называется: WE CAN RECOVER YOUR DATA.txt

Содержание записки о выкупе:

Перевод записки на русский язык:

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Могут быть различия с первым вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Могут быть различия с первым вариантом.

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

WE CAN RECOVER YOUR DATA.txt - название файла с требованием выкупа;

<random>.exe - случайное название вредоносного файла

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Skype: Pipikaki Decryption

В конец кода зашифрованного файла добавляется маркер 5391F333MONSTER

Записка с требованием выкупа называется: WE CAN RECOVER YOUR DATA.txt

Содержание записки о выкупе:

Hello my dear friend

Unfortunately for you, a major IT security weakness left you open to attack, your files have been encrypted

If you want to restore them,write to our skype - Pipikaki Decryption

Also you can write ICQ live chat which works 24/7 @PIPIKAKI

Install ICQ software on your PC https://icq.com/windows/ or on your mobile phone search in Appstore / Google market ICQ

Write to our ICQ @PIPIKAKI https://icq.im/PIPIKAKI

If we not reply in 6 hours you can write to our mail but use it only if previous methods not working - pipikaki@onionmail.org

Attention!

* Do not rename encrypted files.

* Do not try to decrypt your data using third party software, it may cause permanent data loss.

* We are always ready to cooperate and find the best way to solve your problem.

* The faster you write, the more favorable the conditions will be for you.

* Our company values its reputation. We give all guarantees of your files decryption,such as test decryption some of them

We respect your time and waiting for respond from your side

tell your unique ID: 5391F333

Sensitive data on your system was DOWNLOADED.

If you DON'T WANT your sensitive data to be PUBLISHED you have to act quickly.

Data includes:

- Employees personal data, CVs, DL, SSN.

- Complete network map including credentials for local and remote services.

- Private financial information including: clients data, bills, budgets, annual reports, bank statements.

- Manufacturing documents including: datagrams, schemas, drawings in solidworks format

- And more...

Перевод записки на русский язык:

Привет, мой дорогой друг

К сожалению для вас, из-за серьезной уязвимости в ИТ-безопасности вы оказались уязвимы для атак, ваши файлы зашифрованы.

Если хотите их восстановить, пишите в наш скайп - Pipikaki Decryption

Также вы можете написать в онлайн-чат ICQ, который работает 24/7 @PIPIKAKI.

Установите программу ICQ на свой ПК https://icq.com/windows/ или на мобильный телефон ищите в Appstore/Google market ICQ

Пишите в наш ICQ @PIPIKAKI https://icq.im/PIPIKAKI

Если мы не ответим в течение 6 часов, вы можете написать на нашу почту, но использовать ее, только если предыдущие способы не работают - pipikaki@onionmail.org

Внимание!

* Не переименовывайте зашифрованные файлы.

* Не пытайтесь расшифровать свои данные с помощью сторонних программ, это может привести к безвозвратной потере данных.

* Мы всегда готовы к сотрудничеству и найдем лучший способ решить вашу проблему.

* Чем быстрее вы напишете, тем выгоднее будут для вас условия.

* Наша компания дорожит своей репутацией. Мы даем все гарантии расшифровки ваших файлов, в том числе тестовую расшифровку некоторых из них

Мы уважаем ваше время и ждем ответа с вашей стороны

сообщите свой уникальный ID: 5391F333

Конфиденциальные данные из вашей системе были СКАЧАНЫ.

Если вы НЕ ХОТИТЕ, чтобы ваши конфиденциальные данные были ОПУБЛИКОВАНЫ, вы должны действовать быстро.

Данные включают:

- Персональные данные сотрудников, CV, DL, SSN.

- Полная карта сети, включая учетные данные для локальных и удаленных служб.

- Частная финансовая информация, включая: данные клиентов, счета, бюджеты, годовые отчеты, банковские выписки.

- Производственная документация, в том числе: дейтаграммы, схемы, чертежи в формате SolidWorks

- И более...

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Могут быть различия с первым вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Могут быть различия с первым вариантом.

Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

WE CAN RECOVER YOUR DATA.txt - название файла с требованием выкупа;

<random>.exe - случайное название вредоносного файла

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Skype: Pipikaki Decryption

ICQ: @PIPIKAKI

Email: pipikaki@onionmail.org

См. ниже в обновлениях другие адреса и контакты.

Результаты анализов:

Результаты анализов:

IOC: VT, HA, IA, TG, AR, VMR, JSB

MD5: -

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Вариант от 8 июня 2022:

Расширение: .@Ransomware_Decrypt

Записка: WE CAN RECOVER YOUR DATA.txt

Вариант от 3 июня 2022:

Расширение: .[F5274376].w3qupe

Маркер: F5274376MONSTER (состоит из ID и слова MONSTER)

Записка: WE CAN RECOVER YOUR DATA.txt

Email: w3qupe@tuta.io

Telegram: Online7_365

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: myMessage + Message + Message Write-up, Topic of Support, Topic of Support *

Thanks: Andrew Ivanov (article author) @Kangxiaopao *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.

Комментариев нет:

Отправить комментарий

ВНИМАНИЕ!

Новые комментарии проверяются. Всё, кроме спама, будет опубликовано. Вам нужен Google аккаунт для комментария.

---

Please note!

New comments are moderated. Anything other than spam will be published. You need a Google account to post a comment.

---

Bitte beachten Sie!

Neue Kommentare werden moderiert. Alle Kommentare, die kein Spam sind, werden veröffentlicht. Sie benötigen ein Google-Konto, um einen Kommentar zu hinterlassen.

---

Veuillez noter!

Les nouveaux commentaires sont modérés. Tous les commentaires, à l'exception des spams, seront publiés. Vous devez disposer d'un compte Google pour publier un commentaire.

---

¡Tenga en cuenta!

Los nuevos comentarios son moderados. Se publicarán todos los comentarios excepto el spam. Para escribir un comentario necesitas una cuenta de Google.