BlueSky Ransomware

(шифровальщик-вымогатель) (первоисточник)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей с помощью комбинации алгоритма ChaCha20 и эллиптической кривой Curve25519, а затем требует выкуп в 0.1-0.2 BTC, чтобы получить BlueSky Decryptor и расшифровать файлы. Оригинальное название: BlueSky. На файле написано: javaw.exe.

---

Обнаружения:

DrWeb -> Trojan.Encoder.35508

BitDefender -> Gen:Variant.Lazy.202657

ESET-NOD32 -> A Variant Of Win32/Filecoder.OLQ

Kaspersky -> Trojan-Ransom.Win32.Encoder.rpb

Malwarebytes -> Malware.AI.106070570

Microsoft -> Ransom:Win32/Conti.AD!MTB

Rising -> Trojan.Generic@AI.98 (RDML:Jeu*

Tencent -> Win32.Trojan.Filecoder.Wtdk

TrendMicro -> Ransom_Conti.R06CC0DFQ22

---

© Генеалогия: Conti + разный код >> BlueSky

Информация для идентификации

Активность этого крипто-вымогателя была в конце июня 2022 г. Ориентирован на англоязычных пользователей, может распространяться по всему миру.

К зашифрованным файлам добавляется расширение: .bluesky

Записки с требованием выкупа называются:

Записки с требованием выкупа называются:

# DECRYPT FILES BLUESKY #.txt

# DECRYPT FILES BLUESKY #.html

<<< B L U E S K Y >>>

YOUR IMPORTANT FILES, DOCUMENTS, PHOTOS, VIDEOS, DATABASES HAVE BEEN ENCRYPTED!

The only way to decrypt and restore your files is with our private key and program.

Any attempts to restore your files manually will damage your files.

To restore your files follow these instructions:

--------------------------------------------------------------

1. Download and install "Tor Browser" from https://torproject.org/

2. Run "Tor Browser"

3. In the tor browser open website:

hxxx://ccpyeuptrlatb2piua4ukhnhi7lrxgerrcrj4p2b5uhbzqm2xgdjaqid.onion

4. On the website enter your recovery id:

RECOVERY ID: 2898c3f96b33f5899772*** (240 characters total)

5. Follow the instructions

---

Перевод записки на русский язык:

<<< B L U E S K Y >>>

ВАШИ ВАЖНЫЕ ФАЙЛЫ, ДОКУМЕНТЫ, ФОТО, ВИДЕО, БАЗЫ ДАННЫХ ЗАШИФРОВАНЫ!

Единственный способ расшифровать и восстановить ваши файлы — использовать наш закрытый ключ и программу.

Любые попытки восстановить ваши файлы вручную повредят ваши файлы.

Чтобы восстановить файлы, следуйте этим инструкциям:

-------------------------------------------------- ------------

1. Загрузите и установите "Tor Browser" с https://torproject.org/

2. Запустите "Tor Browser"

3. В tor барузере откройте сайт:

hxxx://ccpyeuptrlatb2piua4ukhnhi7lrxgerrcrj4p2b5uhbzqm2xgdjaqid.onion

4. На сайте введите свой id восстановления:

ID ВОССТАНОВЛЕНИЯ: 2898c3f96b33f5899772*** (всего 240 символов)

5. Следуйте инструкциям

---

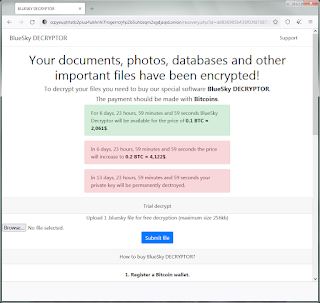

Скриншот сайта вымогателей:

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ BlueSky использует stage.ps1 (сценарий PowerShell) для проверки прав привилегированного пользователя, для повышения локальных привилегий в зависимости от версии операционной системы хоста, для загрузки модифицированной версии JuicyPotato, для работ на более старых, чем Windows 10, версий системы. Если хост работает под управлением Windows 10 или 11, скрипт загрузит и выполнит ghost.exe и spooler.exe, чтобы использовать уязвимости локального повышения привилегий CVE-2020-0796 и CVE-2021-1732 соответственно.

Получив дополнительные привилегии, stage.ps1 загружает последнюю полезную нагрузку BlueSky с hxxxs://kmsauto[.]us/someone/l.exe и сохраняет ее локально в файловой системе как javaw.exe , пытаясь маскироваться под законное приложение Windows. В итоге этот файл выполняется из %APPDATA%\Microsoft\Windows\Start Menu\Programs\Startup\javaw.exe

➤ BlueSky создает уникальный ID пользователя, вычисляя хэш MD5 для комбинированных значений Volume Information, Machine GUID, Product ID и Install Date. Кроме того, он использует тот же ID для создания мьютекса Global\<32-byte ID> .

➤ BlueSky использует многопоточную очередь для шифрования. Он запускает несколько потоков — один отвечает за шифрование файлов, другой — за перечисление файлов в локальной файловой системе и подключенных сетевых ресурсах для добавления в очередь. Он использует Curve25519 для генерации открытого ключа для хоста и генерирует общий ключ с открытым ключом злоумышленника. После создания пары ключей эллиптической кривой BlueSky вычисляет хэш общего ключа и использует его для создания ключа шифрования файла для алгоритма ChaCha20. Затем он считывает файловый буфер, шифрует его с помощью ChaCha20 и заменяет содержимое исходного файла.

Почти все типы популярных файлов, кроме тех, что находятся в списках исключений.

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Список типов файлов, которые используются самим BlueSky:

Список типов файлов, которые используются самим BlueSky:

.386, .adv, .ani, .bat, .bin, .bluesky, .cab, .cmd, .com, .cpl, .cur, .diagcab, .diagcfg, .diagpkg, .dll, .drv, .exe, .hlp, .hta, .icl, .icns, .ico, .ics, .idx, .ini, .key, .ldf, .lnk, .lock, .mod, .mpa, .msc, .msi, .msp, .msstyles, .msu, .nls, .nomedia, .ocx, .prf, .ps1, .rom, .rtp, .scr, .shs, .spl, .sys, .theme, .wpx

Файлы, связанные с этим Ransomware:

Имена каталогов, исключенные из шифрования:

$recycle.bin, $windows.~bt, $windows.~ws, boot, windows, windows.old, system volume information, perflogs, programdata, program files, program files (x86), all users, appdata, tor browser

Имена файлов, исключенные из шифрования:

# decrypt files bluesky #.txt, # decrypt files bluesky #.html, ntuser.dat, iconcache.db, ntuser.dat.log, bootsect.bak, autorun.inf, bootmgr, ntldr, thumbs.db

Файлы, связанные с этим Ransomware:

# DECRYPT FILES BLUESKY #.txt - название файла с требованием выкупа;

# DECRYPT FILES BLUESKY #.html - название файла с требованием выкупа;

javaw.exe - название вредоносного файла.

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

URL: hxxxs://kmsauto.us/

Tor-URL: hxxx://ccpyeuptrlatb2piua4ukhnhi7lrxgerrcrj4p2b5uhbzqm2xgdjaqid.onion

Email: -

BTC: -

BTC: -

См. ниже в обновлениях другие адреса и контакты.

Результаты анализов:

Результаты анализов:

MD5: d8a44d2ed34b5fee7c8e24d998f805d9

SHA-1: d8369cb0d8ccec95b2a49ba34aa7749b60998661

SHA-256: 3e035f2d7d30869ce53171ef5a0f761bfb9c14d94d9fe6da385e20b8d96dc2fb

Vhash: 0740366d755"z

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Вариант от 23 января 2023:

Сообщение на форуме >>

Расширение: .bluesky

Расширение: .bluesky

Записка: # DECRYPT FILES BLUESKY #.txt

URL: hxxx://ccpyeuptrlatb2piua4ukhnhi7lrxgerrcrj4p2b5uhbzqm2xgdjaqid.onion

Кажется в этих данных ничего не изменилось.

© Amigo-A (Andrew Ivanov): All blog articles. Contact.

URL: hxxx://ccpyeuptrlatb2piua4ukhnhi7lrxgerrcrj4p2b5uhbzqm2xgdjaqid.onion

Кажется в этих данных ничего не изменилось.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + Message + myMessage Write-up, Topic of Support Added later: Extended overview

Thanks: xiaopao, pcrisk Andrew Ivanov (article author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.

Комментариев нет:

Отправить комментарий

ВНИМАНИЕ!

Новые комментарии проверяются. Всё, кроме спама, будет опубликовано. Вам нужен Google аккаунт для комментария.

---

Please note!

New comments are moderated. Anything other than spam will be published. You need a Google account to post a comment.

---

Bitte beachten Sie!

Neue Kommentare werden moderiert. Alle Kommentare, die kein Spam sind, werden veröffentlicht. Sie benötigen ein Google-Konto, um einen Kommentar zu hinterlassen.

---

Veuillez noter!

Les nouveaux commentaires sont modérés. Tous les commentaires, à l'exception des spams, seront publiés. Vous devez disposer d'un compte Google pour publier un commentaire.

---

¡Tenga en cuenta!

Los nuevos comentarios son moderados. Se publicarán todos los comentarios excepto el spam. Para escribir un comentario necesitas una cuenta de Google.