BTC-azadi Ransomware

BTC-azadi NextGen Ransomware

(шифровальщик-вымогатель) (первоисточник)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей и серверов с помощью комбинации алгоритмов (возможно: Curve25519, Salsa20, ChaCha20), а затем требует выкуп в # BTC, чтобы вернуть файлы. Оригинальное название: в записке не указано. На файле написано: Crypter.exe. ---

Обнаружений в январе 2023:

не было

---

Обнаружения в марте 2023:

DrWeb -> Trojan.Encoder.37369

BitDefender -> Gen:Variant.Fragtor.201207

ESET-NOD32 -> A Variant Of Win32/Filecoder.ONI

Kaspersky -> HEUR:Trojan-Ransom.Win32.Generic, Trojan-Ransom.Win32.Azadi

Malwarebytes -> Ransom.FileCryptor / Generic.Ransom.FileCryptor.DDS

Microsoft -> Trojan:Win32/Wacatac.B!ml

Rising -> Ransom.Agent!8.6B7 (TFE:5:mf7HVilERiG)

Tencent -> Malware.Win32.Gencirc.10be3b2e

TrendMicro -> Ransom.Win32.BTCAZADI.SMTH

© Генеалогия: более ранние варианты >> Proxima >> BTC-azadi, BTC-azadi NG, Cylance > более поздние (похожие) варианты

BitDefender -> Gen:Variant.Fragtor.201207

ESET-NOD32 -> A Variant Of Win32/Filecoder.ONI

Kaspersky -> HEUR:Trojan-Ransom.Win32.Generic, Trojan-Ransom.Win32.Azadi

Malwarebytes -> Ransom.FileCryptor / Generic.Ransom.FileCryptor.DDS

Microsoft -> Trojan:Win32/Wacatac.B!ml

Rising -> Ransom.Agent!8.6B7 (TFE:5:mf7HVilERiG)

Tencent -> Malware.Win32.Gencirc.10be3b2e

TrendMicro -> Ransom.Win32.BTCAZADI.SMTH

© Генеалогия: более ранние варианты >> Proxima >> BTC-azadi, BTC-azadi NG, Cylance > более поздние (похожие) варианты

Этимология названия:

Вымогатели не сообщили названия своей программы. В таком случае мы может использовать слова из расширения и логина почты: BTC + azadi.

В переводе с персидского (фарси) и некоторых других родственных ему языков, azadi (آزادی) означает "свобода" (на англ. freedom). Хорошее слово, но оно используется в вымогательских целях, потому: BTC-azadi. На момент написания статьи мы не знаем, какое значение вымогатели вложили в это слово, когда создавали логин для почты, возможно это просто ник или чья-то фамилия.

Сайт "ID Ransomware" это пока не идентифицирует.

Вернее, идентифицирует неправильно, опираясь на расширение .BTC, которые использовалось в разных вымогательских атаках.

Информация для идентификации

Активность этого крипто-вымогателя была во второй половине января 2023 г. Затем продолжилось в новых вариантах (см. после основной статьи). Ориентирован на англоязычных пользователей, может распространяться по всему миру.

К зашифрованным файлам добавляется расширение: .BTC

Фактически используется составное расширение по шаблону: .EMAIL=[azadi33@smime.ninja]ID=[<random{16}>].BTC

В секции random{16} используется набор из 16 цифр и букв в верхнем регистре, например таких: 23868595F549B276

В секции random{16} используется набор из 16 цифр и букв в верхнем регистре, например таких: 23868595F549B276

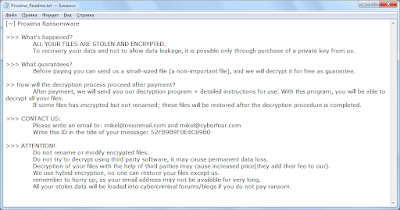

Записка с требованием выкупа называется: How To Restore Files.txt

Содержание записки о выкупе:

ATTENTION!

At the moment, your system is not protected.

We can fix itand restore files.

To get started, send a file to decrypt trial.

You can trust us after opening the test file.

To restore the system write to both : azadi33@smime.ninja and azadi33@keemail.me

Your Decryption ID: 23868595F54*****

Перевод записки на русский язык:

ВНИМАНИЕ!

На данный момент ваша система не защищена.

Мы можем это исправить и восстановить файлы.

Сначала пошлите файл на пробную расшифровку.

Вы можете доверять нам после открытия тест-файла.

Для восстановления системы пишите на оба адреса: azadi33@smime.ninja и azadi33@keemail.me

Ваш ID расшифровки: 23868595F549B397

В некоторых сообщениях в разных вариантах, которые присылали пострадавшие, есть ошибки (опечатки или обманки). Нет возможности показать даже некоторые из них.

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ Удаляет теневые копии файлов.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

How To Restore Files.txt - название файла с требованием выкупа;

Crypter.exe - название вредоносного файла;

RUN.dll - еще один вредоносный файл;

<random>.exe - случайное название вредоносного файла.

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

C:\Users\User\AppData\Local\Temp\RUN.dll

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: azadi33@smime.ninja, azadi33@keemail.me

BTC: -

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: azadi33@smime.ninja, azadi33@keemail.me

BTC: -

См. ниже в обновлениях другие адреса и контакты.

Результаты анализов:

Результаты анализов:

IOC: VT, HA, IA, TG, AR, VMR, JSB

MD5: -

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

Proxima Ransomware - январь 2023

BTC-azadi Ransomware - январь 2023

Cylance Ransomware - март 2023

BTC-azadi NextGen Ransomware - с марта 2023

.Merlin Ransomware - март-май 2023

.FAST Ransomware - апрель-май 2023

.resq100, .havoc - июнь-июль 2023

.alvaro, .harward - июль-сентябрь 2023

BlackShadow Ransomware - май-июль 2023

BlackBerserk (BlackRecover) - с июля 2023

другие варианты - август-ноябрь 2023

Lambda (LambdaCrypter) Ransomware - октябрь 2023

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Дата создания файла: 4 марта 2023.

---

Короткое расширение: .BTC

Составное расширение (пример): .EMAIL=[antistrees2000@keemail.me]ID=[6A3C5245BE2098C3].BTC

Записка: #FILE ENCRYPTED.txt

Email: antistrees2000@keemail.me, jackdecrypt@smime.ninjaНа компьютере пострадавшего были замечены расширения разной длины:

.EMAIL=antis.BTC

.EMAIL=antistrees2000@keemail.BTC

.EMAIL=antistrees2000@keemail_meID=.BTC

.EMAIL=antistrees2000@keemail_meID=6A3C5245BE2098C3.BTC

Но в анализе все расширения оказались одинаковыми:

.EMAIL=[antistrees2000@keemail.me]ID=[6A3C5245BE2098C3].BTC

---Обнаружения:

DrWeb -> Trojan.Encoder.37369

ESET-NOD32 -> A Variant Of Win32/Filecoder.ONI

Malwarebytes -> Generic.Ransom.FileCryptor.DDS

Microsoft -> Ransom:Win32/CylanCrypt.PAC!MTB

TrendMicro -> Ransom.Win32.BTCAZADI.SMTH

Обновление от 24 мая 2023:

Дата создания файла: 17 апреля 2023.

© Amigo-A (Andrew Ivanov): All blog articles. Contact.

Сообщение: twitter.com/pcrisk/status/1661618927758131201

Расширение: .FAST

Составное расширение (пример): .EMAIL=[fastdec@tutanota.com]ID=[A883F5AA2ED1B435].FAST

Записка: #FILEENCRYPTED.txt

Email: fastdec@tutanota.com, azadi3@outlookpro.net

Обнаружения:

DrWeb -> Trojan.Encoder.37369

ESET-NOD32 -> A Variant Of Win32/Filecoder.ONI

Malwarebytes -> Generic.Ransom.FileCryptor.DDS

Microsoft -> Ransom:Win32/CylanCrypt.PAC!MTB

TrendMicro -> Ransom.Win32.BTCAZADI.THEBEBC

---

Родственные варианты, назовем их BTC-azadi NextGen Ransomware:

Вариант от 10 марта 2023, активный в марте-мае 2023:

Расширение: .Merlin

Записка: Merlin_Recover.txt

Email: Merlin@outlookpro.net, Merlin@cyberfear.com, Merlin@onionmail.org

Файл: windows.exe

➤ Обнаружения:

DrWeb -> Trojan.Encoder.37363

BitDefender -> Generic.Ransom.Spora.1F35E5E6

ESET-NOD32 -> A Variant Of Win32/Filecoder.ONI

Kaspersky -> HEUR:Trojan-Ransom.Win32.Generic

Malwarebytes -> Malware.AI.367607394

Microsoft -> Ransom:Win32/CylanCrypt.PAC!MTB

Rising -> Trojan.Generic@AI.98 (RDML:AP***

Tencent -> Malware.Win32.Gencirc.10be6c93

TrendMicro -> Ransom.Win32.REMNIL.THBAFBC

Вариант от 2 мая 2023:

Сообщение >>

Расширение: .Antoni

Запсика: Antoni_Recovery.txt

Email: Antonia@onionmail.org, Antoni@cyberfear.com

IOC: VT: 12C209E50949C1FB740CA751754F7871

Вариант от 24 июня 2023, активный в июне-июле 2023:

Расширение: .resq100

Записка: resq_Recovery.txt

Email: resq100@onionmail.org, resq100@cyberfear.com

Файл: Crypter.exe

➤ Обнаружения:

DrWeb -> Trojan.FSWiper.1

BitDefender -> Generic.Ransom.Spora.614094CA

ESET-NOD32 -> A Variant Of Win32/Filecoder.ONI

Malwarebytes -> Trojan.FSWiper

Microsoft -> Ransom:Win32/Resq.PAF!MTB

Rising -> Trojan.Generic@AI.98 (RDML:k***

Tencent -> Malware.Win32.Gencirc.10bf0148

TrendMicro -> TROJ_GEN.R002C0PG123

Вариант от 22 июня, активный в июне-июле 2023:

Расширение: .havoc

Полное расширение: .EMAIL=[aesdecrypt@gmail.com ]ID=[6D150A0B7E53F99E].havoc

Записка: FILES ENCRYPTED.txt

Email: aesdecrypt@gmail.com, bnbrans@outlook.com

Файл: Crypter.exe

➤ Обнаружения:

DrWeb -> Trojan.Encoder.37369

BitDefender -> Gen:Variant.Ransom.Adhubllka.84

ESET-NOD32 -> A Variant Of Win32/Filecoder.ONI

Kaspersky -> HEUR:Trojan-Ransom.Win32.Generic

Malwarebytes -> Generic.Ransom.FileCryptor.DDS

Microsoft -> Ransom:Win32/CylanCrypt.PAC!MTB

Rising -> Ransom.Agent!8.6B7 (TFE:5:m***

Tencent -> Malware.Win32.Gencirc.10beffc0

TrendMicro -> Ransom.Win32.BTCAZADI.SMTHYXDIQ

Вариант от 19 июля 2023, активный в июле-сентябре 2023:

Расширение: .alvaro

Полное расширение: .EMAIL=[alvarodecrypt@gmail.com]ID=[6D1A0B507E3F959E].alvaro

Записка: FILE ENCRYPTED.txt

Email: alvarodecrypt@gmail.com, alvarodecrypt@outlook.com

Файл: hardware.exe или другой

IOC: VT

Вариант от 23 июля 2023, активный в июле-сентябре 2023:

Расширение: .harward

Полное расширение: .EMAIL[alvarodecrypt@gmail.com]ID=[908D28930971C614].harward

Записка: FILE ENCRYPTED.txt

Доп. файл: file encrypted.txt

Email-1: alvarodecrypt@gmail.com, alvarodecrypt@outlook.com,

Email-2: antistrees2000@keemail.me, jackdecrypt@smime.ninja

Файл: Crypter.exe

Вариант от 20 августа 2023, активный в августе-сентябре 2023:

Расширение: .rival

Полное расширение: .EMAIL=[recoveryanti@gmail.com]ID=[A7BF40638C0B7184].rival

Записка: FILE ENCRYPTED.txt

Email: recoveryanti@gmail.com, ransupport@onionmail.org

Файл: Crypter.exe

➤ Обнаружения:

BitDefender -> Gen:Variant.Zusy.495910

DrWeb -> Trojan.Siggen21.12718

ESET-NOD32 -> A Variant Of Win32/Filecoder.ONI

Malwarebytes -> Ransom.FileCryptor

Microsoft -> Ransom:Win32/CylanCrypt.PAC!MTB

QuickHeal -> Ransom.Cylance.S30114602

TrendMicro -> Ransom.Win32.BTCAZADI.THIODBC

Вариант от 29 августа 2023, активный в августе-сентябре 2023:

Расширение: .elibe

Полное расширение: .EMAIL=[recoveryfile7@gmail.com]ID=[1730E6121CD87855].elibe

FILES ENCRYPTED.txt

Email: recoveryfile7@gmail.com, Eliberansmoware@outlook.com

➤ Обнаружения:

DrWeb -> Trojan.Siggen21.12718

BitDefender -> Gen:Variant.Zusy.495910

ESET-NOD32 -> A Variant Of Win32/Filecoder.ONI

Microsoft -> Ransom:Win32/CylanCrypt.PAC!MTB

QuickHeal -> Ransom.Cylance.S30114602

TrendMicro -> Ransom.Win32.BTCAZADI.THIAHBC

Вариант от 22 сентября, активный в сентябре-октябре 2023:

Расширение: .ELCTRONIC

Полное расширение: .EMAIL=[electronicrans@gmail.com]ID=[142B4BFB2B4FD9BD].ELCTRONIC

Записка: README ELECTRONIC.txt

Email: electronicrans@gmail.com, electronicrans@outlook.com

Telegram: @mgam161

➤ Обнаружения:

DrWeb -> Trojan.Siggen21.32930

BitDefender -> Gen:Variant.Fugrafa.295066

ESET-NOD32 -> A Variant Of Win32/Filecoder.ONI

Malwarebytes -> Malware.AI.3983766851

Microsoft -> Trojan:Win32/FileCoder.ARA!MTB

QuickHeal -> Ransom.Cylance.S30114602

TrendMicro -> Ransom.Win32.BTCAZADI.THIBHBC

Вариант от 8 декабря, активный в декабре 2023:

Расширение: .ELECTRONIC

Полное расширение: .EMAIL=[electronicrans@gmail.com]ID=[26A19091FD46D6A5].ELECTRONIC

Записка: README ELECTRONIC.txt

Email: electronicrans@gmail.com, electronicrans@outlook.com

=== 2024 ===

*** Пропущенные варианты ***

Вариант от 6 ноября 2024:

Самоназвание: Kasper Ransomware

Расширение: .kasper

Записка: README kasper.txt

Email: kasperskyrans@outlook.com, kasperskyrans@gmail.com

Telegram: @kasperrecovery

https://www.virustotal.com/gui/file/9256108aa898b9cfc4d177e8594c3881ebe1aab13091e879614a547ae9b00bb0/detection

MD5: e26b78957c1360ed4f023579eb01fa21

SHA-1: 6ebaae04d60475980012f8442e9a29949ec7334c

SHA-256: 9256108aa898b9cfc4d177e8594c3881ebe1aab13091e879614a547ae9b00bb0

Vhash: 015056655d15556078z65hz3031z3fz

Imphash: 5faa97909af8129b66dff3dd95bb8fb1

Обнаружения:

DrWeb -> Trojan.Encoder.41226

ESET-NOD32 -> A Variant Of Win32/Filecoder.ONI

Microsoft -> Trojan:Win32/Filecoder.ARA!MTB

Вариант от 14 ноября 2024:

Самоназвание: Biobio Ransomware, как новый вариант Kasper Ransomware

Расширение: .biobio

Полное расширение: .EMAIL=[biobiorans@gmail.com]ID=[CC3B1F89FAA517E4].biobio

Записка: biobio ransmoware.txt

Email: biobiorans@keemail.me, biobiorans@gmail.com

Telegram: @biobiorans

MD5: 4aed4c0e78d355e497f2cc509ff078b5

SHA-1: 31a2ccfd5a679d2badc5fb66f243d4887d9ca444

SHA-256: ed4e298040946a3be24dcde8303216644c2d2b78444bb1c9bfc7d17c748aeaa5

Vhash: 015056655d15556078z65hz3031z3fz

Imphash: 5faa97909af8129b66dff3dd95bb8fb1

Обнаружения:

DrWeb -> Trojan.Encoder.41226

ESET-NOD32 -> A Variant Of Win32/Filecoder.ONI

Microsoft -> Trojan:Win32/Filecoder.ARA!MTB

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: myMessage + Message + Message Write-up, Topic of Support, Topic of Support ***

Thanks: Sandor, rivitna Andrew Ivanov (article author) quietman7, zzirngzzvn, pcrisk to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.