Cylance Ransomware

(шифровальщик-вымогатель) (первоисточник)

Translation into English

---

Обнаружения:

DrWeb -> Trojan.Encoder.37373

BitDefender -> Trojan.Ransom.Cylance.A

ESET-NOD32 -> Win32/Filecoder.ONI

Kaspersky -> HEUR:Trojan-Ransom.Win32.Generic

Malwarebytes -> Malware.AI.2206475733

Microsoft -> Ransom:Win32/CylanCrypt.PAA!MTB

Rising -> Ransom.Agent!8.6B7 (TFE:5:TSJC4RSwT7I)

Tencent -> Malware.Win32.Gencirc.10be3b36

TrendMicro -> Ransom.Win32.CELANCYC.THCCABC

---© Генеалогия: более ранние варианты >> Proxima >> BTC-azadi, BTC-azadi NG, Cylance, Lattice > BlackShadow и другие похожие варианты

Активность этого крипто-вымогателя была в первой половине марта 2023 г. и позже. Ориентирован на англоязычных пользователей, может распространяться по всему миру.

К зашифрованным файлам добавляется расширение: .Cylance

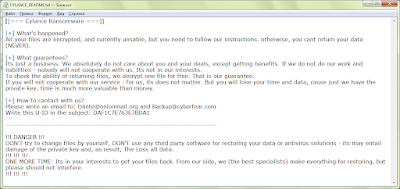

Записка с требованием выкупа называется: CYLANCE_README.txt

Записка с требованием выкупа называется: CYLANCE_README.txt

Содержание записки о выкупе:

[[=== Cylance Ransomware ===]]

[+] What's happened?

All your files are encrypted, and currently unsable, but you need to follow our instructions. otherwise, you cant return your data (NEVER).

[+] What guarantees?

Its just a business. We absolutely do not care about you and your deals, except getting benefits. If we do not do our work and liabilities - nobody will not cooperate with us. Its not in our interests.

To check the ability of returning files, we decrypt one file for free. That is our guarantee.

If you will not cooperate with our service - for us, its does not matter. But you will lose your time and data, cause just we have the private key. time is much more valuable than money.

[+] How to cantact with us?

Please write an email to: D4nte@onionmail.org and Backup@cyberfear.com

Write this U-ID in the subject: DAF1C7E763E7BDA1

-----------------------------------------------------------------------------------------

!!! DANGER !!!

DON'T try to change files by yourself, DON'T use any third party software for restoring your data or antivirus solutions - its may entail damage of the private key and, as result, The Loss all data.

!!! !!! !!!

ONE MORE TIME: Its in your interests to get your files back. From our side, we (the best specialists) make everything for restoring, but please should not interfere.

!!! !!! !!!

Перевод записки на русский язык:

[[=== Cylance Ransomware ===]]

[+] Что случилось?

Все ваши файлы зашифрованы и теперь недоступны, но вам нужно следовать нашим инструкциям. в противном случае вы не сможете вернуть свои данные (НИКОГДА).

[+] Какие гарантии?

Это просто бизнес. Нам абсолютно плевать на вас и ваши сделки, кроме получения выгоды. Если мы не выполним свою работу и обязательства – с нами никто сотрудничать не будет. Это не в наших интересах.

Для проверки возможности возврата файлов мы бесплатно расшифровываем один файл. Это наша гарантия.

Если вы не будете сотрудничать с нашим сервисом – для нас это не имеет значения. Но вы потеряете свое время и данные, ведь приватный ключ есть только у нас. время гораздо ценнее денег.

[+] Как с нами связаться?

Пожалуйста, напишите email по адресу: D4nte@onionmail.org и Backup@cyberfear.com.

В теме напишите этот U-ID: DAF1C7E763E7BDA1

-------------------------------------------------- ---------------------------------------

!!! ОПАСНОСТЬ !!!

НЕ пытайтесь изменить файлы самостоятельно, НЕ используйте сторонние программы для восстановления ваших данных или антивирусные решения - это может повлечь за собой повреждение закрытого ключа и, как следствие, потерю всех данных.

!!! !!! !!!

ЕЩЕ РАЗ: В ваших интересах вернуть свои файлы. Мы со своей стороны (лучшие специалисты) делаем все для восстановления, но просьба не мешать.

!!! !!! !!!

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ Некоторые варианты Cylance Ransomware могут содержать функционал стирателя файлов (wiper), но использовался ли он в атаках, нам неизвестно.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Список исключений по раширению:

.exe, .dll, .sys, .msi, .lnk, .drv, .efi, .Cylance

Список исключений по файлам:

CYLANCE_README.txt

autorun.inf

bootmgr, BOOTNXT, bootsect.bak, bootfont.bin, boot.ini

desktop.ini

iconcache.db, thumbs.db,

LPW5.tmp, LLKFTP.bmp

MSVC150.dll

Ntldr, ntuser.dat, ntuser.dat.log, ntuser.ini

Список исключений по файлам и директориям:

$RECYCLE.BIN

$Windows.~bt

$windows.~ws

All Users

Boot

Config.Msi

Default

Google

Intel

Microsoft

MSOCache

PerfLogs

Public

System Volume Information

tor browser

Windows

windows nt

windows.old

Yandex

Файлы, связанные с этим Ransomware:

CYLANCE_README.txt - название файла с требованием выкупа;

Crypter.exe - название вредоносного файла

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

Global\CylanceMutex

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: D4nte@onionmail.org, Backup@cyberfear.com

BTC: -

Сетевые подключения и связи:

Email: D4nte@onionmail.org, Backup@cyberfear.com

BTC: -

См. ниже в обновлениях другие адреса и контакты.

Результаты анализов:

Результаты анализов:

MD5: 31ed39e13ae9da7fa610f85b56838dde

SHA-1: ff602997ce7bdd695a282bd373daf57bea7a051f

SHA-256: 7a5e813ec451cde49346d7e18aca31065846cafe52d88d08918a297196a6a49f

Vhash: 015056655d155560d8z731z23z4035z4031z21z5bz

Imphash: 4cd23d66c8d8b98e270477f817f6b6f7

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

Proxima Ransomware - январь 2023

BTC-azadi Ransomware - январь 2023

Cylance Ransomware - март 2023

BTC-azadi NextGen Ransomware - с марта 2023

BlackShadow Ransomware - май-июль 2023

BlackBerserk (BlackRecover) - с июля 2023

Lambda (LambdaCrypter) Ransomware - октябрь 2023

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Вариант от 24 марта 2023:

Расширение: .Cylance

Записка: CYLANCE_README.txt

Для Windows

IOC: VT

Обнаружения:

DrWeb -> Trojan.FSWiper.1

BitDefender -> Dropped:Trojan.Ransom.Cylance.C

ESET-NOD32 -> A Variant Of Win32/Filecoder.ONI

Kaspersky -> HEUR:Trojan-Ransom.Win32.Generic

Microsoft -> Ransom:Win32/CylanCrypt.PAB!MTB

Rising -> Trojan.Generic@AI.100 (RDML:5TU9qxUM8nr4tep6sP4k5w)

Tencent -> Malware.Win32.Gencirc.10be83a9

TrendMicro -> Ransom.Win32.CELANCYC.THDOGBC

Вариант от 30 марта 2023:

Для UNIX - Linux (на основе Babuk для ESXi).

Алгоритм шифрования: ChaCha20/8 с нестандартными константами "hardcore blowjob".

Вариант без указания времени распространения и родства:

IOC: VT

Обнаружения:

DrWeb -> Linux.Encoder.332

BitDefender -> Trojan.Ransom.Cylance.B

ESET-NOD32 -> Linux/Filecoder.Babyk.K

Kaspersky -> HEUR:Trojan-Ransom.Linux.Babuk.e

Microsoft -> Ransom:Linux/Babuk.E!MTB

Panda -> ELF/TrojanGen.A

Rising -> Ransom.Babuk/Linux!8.1361A (CLOUD)

Tencent -> Linux.Trojan-Ransom.Babuk.Rimw

TrendMicro -> Ransom.Linux.CELANCYC.THCCABC

Вариант без указания времени распространения и родства:

Доп. название Lattice Ransomware

Расширение: .Lattice

Записка: LATTICE_README.txt

Дополнительное сообщение на экране.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + Message + Message Write-up, Topic of Support ***

Thanks: Sandor, rivitna Andrew Ivanov (article author) Cyble, F.A.C.C.T. to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.

Комментариев нет:

Отправить комментарий

ВНИМАНИЕ!

Новые комментарии проверяются. Всё, кроме спама, будет опубликовано. Вам нужен Google аккаунт для комментария.

---

Please note!

New comments are moderated. Anything other than spam will be published. You need a Google account to post a comment.

---

Bitte beachten Sie!

Neue Kommentare werden moderiert. Alle Kommentare, die kein Spam sind, werden veröffentlicht. Sie benötigen ein Google-Konto, um einen Kommentar zu hinterlassen.

---

Veuillez noter!

Les nouveaux commentaires sont modérés. Tous les commentaires, à l'exception des spams, seront publiés. Vous devez disposer d'un compte Google pour publier un commentaire.

---

¡Tenga en cuenta!

Los nuevos comentarios son moderados. Se publicarán todos los comentarios excepto el spam. Para escribir un comentario necesitas una cuenta de Google.