CrossLock Ransomware

(шифровальщик-вымогатель) (первоисточник)

Translation into English

---

Обнаружения:

DrWeb -> Trojan.Encoder.37486

BitDefender -> Generic.Ransom.BlackLockbit.A.5E448146

ESET-NOD32 -> WinGo/Filecoder.DN

Kaspersky -> Trojan.Win32.DelShad.lfy

Malwarebytes -> Ransom.CrossLock

Microsoft -> Ransom:Win32/lockbit!MSR

Rising -> ***

Tencent -> Malware.Win32.Gencirc.10be9e4c

TrendMicro -> Ransom.Win64.CROSSLOCK.THDAHBC

---

© Генеалогия: родство выясняется >> CrossLock

Обнаружения:

DrWeb -> Trojan.Encoder.37486

BitDefender -> Generic.Ransom.BlackLockbit.A.5E448146

ESET-NOD32 -> WinGo/Filecoder.DN

Kaspersky -> Trojan.Win32.DelShad.lfy

Malwarebytes -> Ransom.CrossLock

Microsoft -> Ransom:Win32/lockbit!MSR

Rising -> ***

Tencent -> Malware.Win32.Gencirc.10be9e4c

TrendMicro -> Ransom.Win64.CROSSLOCK.THDAHBC

---

© Генеалогия: родство выясняется >> CrossLock

Активность этого крипто-вымогателя была в середине апреля 2023 г. Ориентирован на англоязычных пользователей, может распространяться по всему миру.

К зашифрованным файлам добавляется расширение: .crlk

Записка с требованием выкупа называется: ---CrossLock_readme_To_Decrypt---.txt

Содержание записки о выкупе:

Перевод записки на русский язык:

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ Удаляет теневые копии файлов, изменяет функции восстановления и исправления Windows на этапе загрузки, удаляет системные бэкапы, очищает журналы системы и приложений, отключает около 500 служб.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

---CrossLock_readme_To_Decrypt---.txt - название файла с требованием выкупа;

NOTEPAD.EXE - название вредоносного файла

Записка с требованием выкупа называется: ---CrossLock_readme_To_Decrypt---.txt

Содержание записки о выкупе:

!!!!!!!!ATTENTION!!!!!!!!

DON'T RENAME, OR TRY TO DECRYPT THE FILES USING A FREE PUBLIC SOFTWARE BECAUSE YOU WILL LOSE ALL YOU FILES AND DAT

Valid certificadora,

You entire network has been compromised and completely encrypted and your sensitive data (docs,dbs, customers' info..etc) has been downloaded to our servers.

To restore your encrypted data and prevent your sensitive data from being leaked you must buy the decryption app.

Your data will be leaked on:

Website: crosslock5cwfljbw4v37zuzq4talxxhyavjm2lufmjwgbpfjdsh56yd.onion

to visit the website you should use tor browser.

Contact us to get the decryption application:

tox: 8F0E308CB4D9F1F3F80EC93A4C566B8CF CCAB0967F0637C00ED3079C37235652A64B21A7070E

You'll need to download tox client app then add our tox id.

NOTE: Since tox is peer to peer you'll need to stay online to send the message to us.

CrossLock

Перевод записки на русский язык:

ВНИМАНИЕ!!!!!!!!

НЕ ПЕРЕИМЕНОВЫВАЙТЕ И НЕ ПЫТАЙТЕСЬ РАСШИФРОВАТЬ ФАЙЛЫ С ПОМОЩЬЮ БЕСПЛАТНЫХ ПУБЛИЧНЫХ ПРОГРАММ, ПОТОМУ ЧТО ВЫ ПОТЕРЯЕТЕ ВСЕ СВОИ ФАЙЛЫ И ДАННЫЕ

Действительный сертификат,

Вся ваша сеть была скомпрометирована и полностью зашифрована, а ваши конфиденциальные данные (документы, базы данных, информация о клиентах и т. д.) загружены на наши серверы.

Чтобы восстановить зашифрованные данные и предотвратить утечку конфиденциальных данных, вы должны купить приложение для расшифровки.

Ваши данные будут раскрыты:

Веб-сайт: crosslock5cwfljbw4v37zuzq4talxxhyavjm2lufmjwgbpfjdsh56yd.onion

для посещения веб-сайта вы должны использовать браузер tor.

Контакт с нами, чтобы получить приложение для расшифровки:

tox: 8F0E308CB4D9F1F3F80EC93A4C566B8CF CCAB0967F0637C00ED3079C37235652A64B21A7070E

Вам нужно загрузить клиентское приложение tox, а затем добавить наш идентификатор tox.

ПРИМЕЧАНИЕ. Поскольку tox одноранговый, вам нужно быть онлайн, чтобы отправить нам сообщение.

CrossLock

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ Удаляет теневые копии файлов, изменяет функции восстановления и исправления Windows на этапе загрузки, удаляет системные бэкапы, очищает журналы системы и приложений, отключает около 500 служб.

Списки исключений:

1) файлы с расширениями: .exe, .dll, .sys, .msi, .lnk, .html, .bak, .dat, .lnk, .bat, .cmd & .crlk

2) системные файлы: Bootmgr, BOOTNXT, DumpStack.log.tmp, pagefile.sys, swapfile.sys, desktop.ini, ntuser.dat, thumbs.db

3) системные папки: Windows, System Volume Information, $Recycle.Bin, perflogs, Program Files, Programdata, Recovery

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

---CrossLock_readme_To_Decrypt---.txt - название файла с требованием выкупа;

NOTEPAD.EXE - название вредоносного файла

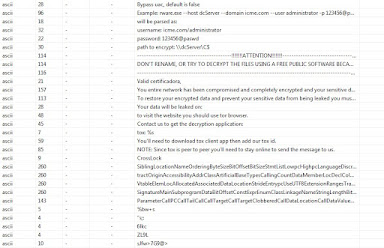

Go build ID: "TR_mEgwgRBRKBzLqwtCy/CrTSwLAFXgP-LonyC_5w/HFmcLGBkNJTMEENx_Huw/jmKxq_pGZOM9ijCEss6Y"

C:\Users\Admin\AppData\Local\Temp\NOTEPAD.exe

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Tor-URL: crosslock5cwfljbw4v37zuzq4talxxhyavjm2lufmjwgbpfjdsh56yd.onion

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Tor-URL: crosslock5cwfljbw4v37zuzq4talxxhyavjm2lufmjwgbpfjdsh56yd.onion

Email: -

BTC: -

BTC: -

См. ниже в обновлениях другие адреса и контакты.

MD5: 9756b1c7d0001100fdde3efefb7e086f

SHA-1: 55de88118fe8abefb29dec765df7f78785908621

SHA-256: 495fbfecbcadb103389cc33828db139fa6d66bece479c7f70279834051412d72

Vhash: 0260c76d5555151c051d1az311b&z5

Imphash: cf297aea41027da90212c44dff43255d

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Ещё не было обновлений этого варианта.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + Message + myMessage Write-up, Topic of Support ***

Thanks: S!Ri, AuCyble Andrew Ivanov (article author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.

Комментариев нет:

Отправить комментарий

ВНИМАНИЕ!

Новые комментарии проверяются. Всё, кроме спама, будет опубликовано. Вам нужен Google аккаунт для комментария.

---

Please note!

New comments are moderated. Anything other than spam will be published. You need a Google account to post a comment.

---

Bitte beachten Sie!

Neue Kommentare werden moderiert. Alle Kommentare, die kein Spam sind, werden veröffentlicht. Sie benötigen ein Google-Konto, um einen Kommentar zu hinterlassen.

---

Veuillez noter!

Les nouveaux commentaires sont modérés. Tous les commentaires, à l'exception des spams, seront publiés. Vous devez disposer d'un compte Google pour publier un commentaire.

---

¡Tenga en cuenta!

Los nuevos comentarios son moderados. Se publicarán todos los comentarios excepto el spam. Para escribir un comentario necesitas una cuenta de Google.