DarkRace Ransomware

Variants: DoNex Ransomware

(шифровальщик-вымогатель) (первоисточник)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей с помощью комбинации алгоритмов AES+RSA, а затем требует связаться с вымогателями, чтобы узнать как заплатить выкуп и вернуть файлы. Оригинальное название: DarkRace, указано в записке. На файле написано: нет данных.

---

Обнаружения:

DrWeb -> Trojan.Encoder.38091; Trojan.Encoder.37626

BitDefender -> Gen:Heur.Ransom.Imps.1

ESET-NOD32 -> A Variant Of Win32/Agent.AEUZ

Kaspersky -> HEUR:Trojan-Ransom.Win32.Generic

Malwarebytes -> Ransom.FileCryptor; Generic.Malware/Suspicious

Microsoft -> Ransom:Win32/DarkTrace.MA!MTB

Rising -> Trojan.Generic@AI.99 (RDML:fqCEx***); Trojan.Generic@AI.100 (RDML:8/EjuW81***)

Tencent -> Malware.Win32.Gencirc.10bee8db; Malware.Win32.Gencirc.10beed96

TrendMicro -> Ransom.Win32.DARKRACE.THFOBBC; Ransom.Win32.DARKRACE.THJAABC

---

© Генеалогия: родство выясняется >> DarkRace > DoNex

Обнаружения:

DrWeb -> Trojan.Encoder.38091; Trojan.Encoder.37626

BitDefender -> Gen:Heur.Ransom.Imps.1

ESET-NOD32 -> A Variant Of Win32/Agent.AEUZ

Kaspersky -> HEUR:Trojan-Ransom.Win32.Generic

Malwarebytes -> Ransom.FileCryptor; Generic.Malware/Suspicious

Microsoft -> Ransom:Win32/DarkTrace.MA!MTB

Rising -> Trojan.Generic@AI.99 (RDML:fqCEx***); Trojan.Generic@AI.100 (RDML:8/EjuW81***)

Tencent -> Malware.Win32.Gencirc.10bee8db; Malware.Win32.Gencirc.10beed96

TrendMicro -> Ransom.Win32.DARKRACE.THFOBBC; Ransom.Win32.DARKRACE.THJAABC

---

© Генеалогия: родство выясняется >> DarkRace > DoNex

Сайт "ID Ransomware" идентифицирует DarkRace как DoNex (с 9 июля 2024).

Информация для идентификации

Активность этого крипто-вымогателя была в конце мая - начале июня 2023 г. Ориентирован на англоязычных пользователей, может распространяться по всему миру. Среди пострадавших было замечено 10 компаний.

К зашифрованным файлам добавляется расширение: .1352FF327

Фактически в расширении используется ID жертвы.

Кроме того, зашифрованные файлы получают оригинальный значки.

Записка с требованием выкупа называется: Readme.1352FF327.txt

Фактически в названии используется ID жертвы.

Содержание записки о выкупе:

Перевод записки на русский язык:

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

Readme.1352FF327.txt - название файла с требованием выкупа;

Записка с требованием выкупа называется: Readme.1352FF327.txt

Фактически в названии используется ID жертвы.

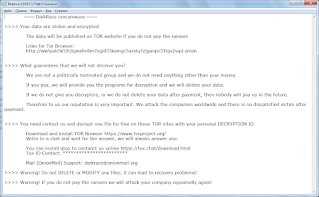

~~~ DarkRace ransomware ~~~

>>>> Your data are stolen and encrypted

The data will be published on TOR website if you do not pay the ransom

Links for Tor Browser:

http://wkrlpub5k52rjigwxfm6m7ogid55kamgc5azxlq7zjgaopv33tgx2sqd.onion

>>>> What guarantees that we will not deceive you?

We are not a politically motivated group and we do not need anything other than your money.

If you pay, we will provide you the programs for decryption and we will delete your data.

If we do not give you decrypters, or we do not delete your data after payment, then nobody will pay us in the future.

Therefore to us our reputation is very important. We attack the companies worldwide and there is no dissatisfied victim after payment.

>>>> You need contact us and decrypt one file for free on these TOR sites with your personal DECRYPTION ID

Download and install TOR Browser https://www.torproject.org/

Write to a chat and wait for the answer, we will always answer you.

You can install qtox to contanct us online https://tox.chat/download.html

Tox ID Contact: ************************

Mail (OnionMail) Support: darkrace@onionmail.org

>>>> Warning! Do not DELETE or MODIFY any files, it can lead to recovery problems!

>>>> Warning! If you do not pay the ransom we will attack your company repeatedly again!

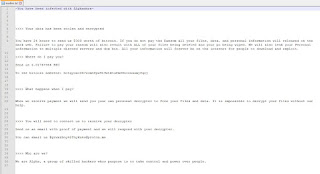

Перевод записки на русский язык:

>>>> Ваши данные украдены и зашифрованы

Данные будут опубликованы на TOR сайте, если вы не заплатите выкуп.

Ссылки для Tor браузера:

http://wkrlpub5k52rjigwxfm6m7ogid55kamgc5azxlq7zjgaopv33tgx2sqd.onion

>>>> Какие гарантии, что мы вас не обманем?

Мы не политически мотивированная группа и нам не нужно ничего, кроме ваших денег.

Если вы заплатите, мы предоставим вам программы для расшифровки и удалим ваши данные.

Если мы не предоставим вам расшифровщики или не удалим ваши данные после оплаты, то в дальнейшем нам никто платить не будет.

Поэтому для нас очень важна наша репутация. Мы атакуем компании по всему миру и после оплаты не осталось недовольных жертв.

>>>> Вам нужно связаться с нами и бесплатно расшифровать один файл на этих TOR сайтах с вашим личным DECRYPTION ID.

Загрузите и установите браузер TOR https://www.torproject.org/.

Пишите в чат и ждите ответа, мы всегда Вам ответим.

Вы можете установить qtox, чтобы связаться с нами онлайн https://tox.chat/download.html.

Tox ID Contact: ************************

Почтовая поддержка (OnionMail): darkrace@onionmail.org

>>>> Внимание! НЕ УДАЛЯЙТЕ и НЕ ИЗМЕНЯЙТЕ файлы, это может привести к проблемам с восстановлением!

>>>> Внимание! Если вы не заплатите выкуп, мы снова нападем на вашу компанию!

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ Завершает ряд процессов со всеми заданиями:

msaccess, outlook, excel, onenote, winword, powerpnt, oracle, sql, mysq, wuauclt, veeam, chrome, firefox

Удаляет теневые копии файлов с помощью следующих команд, затем перезагружает компьютер:

wmic shadowcopy delete /nointeractive

vssadmin Delete Shadows /All /Quiet

wmic shadowcopy delete /nointeractive

C:\Windows\SysWOW64\shutdown.exe shutdown -r -f -t 0

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

Readme.1352FF327.txt - название файла с требованием выкупа;

c.exe - название вредоносного файла;

1.bat - вредоносный командный файл;

icon.ico - иконка для визуализации зашифрованных файлов.

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

C:\ProgramData\1.bat

C:\ProgramData\icon.ico

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Tor-URL: hxxx://wkrlpub5k52rjigwxfm6m7ogid55kamgc5azxlq7zjgaopv33tgx2sqd.onion

Tox ID: ***

Email: darkrace@onionmail.org

BTC: -

BTC: -

См. ниже в обновлениях другие адреса и контакты.

Результаты анализов:

Результаты анализов:

MD5: 1933fed76a030529b141d032c0620117

SHA-1: c55c60a23f5110e0b45fc02a09c4a64d3094809a

SHA-256: 0e60d49a967599fab179f8c885d91db25016be996d66a4e00cbb197e5085efa4

Vhash: 025056655d55556168z63hz23z25z17z

Imphash: f6a114275ec71b0f9e53c5ebb7d8d51d

MD5: cb1c423268b1373bde8a03f36f66b495

SHA-1: 892cd69f889b25cb8dc11b0ac75c330b6329e937

SHA-256: 74b5e2d90daaf96657e4d3d800bb20bf189bb2cf487479ea0facaf6182e0d1d3

Vhash: 025056655d55556168z62hz23z25z17z

Imphash: 8c15953665973cafd1715edd2e4e4284

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

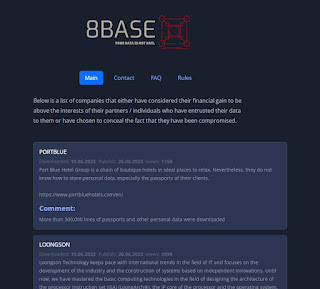

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

DarkRace Ransomware - май 2023

DoNex Ransomware - февраль, март 2024

© Amigo-A (Andrew Ivanov): All blog articles. Contact.

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Вариант от 5 марта 2024:

Самоназвание: DoNex Ransomware

Расширение: .f58A66B51

Записка: Readme.f58A66B51.txt

Email: donexsupport@onionmail.org

Tox ID: 2793D009872AF80ED9B1A461F7B9BD6209744047DC1707A42CB622053716AD4BA624193606C9

Tor-URL: hxxx://g3h3klsev3eiofxhykmtenmdpi67wzmaixredk5pjuttbx7okcfkftqd.onion

➤ Расположения файлов, как в DarkRace:

C:\ProgramData\1.bat

C:\ProgramData\icon.ico

Зашифрованные файлы получают оригинальный значки, такие же, как в DarkRace.

Активность этого варианта была в середине февраля - начале марта ноября 2024 г. В числе пострадавших компании из следующих стран: Италия, США, Германия, Нидерланды, Бельгия, Чехия и другие.

➤ Обнаружения:

DrWeb -> Trojan.MulDrop26.34134

BitDefender -> Gen:Heur.Ransom.Imps.1

ESET-NOD32 -> A Variant Of Win32/Agent.AEUZ

Kaspersky -> HEUR:Trojan-Ransom.Win32.Generic

Malwarebytes -> Ransom.FileCryptor

Microsoft -> Ransom:Win32/DarkTrace.MKV!MTB

Rising -> Trojan.Generic@AI.100 (RDML:Wmdc/FuE/ws2zjWnI++q5w)

Tencent -> Malware.Win32.Gencirc.10bfb722

TrendMicro -> Ransom.Win32.DARKRACE.THCOFBD

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + Message + Message Write-up, Topic of Support ***

Thanks: S!Ri, petik Andrew Ivanov (article author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.