INC Ransomware

INC Ransom Ransomware

INC Encryptor Ransomware

(шифровальщик-вымогатель) (первоисточник)

Translation into English

---

Обнаружения:

DrWeb -> Trojan.Encoder.37940

BitDefender -> Gen:Heur.Ransom.Imps.1

ESET-NOD32 -> A Variant Of Win32/Filecoder.IncRansom.A

Kaspersky -> Trojan-Ransom.Win32.Inc.a

Malwarebytes -> Ransom.IncRansom

Microsoft -> Ransom:Win32/IncRansom.YAA!MTB

Rising -> Ransom.Agent!8.6B7 (CLOUD)

Symantec -> Ransom.Inc

Tencent -> Malware.Win32.Gencirc.10bf1fda

TrendMicro -> Ransom.Win32.RANINC.AC

---

© Генеалогия: родство выясняется >> INC Ransom > Lynx

Сайт "ID Ransomware" идентифицирует это как INC Ransom (с 10.08.2023).

Tencent -> Malware.Win32.Gencirc.10bf1fda

TrendMicro -> Ransom.Win32.RANINC.AC

---

© Генеалогия: родство выясняется >> INC Ransom > Lynx

Информация для идентификации

Активность этого крипто-вымогателя была замечена в начале августа 2023 г., но началась, видимо, на месяц раньше (12 июня 2023). Продолжалась по ноябрь 2023. Активность вымогателя продолжилась в 2024 году. Ориентирован на англоязычных пользователей, может распространяться по всему миру. Среди жертв: компании в США, Канаде, Японии, Шотландии и др. По названиям: Xerox, Yamaha.

К зашифрованным файлам добавляется расширение: .INC

Записки с требованием выкупа называются:

Записки с требованием выкупа называются:

INC-README.TXT

INC-README.HTML

Содержание записки о выкупе:

Перевод записки на русский язык:

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Может распространяться путём взлома через незащищенную конфигурацию RDP, с использованием скомпрометированных действительных учетных записей, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

<ransom_note>.txt - название файла с требованием выкупа;

<random>.exe - случайное название вредоносного файла;

Inc. Ransomware

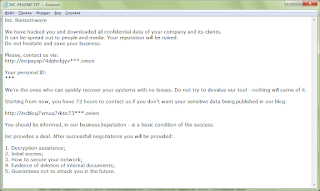

We have hacked you and downloaded all confidential data of your company and its clients.

It can be spread out to people and media. Your reputation will be ruined.

Do not hesitate and save your business.

Please, contact us via:

http://incpaysp74dphcbjyv***.onion

Your personal ID:

***

We're the ones who can quickly recover your systems with no losses. Do not try to devalue our tool - nothing will come of it.

Starting from now, you have 72 hours to contact us if you don't want your sensitive data being published in our blog:

http://incblog7vmuq7rktic73***.onion

You should be informed, in our business reputation - is a basic condition of the success.

Inc provides a deal. After successfull negotiations you will be provided:

1. Decryption assistance;

2. Initial access;

3. How to secure your network;

4. Evidence of deletion of internal documents;

5. Guarantees not to attack you in the future.

Перевод записки на русский язык:

Inc. Ransomware

Мы взломали вас и скачали все конфиденциальные данные вашей компании и ее клиентов.

Их можно распространить среди людей и СМИ. Ваша репутация будет испорчена.

Не медлите и спасите свой бизнес.

Свяжитесь с нами через:

http://incpaysp74dphcbjyv***.onion

Ваш личный ID:

***

Мы — те, кто сможет быстро и без потерь восстановить ваши системы. Не пытайтесь обесценить наш инструмент — ничего не выйдет.

Начиная с этого момента, у вас есть 72 часа для связи с нами, если вы не хотите, чтобы ваши конфиденциальные данные были опубликованы в нашем блоге:

http://incblog7vmuq7rktic73***.onion

Вы информированы, что в нашей деловой репутации – это основное условие успеха.

Inc предлагает сделку. После успешных переговоров вам будут предоставлены:

1. Помощь в расшифровке;

2. Первоначальный доступ;

3. Как защитить свою сеть;

4. Доказательства удаления внутренних документов;

5. Гарантии не атаковать вас в будущем.

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с использованием скомпрометированных действительных учетных записей, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

➤ Использует инструментов из арсенала Windows: net.exe, nltest.exe, Wordpad, Notepad, MSPaint, Internet Explorer, Windows Explorer, mstsc.exe, msdt.exe

➤ Использует дополнительные инструменты: 7-Zip, MEGASync, Advanced IP Scanner, PuTTY, lsassy.py, PSExec

PSExec используется для запуска исполняемого файла шифрования. Перед запуском переименовывается в файл winupdь при запуске на удаленном узле.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

<ransom_note>.txt - название файла с требованием выкупа;

<random>.exe - случайное название вредоносного файла;

INC Encryptor.pdb - файл проекта шифровальщика.

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

C:\source\INC Encryptor\Release\INC Encryptor.pdb

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Tor URL: incpaysp74dphcbjyv***.onion

Tor URL: incblog7vmuq7rktic73***.onion

Email: -

BTC: -

BTC: -

См. ниже в обновлениях другие адреса и контакты.

Результаты анализов:

Результаты анализов:

MD5: 1fb412212359a970be06b9a4578c1e68

SHA-1: efa771d6f699c7240c80260d50925ed8baae3cdc

SHA-256: fcefe50ed02c8d315272a94f860451bfd3d86fa6ffac215e69dfa26a7a5deced

Vhash: 015056655d15156053z10c0062hz23z6fz

Imphash: ad552d8979ed4d3a1a4e7e7a4f485fa1

---

SHA256: accd8bc0d0c2675c15c169688b882ded17e78aed0d914793098337afc57c289c

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

INC Ransom Ransomware - июль-ноябрь 2023

LYNC Ransomware - с июля 2024

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Варианты ноября 2023:

MD5: 092d39b97288886203fa681bb354cca3

SHA-1: baa44b68d92836d9005c6829d6d4891d39e1471d

SHA-256: 11cfd8e84704194ff9c56780858e9bbb9e82ff1b958149d74c43969d06ea10bd

Vhash: 015056655d15156053z10c0062hz23z6fz

Imphash: 3032f4a921564516246680bc5824ef80

➤ Обнаружения:

DrWeb -> Trojan.Encoder.38084

BitDefender -> Gen:Heur.Ransom.Imps.1

ESET-NOD32 -> A Variant Of Win32/Filecoder.OOQ

Microsoft -> Ransom:Win32/IncRansom.YAA!MTB

Symantec -> Ransom.Inc

TrendMicro -> Ransom.Win32.RANINC.THJOIBC

---

MD5: c27dc6e74a7245368dbe1853d6631eb4

SHA-1: 8f595627e9e4c726ff85fab2d589de599d695437

SHA-256: 869d6ae8c0568e40086fd817766a503bfe130c805748e7880704985890aca947

Vhash: 015056655d15156053z10c0062hz23z6fz

Imphash: 3032f4a921564516246680bc5824ef80

➤ Обнаружения:

BitDefender -> Gen:Heur.Ransom.Imps.1

DrWeb -> Trojan.Encoder.38084

ESET-NOD32 -> A Variant Of Win32/Filecoder.OOQ

Microsoft -> Ransom:Win32/IncRansom.YAA!MTB

Symantec -> Ransom.Inc

TrendMicro -> Ransom.Win32.RANINC.THJAABC

Новость от 13 мая 2024:

Исходный код INC Ransom продается на хакерских форумах Exploit и XSS за $300000. Статья об этом >>

Новость от 27 апреля 2025:

Записка: INC-README.txt

Сайты:

hxxx://incblog.su/

hxxx://incblog6qu4y4mm4zvw5nrmue6qbwtgjsxpw6b7ixzssu36tsajldoad.onion

hxxx://incpaykabjqc2mtdxq6c23nqh4x6m5dkps5fr6vgdkgzp5njssx6qkid.onion

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + Message + myMessage Write-up, Topic of Support ***

Thanks: MalwareHunterTeam, Huntress, S!Ri Andrew Ivanov (article author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.

Комментариев нет:

Отправить комментарий

ВНИМАНИЕ!

Новые комментарии проверяются. Всё, кроме спама, будет опубликовано. Вам нужен Google аккаунт для комментария.

---

Please note!

New comments are moderated. Anything other than spam will be published. You need a Google account to post a comment.

---

Bitte beachten Sie!

Neue Kommentare werden moderiert. Alle Kommentare, die kein Spam sind, werden veröffentlicht. Sie benötigen ein Google-Konto, um einen Kommentar zu hinterlassen.

---

Veuillez noter!

Les nouveaux commentaires sont modérés. Tous les commentaires, à l'exception des spams, seront publiés. Vous devez disposer d'un compte Google pour publier un commentaire.

---

¡Tenga en cuenta!

Los nuevos comentarios son moderados. Se publicarán todos los comentarios excepto el spam. Para escribir un comentario necesitas una cuenta de Google.