RedAlert Ransomware

N13V Ransomware

RedAlert Doxware

(шифровальщик-вымогатель, публикатор) (первоисточник на русском)

Translation into English

Этот крипто-вымогатель шифрует данные серверов Windows и Linux VMWare ESXi с помощью алгоритма NTRU (криптосистема с открытым ключом NTRUEncrypt), а затем требует выкуп в # BTC, чтобы вернуть файлы. Вымогатели угрожают опубликовать украденные данные на своем сайте, если пострадавшие не свяжутся с ними в течении 72 часов. Оригинальное название: N13V. На файле написано: нет данных.

---

Обнаружения:

DrWeb -> Trojan.Encoder.35562

BitDefender -> Trojan.RedAlert.A

ESET-NOD32 -> A Variant Of Linux/Filecoder.RedAlert.A

Kaspersky -> UDS:Trojan-Ransom.Linux.RedAlert.a

Microsoft -> Trojan:Script/Wacatac.B!ml, Ransom:Linux/RedAlert.A!MTB

Rising -> Ransom.RedAlert/Linux!8.160E2 (CLOUD)

Tencent -> Linux.Trojan.Redalert.Eera

TrendMicro -> Trojan.Linux.REDALERT.USELVG622

---

© Генеалогия: родство выясняется >> RedAlert (N13V)

Сайт "ID Ransomware" это идентифицирует как RedAlert.

Информация для идентификации

Активность этого крипто-вымогателя была в начале июля 2022 г. или даже раньше. Ориентирован на англоязычных пользователей, может распространяться по всему миру.

К зашифрованным файлам добавляется расширение: .crypt658

Возможно, расширение может быть другим и меняться для каждой жертвы.

Записка с требованием выкупа называется: HOW_TO_RESTORE

Содержание записки о выкупе:

Перевод записки на русский язык:

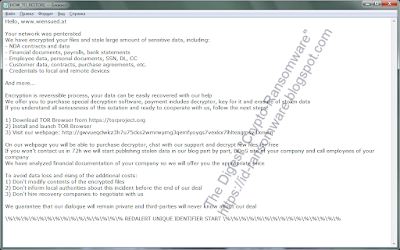

Скриншоты с сайта вымогателей:

Записка с требованием выкупа называется: HOW_TO_RESTORE

Содержание записки о выкупе:

Hello, www.site-name

Your network was penterated

We have encrypted your files and stole large amount of sensitive data, including:

- NDA contracts and data

- Financial documents, payrolls, bank statements

- Employee data, personal documents, SSN, DL, CC

- Customer data, contracts, purchase agreements, etc.

- Credentials to local and remote devices

And more...

Encryption is reverssible process, your data can be easily recovered with our help

We offer you to purchase special decryption software, payment includes decryptor, key for it and erasure of stolen data

If you understand all seriousness of this sutation and ready to cooperate with us, follow the next steps:

1) Download TOR Browser from https://torproject.org

2) Install and launch TOR Browser

3) Visit our webpage: hxxx://gwvueqclwkz3h7u75cks2wmrwymg3qemfyoyqs7vexkx7lhlteagmsyd.onion

On our webpage you will be able to purchase decryptor, chat with our support and decrypt few files for free

If you won't contact us in 72h we will start publishing stolen data in our blog part by part, DDoS site of your company and call employees of your company

We have analyzed financial documentation of your company so we will offer you the appropriate price

To avoid data loss and rising of the additional costs:

1) Don't modify contents of the encrypted files

2) Don't inform local authorities about this incident before the end of our deal

3) Don't hire recovery companies to negotiate with us

We guarantee that our dialogue will remain private and third-parties will never know about our deal

\%\%\%\%\%\%\%\%\%\%\%\%\%\%\% REDALERT UNIQUE IDENTIFIER START \%\%\%\%\%\%\%\%\%\%\%\%\%\%\%

Перевод записки на русский язык:

Привет, www.имя-сайта

Ваша сеть пенетрирована

Мы зашифровали ваши файлы и украли большое количество конфиденциальных данных, в том числе:

- Контракты и данные NDA

- Финансовые документы, платежные ведомости, банковские выписки

- Данные сотрудников, личные документы, SSN, DL, CC

- Данные клиентов, контракты, договоры купли-продажи и т. д.

- Учетные данные для локальных и удаленных устройств

И более...

Шифрование является обратимым процессом, ваши данные можно легко восстановить с нашей помощью

Предлагаем приобрести специальную программу для расшифровки, в оплату входит расшифровщик, ключ к нему и стирание украденных данных

Если вы понимаете всю серьезность этой ситуации и готовы сотрудничать с нами, выполните следующие действия:

1) Скачайте TOR браузер с https://torproject.org

2) Установите и запустите TOR браузер.

3) Посетите наш веб-сайт: hxxx://gwvueqclwkz3h7u75cks2wmrwymg3qemfyoyqs7vexkx7lhlteagmsyd.onion

На нашей веб-странице вы сможете приобрести дешифратор, пообщаться с нашей службой поддержки и бесплатно расшифровать несколько файлов.

Если вы не свяжетесь с нами в течение 72 часов, мы начнем по частям публиковать украденные данные в нашем блоге, DDoS-сайте вашей компании и звонить сотрудникам вашей компании.

Мы проанализировали финансовую документацию вашей компании, поэтому предложим вам подходящую цену

Во избежание потери данных и увеличения дополнительных расходов:

1) Не изменяйте содержимое зашифрованных файлов

2) Не сообщайте местным властям об этом происшествии до окончания нашей сделки

3) Не нанимайте компании по восстановлению для ведения переговоров с нами.

Мы гарантируем, что наш диалог останется приватным и третьи лица никогда не узнают о нашей сделке.

\%\%\%\%\%\%\%\%\%\%\%\%\%\%\% REALERT УНИКАЛЬНЫЙ ИДЕНТИФИКАТОР ЗАПУЩЕН \%\%\%\%\%\%\%\% \%\%\%\%\%\%\%

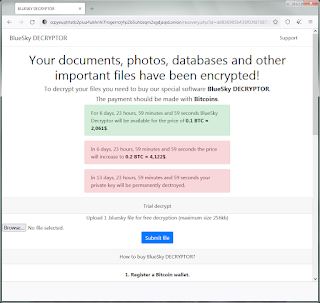

Скриншоты с сайта вымогателей:

YOUR NETWORK WAS PENETRATED

Your files are encrypted

Our system will automatically provide you decryptor and erase all stolen data on our servers

Any attempts to recover files using 3-rd party decryption software may lead to permanent data loss

Your data was stolen

We stole large amount of sensitive data from your network

We are going to sell your data or publish it in our blog

Your company will suffer big reputation losses

More then 100 people visiting our blog everyday

After publishing we inform the media about this attack

Now price is

1325.1200 XMR

-20%

$160000.0

Without discount

1656.4000 XMR

$200000

Discount ends in

03:07:59:56

Instructions Live-chat Data Breach

Send 1325.1200 XMR to the following XMR address:

Click to copy

8ACXEsCf1iSSFm6czaRWz7RKLzKAPbTX2R9U1NGtYy5RUqrfHKsGRPqRNEEkFuxqTuMAkfj6wcKzp6eqT12PwXgJQxbVz6W

Create Monero (XMR) wallet

Deposit 1325.1200 XMR to your wallet

Transfer 1325.1200 XMR to payment address

Wait for 10 confirmations of your transaction on XMR network

Our system will automatically provide you decryptor and erase all stolen data on our server

If something goes wrong - text us in our chat

Содержание страницы "Board of shame":

syredis.fr

Data published

We have easily hacked corporate network of syredis.fr and downloaded more then 300 GB of sensitive data, including: - Customer data, contracts, credentials to local and remote devices in networks of customers of this company - Employee data, SSN, DL, CC - Financial documents, payrolls, banking statements - And more.... Network was hacked due very low level of security and incompetence of system administrator of syredis.fr. Also we have downloaded data from networks of customers of syredis.fr, we will attach links to data to this post :)

---

По нашим данным среди пострадавших есть несколько сайтов:

syredis.fr

www.wiensued.at

Но на странице сайта вымогателей опубликован пока только один:

syredis.fr

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Скриншоты запуска на VMware:

Программа-вымогатель получила название RedAlert на основе последней строки, использованной в записке. Однако в результате теста из шифровальщика для Linux, полученного BleepingComputer, было получено название N13V.

Шифровальщик для серверов Linux VMWare ESXi запускается с параметрами командной строки, которые позволяют злоумышленникам выключать любые работающие виртуальные машины перед шифрованием файлов.

Полный список параметров командной строки см. ниже.

-w Run command for stop all running VM`s

-p Path to encrypt (by default encrypt only files in directory, not include subdirectories)

-f File for encrypt

-r Recursive. used only with -p ( search and encryption will include subdirectories )

-t Check encryption time(only encryption, without key-gen, memory allocates ...)

-n Search without file encryption.(show ffiles and folders with some info)

-x Asymmetric cryptography performance tests. DEBUG TESTS

-h Show this message

Список типов файлов, подвергающихся шифрованию:

Только файлы, связанные с виртуальными машинами VMware ESXi, включая файлы журналов, файлы подкачки, виртуальные диски и файлы памяти:

.log, .vmdk, .vmem, .vswp, .vmsn

Файлы, связанные с этим Ransomware:

HOW_TO_RESTORE - название файла с требованием выкупа;

redalert.exe - название вредоносного файла для Windows;

elf-файл - для Linux VMWare ESXi

Скриншоты частей кода:

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Tor-URL: hxxx://gwvueqclwkz3h7u75cks2wmrwymg3qemfyoyqs7vexkx7lhlteagmsyd.onion

Email: -

XMR (Monero): 8ACXEsCf1iSSFm6czaRWz7RKLzKAPbTX2R9U1NGtYy5RUqrfHKsGRPqRNEEkFuxqTuMAkfj6wcKzp6eqT12PwXgJQxbVz6W

XMR (Monero): 8ACXEsCf1iSSFm6czaRWz7RKLzKAPbTX2R9U1NGtYy5RUqrfHKsGRPqRNEEkFuxqTuMAkfj6wcKzp6eqT12PwXgJQxbVz6W

См. ниже в обновлениях другие адреса и контакты.

Результаты анализов:

Результаты анализов:

MD5: f2fa9a3ce883a7f5b43ba5c9ff7bdf75

SHA-1: da6a7e9d39f6a9c802bbd1ce60909de2b6e2a2aa

SHA-256: 039e1765de1cdec65ad5e49266ab794f8e5642adb0bdeb78d8c0b77e8b34ae09

Vhash: e8adfad3b48440fe2975b62ba923fced

SSDEEP: 6144:65LjX/bdHB/q496k3amhqGDbQdnm2ENgJF7v+YT:I/DdHB/ukSokFgSv+YT

TLSH: T129846B0FFFA1CE5BC49943B188AF87667738D07CA7999723335991346C077E89E06A44

File type: ELF

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Ещё не было обновлений этого варианта.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + Message + myMessage Write-up, Topic of Support ***

Thanks: MalwareHunterTeam, Lawrence Abrams, ланук Andrew Ivanov (article author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.