PyCipher 2022 Ransomware

CryptoCipher Py Ransomware

(шифровальщик-вымогатель) (первоисточник)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей с помощью комбинации алгоритмов AES+RSA, а затем требует выкуп в 0.003 BTC, чтобы вернуть файлы. Оригинальное название: в записке не указано. На файле написано: нет данных. Язык программирования: Python.

---

Обнаружения:

DrWeb -> Python.Encoder.49

BitDefender -> Gen:Variant.Tedy.66613

ESET-NOD32 -> Python/Filecoder.DM

Kaspersky -> HEUR:Trojan.Win32.Generic

Malwarebytes -> Ransom.FileCryptor.Python.Generic

Microsoft -> Ransom:Win64/CryptoLocker.MK!MTB

Rising -> Ransom.Agent!1.D430 (CLASSIC)

Symantec -> Ransom.Raasnet

Tencent -> Win32.Trojan.Filecoder.Liqt

TrendMicro -> TROJ_FRS.0NA104A122

---

© Генеалогия: предыдущие Python-вымогатели >> PyCipher 2022

Активность этого крипто-вымогателя была в конце декабря 2021 - начале января 2022 г. Ориентирован на англоязычных пользователей, может распространяться по всему миру.

К зашифрованным файлам добавляется расширение: .CRYPT

Записка с требованием выкупа называется: README.txt

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Могут быть различия с первым вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Могут быть различия с первым вариантом.

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

README.txt - название файла с требованием выкупа;

4kvideodownloader_4.18_x64Crack.exe (yzelus2gx.dll) - название вредоносного файла.

Записка с требованием выкупа называется: README.txt

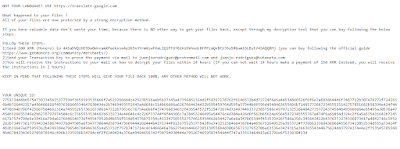

Содержание записки о выкупе:

Перевод записки на русский язык:

Do not close this message !!!

Hi, don't worry. All of your files have been encrypted.

To return your files, you need to send 0.003 bitcoin

to the address 1NNLcGozxxNmFypZB4rgnmvuCju2pxfAQQ

if within 10 hours there is no payment, all your files will be deleted ...

You can pay through various crypto-exchanges (Binance, Coinbase and others),

crypto exchanges or from your personal bitcoin wallet.

After payment you will receive a decoder and an unlock key and all your

files will be unlocked.

Do not try to unlock it yourself, you will only waste time, and after

10 hours all files will be deleted. A strong encryption method is used

for encryption.

Communication after payment

telegram: @crypto_support_id_43274

Перевод записки на русский язык:

Не закрывайте это сообщение!!!

Привет, не волнуйтесь. Все ваши файлы были зашифрованы.

Чтобы вернуть ваши файлы, вам нужно отправить 0.003 биткойна

по адресу 1NNLcGozxxNmFypZB4rgnmvuCju2pxfAQQ

если в течение 10 часов не будет оплаты, все ваши файлы будут удалены...

Оплатить можно через различные криптобиржи (Binance, Coinbase и другие),

криптобиржи или из вашего личного биткойн-кошелька.

После оплаты вы получаете декодер и ключ разблокировки и все ваши

файлы будут разблокированы.

Не пытайтесь разблокировать его сами, вы только потратите время, а после

10 часов все файлы будут удалены. Используется надежный метод шифрования

для шифрования.

Связь после оплаты

telegram: @crypto_support_id_43274

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Могут быть различия с первым вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Могут быть различия с первым вариантом.

Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

README.txt - название файла с требованием выкупа;

4kvideodownloader_4.18_x64Crack.exe (yzelus2gx.dll) - название вредоносного файла.

C:\Users\Admin\AppData\Local\Temp\_MEI9442\Crypto\Cipher

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Telegram: @crypto_support_id_43274

BTC: 1NNLcGozxxNmFypZB4rgnmvuCju2pxfAQQ

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Telegram: @crypto_support_id_43274

BTC: 1NNLcGozxxNmFypZB4rgnmvuCju2pxfAQQ

См. ниже в обновлениях другие адреса и контакты.

MD5: 346b3c83128f1918b162694eec15963d

SHA-1: 8c363d01e47d6dffd66044b1a34a78c5a1aac59c

SHA-256: d6c39d7d9be421b66517d195180f7156c52c3fadba440d5d3d26ff6b1d45aa1a

Vhash: 027076655d15551575504013z30065mz11fz

Imphash:5324ac1e1bceff69ec8d4435c50bfe0e

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Ещё не было обновлений этого варианта.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + Message + myMessage Write-up, Topic of Support *

Thanks: dnwls0719 Andrew Ivanov (article author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.