MasterBuster Ransomware

(шифровальщик-вымогатель)

Этот крипто-вымогатель шифрует данные пользователей с помощью AES, а затем требует заполнить онлайн-форму в Google Docs, чтобы вернуть файлы. В течении 10 дней нужно заплатить выкуп в 3500 рупий. Если пройдёт больше времени, то сумма выкупв возрастёт до 5000 или 10000 рупий. Оригинальное название: MasterBuster. Разработка: DarkWing020

© Генеалогия: HiddenTear >> MasterBuster

К зашифрованным файлам добавляется расширение .hcked.

Активность этого криптовымогателя пришлась на октябрь 2016 г. Ориентирован на бенгалоязычных пользователей (бенгальцы живут в Индии и Бангладеш).

Записки с требованием выкупа называются:

READ_THIS_FILE_IMPORTANT.txt

Содержание записки о выкупе:

IMPORTANT!!!!

Apnar Computer er shokol gurottopurno file encrypt kora hoyeche.

KONO FILE TOUCH KORBEN NA!

Amra shokol file recover kore dibo.

Jebhabe apnar file recover korben: -

1) Ei link e jan:

- http://goo.gl/forms/VftoBRppkJ

2) Form fill-up korun.

3) 24 hours er moddhe apnar email + mobile SMS a shokol dhoroner instructions chole jabe.

Thank you!

DarkWing020

ВАЖНО!!!!

Все ваши компьютерные файлы были зашифрованы.

НЕ ИЗМЕНЯЙТЕ НИКАКИЕ ФАЙЛЫ!

Мы можем восстанавить все файлы.

Как восстановить файлы: -

1) Перейдите по этой ссылке:

- http://goo.gl/forms/VftoBRppkJ

2) Заполните форму выше.

3) За 24 часа на ваш email + мобильный SMS придут инструкции по решению проблемы.

Спасибо!

DarkWing020

Требуется также заполнить онлайн-форму в Google Docs (на бенгальском и частично английском языках).

Содержание (основная часть):

Files Recovery Process - DarkWing020

আপনাকে যদি এই ফর্মটি ফিলাপ করতে বলা হয়ে থাকে, তাহলে আপনার কম্পিউটার এর সকল ফাইল আমাদের সফটওয়্যার দ্বারা লক হয়েছে। ভয় পাবেন না!! এই ফর্মটি পূরণ করার মাধ্যমে আপনি আপনার ফাইলগুলো খুব সহজেই কোনো সমস্যা ছাড়াই ফিরে পেতে পারেন!! English/Bangla অথবা Banglish এ (ইংরেজি অক্ষরে বাংলা লেখা) ফর্মটি ফিলাপ করুন। আপনাকে জরিমানার মোট পরিমাণ এবং টাকা জমা দেয়ার নিয়ম ইমেইল এবং মোবাইলে জানানো হবে।

* মূল জরিমানার পরিমাণ ৩,৫০০ টাকা।

* ১০ দিনের বেশি অতিবাহিত হলে অতিরিক্ত ৫,০০০ থেকে ১০,০০০ টাকা জরিনামা করা হবে।

* ২০ দিনের বেশি অতিবাহিত হলে ফাইল রিকভার করা সম্ভব নয়।

## অসম্পুর্ণ অথবা ভুল তথ্য দিয়ে পূরণ করা ফর্ম বাতিল বলে গণ্য হবে।

## যেখান থেকে আক্রান্ত হয়েছেন সেখানে বাজে কমেন্ট করবেন না। আবারও বলছি, সেখানে বাজে কমেন্ট করবেন না। বাজে কমেন্ট করা হলে আমরা কোনোভাবেই ফাইল ফিরিয়ে দেব না। ভালো কমেন্ট করবেন। না পারলে দুরে থাকবেন।

## ফর্ম পূরণ এর ২৪ ঘন্টার মধ্যে আপনার সাথে ইমেইলে এবং মোবাইল ফোনে যোগাযোগ করা হবে। যোগাযোগের 24 ঘন্টার মধ্যে উল্লেখ করা মাধ্যমে টাকা প্রেরণ করা না হলে ভবিষ্যতে ফাইল রিকভার করা হবে না। রিকভার করা হলেও ২০,০০০ টাকা জরিমানা করা হবে।* Required

আপনার ফাইল কত দিন আগে লক করা হয়েছে? *

"আজকেই" অথবা যতদিন আগে লক করা হয়েছে তা লিখুন। (যেমনঃ- ৭ দিন)

আপনার কম্পিউটারের নাম কি? *

"Windows Key এবং R" একসাথে চাপুন -> বক্স এ cmd লিখে enter চাপুন -> hostname লিখে enter চাপুন। আপনার কম্পিউটারের নাম পেয়ে যাবেন।

আনুমানিক কত Gigabyte (GB) ফাইল লক করা হয়েছে? *

আপনার ফাইলগুলো কতটুকু গুরুত্বপুর্ন? *

মোটামোটি

বেশি

খুবই বেশি

কিভাবে পেমেন্ট করতে চান? *

আমরা আমাদের সুবিধামত পেমেন্ট মেথড চেঞ্জ করব।

Bkash

Dutch-Bangla Mobile Bank

Other:

আপনার মোবাইল নাম্বার *

আগামী ২৪ ঘন্টা খোলা রাখবেন। SMS অথবা Phone Call দেয়া হবে।

আপনার Email Address *

আগামী ২৪ ঘন্টার মধ্যে চেক করবেন।

আমাদেরকে কি আর কিছু জানাতে চান?

আপনার অনুরোধ, বক্তব্য, অভিযোগ লিখুন।

Done

Перевод онлайн-формы на русский язык:

Процесс восстановления файлов - DarkWing020

Если вас просят заполнить эту форму, то все файлы на вашем компьютере были заблокировани нашим программным обеспечением. Не бойтесь!! Заполнив эту форму, вы можете легко получить ваши файлы обратно, без каких-то проблем!! Английский / Bangla или Banglish (латинские буквы, написанные на бенгальском языке) и заполнив форму. Вы размещаете общую сумму штрафа и будете уведомлены по email и телефону.

* Сумма первоначального штрафа в размере 3500 рупий.

* Если вы потратили больше 10 дней, оплата возрастет от 5000 до 10000 рупий.

* 0 дней прошло, не представляется возможным восстановить файл.

## Неполная или неправильная информация заполненная в форме будет отклонена.

## Плохие комментарии не комментируем. Принимаем неплохие комментарии. Если мы не восстановим файл в любом случае плохой комментарий. Хороший комментарий, если вы не можете остаться в стороне.

## 4 часа, чтобы заполнить форму с вашим email и мобильным телефоном для связи. Сообщения, отправленные за 24 часа, если вы не укажете деньги не будут восстановлены в будущем файле. 0,000 восстановления, но будет оштрафован.

* Обязательно

Как долго ваши файлы заблокированы? *

"Сегодня" или введите "Дни блокировки". (Пример: 7 дней)

Какое имя вашего компьютера? *

Нажмите вместе Windows Key и R" -> в поле введите CMD и нажмите Enter -> введите hostname и нажмите Enter. Вы получите имя вашего компьютера.

Сколько гигабайтов (ГБ) файлов заблокировано? *

Сколько важных файлов? *

немного

много

очень много

Как оплатить? *

Можно выбрать способ оплаты.

Bkash

Dutch-Bangla Mobile Bank

Другое:

Номер вашего мобильного телефона *

Проверяйте ближайшие 4 часа. Будет послана SMS или звонок.

Ваш email-адрес

Проверяйте почту следующие 4 часа.

Что еще вы хотите рассказать нам?

Ваш запрос, например, написать жалобу.

Готово

Распространяется с помощью email-спама и вредоносных вложений, в том числе под видом PDF-документов, фальшивых обновлений, перепакованных и заражённых инсталляторов.

Шифрованию подвергаются файлы в следующих директориях:

%DriveLetter%

%SystemDrive%\users\public

%UserProfile%\Documents

%UserProfile%\Downloads

%UserProfile%\Desktop

Список файловых расширений, подвергающихся шифрованию:

.3dm, .3ds, .3gp, .7z, .accdb, .apk, .app, .asp, .aspx, .avi, .bat, .bin, .bmp, .css, .csv, .dmg, .doc, .docx, .dwg, .dxf, .fla, .flac, .flv, .gem, .html, .ipa, .iso, .jar, .jpeg, .jpg, .js, .m4a, .mdb, .mdf, .mov, .mp3, .mp4, .mpeg, .mpg, .odt, .ogg, .pdf, .php, .png, .pps, .ppt, .pptx, .psd, .py, .rar, .rom, .rtf, .sav, .sln, .sql, .swf, .swift, .txt, .vb, .wav, .wmv, .xls, .xlsx, .xml, .zip (65 расширений).

Файлы, связанные с MasterBuster Ransomware:

MasterBuster.exe

READ_THIS_FILE_IMPORTANT.txt

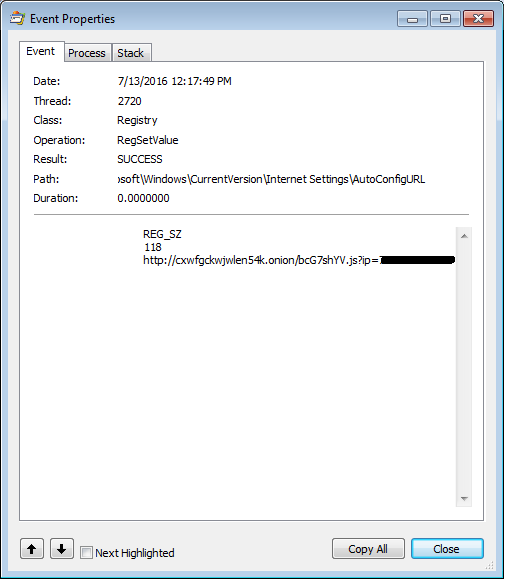

Записи реестра, связанные с MasterBuster Ransomware:

См. ниже в гибридном анализе.

Сетевые подключения:

хттп://decrypt.ez.lv/

decrypt.ez.lv/ddrt/write.php?info=

хттп://goo.gl/forms/VftoBRppkJ

docs.google.com/forms/d/1dUrtnhlouJBZKyJjPU4x_nvbXO2jkd8vf7nkI_7DOl0/viewform

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >>

Ransom.Masterbuster >>

Степень распространённости: пока не определена.

Подробные сведения собираются.

© Amigo-A (Andrew Ivanov): All blog articles.

docs.google.com/forms/d/1dUrtnhlouJBZKyJjPU4x_nvbXO2jkd8vf7nkI_7DOl0/viewform

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >>

Ransom.Masterbuster >>

Степень распространённости: пока не определена.

Подробные сведения собираются.

Read to links: Tweet on Twitter Symantec Security Response *

Thanks: Karsten Hahn Michael Gillespie Amigo-A :) Symantec Security Response

© Amigo-A (Andrew Ivanov): All blog articles.