GandCrab-5 Ransomware

(шифровальщик-вымогатель) (первоисточник)

Translation into English

По ссылке выберите Управление "К" МВД России и подайте онлайн-заявление.

См. также статьи УК РФ:

ст. 159.6 "Мошенничество в сфере компьютерной информации" (подробнее)

ст. 272 "Неправомерный доступ к компьютерной информации"

ст. 273 "Создание, использование и распространение вредоносных компьютерных программ"

Подробнее для пострадавших из России, Беларуси, Казахстана, Украины >>>

Информация о шифровальщике

Этот крипто-вымогатель шифрует данные пользователей и серверов с помощью алгоритма Salsa20, а RSA-2048 используется для вспомогательного шифрования ключей. Затем требует выкуп в ~$800-1200-2400 в DASH или в BTC, чтобы вернуть файлы. Оригинальное название: GandCrab Ransomware v5. На файле может быть написано, что попало.

🎥 Для вас подготовлен видеообзор атаки этого шифровальщика >>>

Обнаружения:

DrWeb -> Trojan.Encoder.24384

BitDefender -> Generic.Ransom.GandCrab4.8CBC6992

ALYac -> Trojan.Ransom.GandCrab

ESET-NOD32 -> A Variant Of Win32/Filecoder.GandCrab.D

McAfee -> Ran-GandCrabv4!07FADB006486

Symantec -> Ransom.GandCrab

TrendMicro -> Ransom_GANDCRAB.THAOOAAH

© Генеалогия: GandCrab > GandCrab-2 > GandCrab-3 > GandCrab-4 > GandCrab-5

Родство этого шифровальщика подтверждено сервисом Intezer Analyze >>

Изображение не принадлежит шифровальщику (это логотип статьи)

К зашифрованным файлам добавляется случайное (динамическое) расширение из 5-ти букв или больше: .<random{5}> или .<random{5-9}> в версии 5.0.2 и далее.

Например:

.fbkdp

.ibagx

.qikka

.eiuhtxjzs - вариант расширения в версии 5.0.2

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом. Активность этого крипто-вымогателя пришлась на вторую половину сентября 2018 г. Ориентирован на англоязычных и других иноязычных пользователей, что не мешает распространять его по всему миру.

Записка с требованием выкупа называется по шаблону: <RANDOM{5}>-DECRYPT.html

Случайное расширение из пяти знаков, добавляемое к зашифрованным файлам, используется в названии записки о выкупе.

Примеры записок:

XMMFA-DECRYPT.html

IBAGX-DECRYPT.html

QIKKA-DECRYPT.html

Примеры зашифрованных файлов:

My-new-play-composition.txt.xmmfa

Current-Database-123.wmdb.ibagx

Music-played-the-most.wpl.qikka

Оригинальное содержание записки о выкупе

Вариант записки с другим случайным названием и расширением файлов

Содержание записки о выкупе:

---= GANDCRAB V5.0 =---

Attention!

All your files, documents, photos, databases and other important files are encrypted and have the extension: .XMMFA

The only method of recovering files is to purchase an unique private key. Only we can give you this key and only we can recover your files.

The server with your key is in a closed network TOR. You can get there by the following ways:>

---------------------------------------------------------------------------------------->

•Download Tor browser - https://www.torproject.org/

• Install Tor browser

• Open Tor Browser

• Open link in TOR browser: http://gandcrabmfe6mnef.onion/e499c8afc4ba3647

• Follow the instructions on this page

----------------------------------------------------------------------------------------

On our page you will see instructions on payment and get the opportunity to decrypt 1 file for free.

ATTENTION!

IN ORDER TO PREVENT DATA DAMAGE:

* DO NOT MODIFY ENCRYPTED FILES

* DO NOT CHANGE DATA BELOW

Перевод записки на русский язык:

--- = GANDCRAB V5.0 = ---

Внимание!

Все ваши файлы, документы, фото, базы данных и другие важные файлы зашифрованы и имеют расширение: .XMMFA

Единственный способ восстановления файлов - купить уникальный закрытый ключ. Только мы можем дать вам этот ключ и вернуть ваши файлы.

Сервер с вашим ключом находится в закрытой сети TOR. Вы можете добраться туда следующими способами:>

-------------------------------------------------- -------------------------------------->

• Загрузите браузер Tor - https://www.torproject.org/

• Установите браузер Tor

• Откройте браузер Tor

• Откройте ссылку в TOR-браузере: http://gandcrabmfe6mnef.onion/e499c8afc4ba3647

• Следуйте инструкциям на этой странице

-------------------------------------------------- --------------------------------------

На нашей странице вы увидите инструкции по оплате и получите возможность дешифровать 1 файл бесплатно.

ВНИМАНИЕ!

ДЛЯ ПРЕДОТВРАЩЕНИЯ ПОВРЕЖДЕНИЯ ДАННЫХ:

* НЕ ИЗМЕНЯЙТЕ ЗАШИФРОВАННЫЕ ФАЙЛЫ

* НЕ ИЗМЕНЯЙТЕ ДАННЫЕ НИЖЕ

Другим информатором жертвы выступает изображение pidor.bmp, заменяющее обои Рабочего стола.

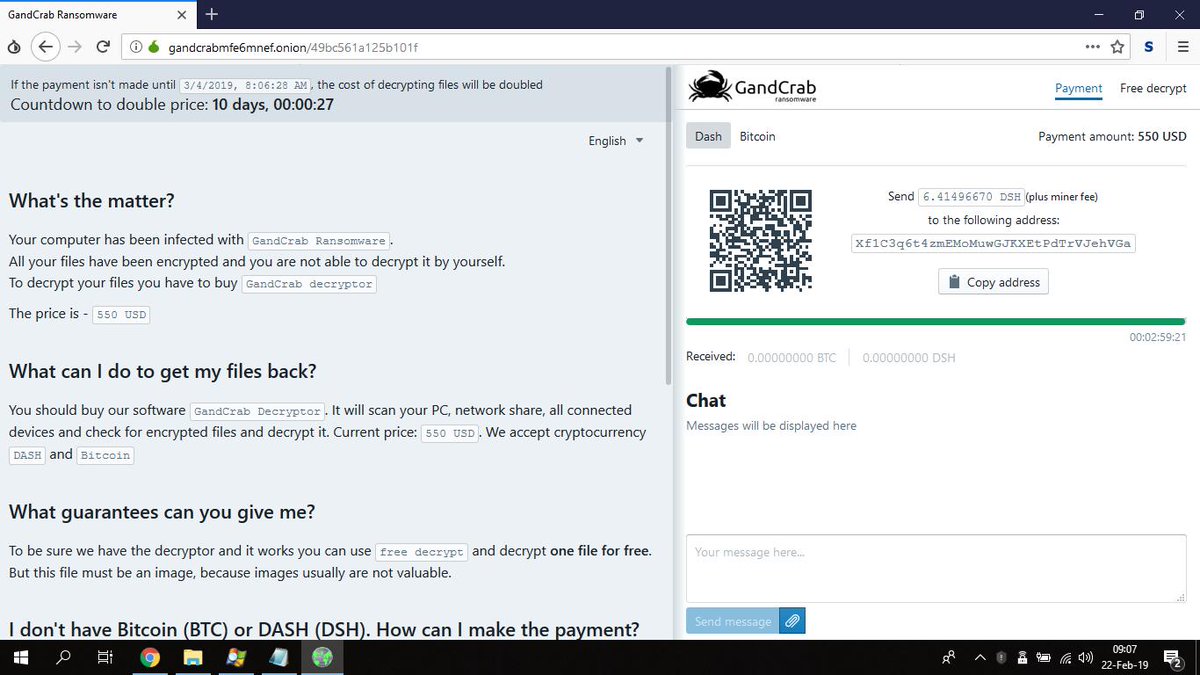

Более полная информация содержится на onion-сайте вымогателей:

Первая страница целиком

Вторая страница целиком

Языковая поддержка

Скриншоты страниц сайта без шапки:

Содержание первой страницы сайта:

We are sorry, but your files have been encrypted!

Don't worry, we can help you to return all of your files!

Files decryptor's price is 2400 USD

If payment isn't made until 2018-07-20 02:32:41 UTC the cost of decrypting files will be doubled

Amount was doubled!

Time left to double price:

-----------------------------------------------------------------------------------------

What the matter? Buy GandCrab Decryptor Support is 24/7 Test decrypt

-----------------------------------------------------------------------------------------

Please turn on javascript!!

What the matter?

Your computer has been infected with GandCrab Ransomware. Your files have been encrypted and you can't decrypt it by yourself.

In the network, you can probably find decryptors and third-party software, but it won't help you and it only can make your files undecryptable

What can I do to get my files back?

You should buy GandCrab Decryptor. This software will help you to decrypt all of your encrypted files and remove GandCrab Ransomware from your PC.

Current price: $2,400.00. As payment, you need cryptocurrency DASH or Bitcoin

What guarantees can you give to me?

You can use test decryption and decrypt 1 file for free

What is cryptocurrency and how can I purchase GandCrab Decryptor?

You can read more details about cryptocurrency at Google or here.

As payment, you have to buy DASH or Bitcoin using a credit card, and send coins to our address.

How can I pay to you?

You have to buy Bitcoin or DASH using a credit card. Links to services where you can do it: Dash exchanges list, Bitcoin exchanges list

After it, go to our payment page Buy GandCrab Decryptor, choose your payment method and follow the instructions

Содержание второй страницы сайта:

Please turn on javascript!!

DASH

Bitcoin

Promotion code

Payment amount: 12.14390528 DSH ( $2,400.00 )

1 DSH = $197.63

Buy cryptocurrency DASH. Here you can find services where you can do it.

Send 12.14390528 DSH to the address:

Please turn on javascript!!

Attention!

Please be careful and check the address visually after copy-pasting (because there is a probability of a malware on your PC that monitors and changes the address in your clipboard)

If you don't use TOR Browser:

Send a verification payment for a small amount, and then, make sure that the coins are coming, then send the rest of the amount.

We won't take any responsibility if your funds don't reach us

After payment, you will see your transactions bellow

The transaction will be confirmed after it receives 3 confirmations (usually it takes about 10 minutes)

Transactions list

TX Amount Status

None

This process is fully automated, all payments are instant.

After your payment, please refresh this page and get an opportunity to download GandCrab's Decryptor!

Технические детали

Для распространения применяется метод обманных загрузок с взломанными, перепакованными (RePack) и заражёнными инсталляторами популярных программ, игр и прочего софта. Когда пользователь загружает и запускает эти программы, то они устанавливают на ПК GandCrab-5 или предыдущие версии.

Также мы опросили несколько пострадавших из разных стран мира и выяснили с чем было связано распространение GandCrab-5. Главным образом это пиратский софт и активаторы для MS Office и Windows. Загрузки ведутся с помощью торрент-клиентов и магнитных ссылок. Из-за этого пострадавшие не могут точно указать на сайт. Такие файлы и ссылки могут храниться на ПК бесконечно долго и использоваться несколько раз.

На скриншоте представлен один из самых популярных вариантов распространения GandCrab. Остерегайтесь загружать и использовать это на своих ПК.

Также используются взломанные сайты, созданные на платформе WordPress. Даже при беглом просмотре мы обнаружили множество зараженных сайтов с вредоносными страницами (см. ниже "Сетевые подключения и связи"), среди которые есть уже очищенные. Ссылки вели как на сами страницы, так и на то, что на них размещается, в том числе изображения. Активно используется перенаправление на специальные зараженные страницы.

Вымогатели заявили о сотрудничестве с группой, собирающей набор эксплойтов Fallout Exploit Kit (Fallout EK), который установлен на уязвимых сайтах и пытается использовать уязвимости, имеющиеся в системе потенциальной жертвы. Пока в Fallout EK используется два известных эксплойта - один для Adobe Flash Player (CVE-2018-4878) и один для Windows VBScript (CVE-2018-8174).

Вымогатели также заявляют, что договорились о сотрудничестве с разработчиками (или распространителями) криптера NTCrypt.

Вероятно, как и раньше, GandCrab-5 может использовать вредоносные DOC-файлы с макросами для инфицирования при открытии.

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, ботнетов, эксплойтов, веб-инжектов, фальшивых обновлений, торрент-файлов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1. ➤ GandCrab-5 ставит свои обои на Рабочий стол, как было в 3-й версии, но не было в 4-й версии. Снова используется файл pidor.bmp

➤ После завершения шифрования удаляет теневые копии командой:

WMIC.exe shadowcopy delete

➤ Также используется оскорбительная картинка, обращенная к AhnLab, расположенная на адресе: xxxx://memesmix.net/media/created/dd0doq.jpg

➤ GandCrab-5 не использует C&C сервер, поэтому он может шифровать файлы пользователей, чьи ПК не подключены к Интернету.

➤ GandCrab-5 шифрует сетевые ресурсы, которые использует пострадавший ПК.

➤ Определяет язык системы и показывает требования на данном языке.

➤ GandCrab-5 использует обнаруженную недавно уязвимость Планировщика задач "Windows Task Scheduler Zero Day Exploited by Malware" (ALPC-TaskSched-LPE или "Windows Task Scheduler ALPC Zero-Day"), которая позволяет запускать исполняемые файлы с привилегиями системных приложений, что позволяет выполнять команды с административными правами. Уязвимость затрагивает версии с Windows 7-8/8.1-10 x32/x64 и может использоваться злоумышленником для повышения привилегий их вредоносных программ.

Уязвимость ALPC-TaskSched-LPE на момент выпуска GandCrab-5 оставалась без критического исправления. Перед началом распространения разработчики-вымогатели финализировали эксплойт, чтобы он поддерживал атаки на все версии Windows, от XP до 10-ки.

➤ Добавляет в свои html-записки о выкупе следующие объекты HTML

В предыдущих версиях для запутывания кода добавлялись тексты на экзотических языках.

➤ Вымогатели сообщают, что ускорили шифрование с алгоритмом Salsa20 за счёт поэтапного шифрования (файлы зашифрованы не полностью).

Список файловых расширений, подвергающихся шифрованию:

.1st, .602, .7z, .7-zip, .abw, .act, .adoc, .aim, .ans, .apkg, .apt, .arj, .asc, .asc, .ascii, .ase, .aty, .awp, .awt, .aww, .cab, .doc, .docb, .docx, .dotm, .gzip, .iso, .lzh, .lzma, .pot, .potm, .potx, .ppam, .pps, .ppsm, .ppsx, .ppt, .pptm, .pptx, .rar, .sldm, .sldx, .tar, .vbo, .vdi, .vmdk, .vmem, .vmx, .xla, .xlam, .xll, .xlm, .xls, .xlsb, .xlsm, .xlsx, .xlt, .xltm, .xltx, .xlw, .xps, .z, .zip (63 расширения).

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

.1st, .602, .7z, .7-zip, .abw, .act, .adoc, .aim, .ans, .apkg, .apt, .arj, .asc, .asc, .ascii, .ase, .aty, .awp, .awt, .aww, .cab, .doc, .docb, .docx, .dotm, .gzip, .iso, .lzh, .lzma, .pot, .potm, .potx, .ppam, .pps, .ppsm, .ppsx, .ppt, .pptm, .pptx, .rar, .sldm, .sldx, .tar, .vbo, .vdi, .vmdk, .vmem, .vmx, .xla, .xlam, .xll, .xlm, .xls, .xlsb, .xlsm, .xlsx, .xlt, .xltm, .xltx, .xlw, .xps, .z, .zip (63 расширения).

Файлы, связанные с этим Ransomware:

<RANDOM>-DECRYPT.html

%s-DECRYPT.html

%s-DECRYPT.txt

XMMFA-DECRYPT.html

IBAGX-DECRYPT.html

QIKKA-DECRYPT.html

KRAB-DECRYPT.html

KRAB-DECRYPT.txt

CRAB-DECRYPT.txt

pidor.bmp

Loader.exe - анти-VM-модуль

Winsvc32.exe - копия анти-VM-модуля

Randomld.exe - собственно GandCrab-5

<random>.exe - случайное название

Как и раньше используются файлы .lock

Примеры:

24c2b14724c2b6af610.lock

805BAFB9C36E15079587.lock

Мьютексы:

Global\8B5BA8B9F369050F5F4C.lock

Global\XlAKFoxSKGOfSGOoSFOOFNOLPE

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

\AppData\Local\Temp\pidor.bmp

C:\Windows\T08606085085860\winsvc32.exe

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

TOR-url: xxxx://gandcrabmfe6mnef.onion/***

xxxx://gandcrabmfe6mnef.onion/e499c8afc4ba3647

xxxx://malc0de.com/database/

Картинка из прошлых версий:

xxxx://memesmix.net/media/created/dd0doq.jpg

➤ Вредоносные и эксплуатируемые сайты:

zaeba.co.uk

www.wash-wear.com

www.rment.in

www.poketeg.com

www.perfectfunnelblueprint.com

www.n2plus.co.th

www.mimid.cz

www.macartegrise.eu

www.lagouttedelixir.com

www.krishnagrp.com

www.ismcrossconnect.com

www.himmerlandgolf.dk

www.groupwine.fr

www.fabbfoundation.gm

www.cakav.hu

www.billerimpex.com

wpakademi.com

vjccons.com.vn

unnatimotors.in

topstockexpert.su

top-22.ru

tommarmores.com.br

test.theveeview.com

smbardoli.org

simetribilisim.com

sherouk.com

royal.by

relectrica.com.mx

pp-panda74.ru

picusglancus.pl

perovaphoto.ru

ocsp.trust-provider.com

ocsp.int-x3.letsencrypt.org

ocsp.comodoca4.com

oceanlinen.com

nesten.dk

mrngreens.com

mauricionacif.com

marketisleri.com

lucides.co.uk

krasnaypolyana123.ru

koloritplus.ru

isrg.trustid.ocsp.identrust.com

hoteltravel2018.com

hanaglobalholding.com

h5s.vn

graftedinn.us

goodapd.website

evotech.lu

dna-cp.com

dna-cp.com

diadelorgasmo.cl

devdev.com.br

cyclevegas.com

cevent.net

boatshowradio.com

blokefeed.club

bloghalm.eu

big-game-fishing-croatia.hr

bethel.com.ve

bellytobabyphotographyseattle.com

aurumwedding.ru

asl-company.ru

alem.be

acbt.fr

6chen.cn

См. ниже результаты анализов.

Результаты анализов:

☢ VXVault образец >>

Ⓗ Hybrid анализ >> +HA

𝚺 VirusTotal анализ >>

🐞 Intezer анализ >>

Ⓥ VirusBay образец >>

ⴵ VMRay анализ >>

ᕒ ANY.RUN анализ >> +AR

👽 AlienVault анализ >>

🔃 CAPE Sandbox анализ >>

⨇ MalShare анализ >>

⟲ JOE Sandbox анализ >>

PDF-материалы с результатами:

CybSec

GDATA

Степень распространённости: высокая.

Подробные сведения собираются регулярно.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

GandCrab RaaS Ransomware

GandCrab-2 Ransomware

GandCrab-3 Ransomware

GandCrab-4 Ransomware

GandCrab-5 Ransomware

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 26 сентября 2018:

Текстовая записка о выкупе: HZNKS-DECRYPT.txt

Шаблон текcтовой записки: <RANDOM{5}>-DECRYPT.txt

➤ Содержание записки:

---= GANDCRAB V5.0 =---

Attention!

All your files, documents, photos, databases and other important files are encrypted and have the extension: .HZNKS

The only method of recovering files is to purchase an unique private key. Only we can give you this key and only we can recover your files.

The server with your key is in a closed network TOR. You can get there by the following ways:

----------------------------------------------------------------------------------------

| 0. Download Tor browser - https://www.torproject.org/

| 1. Install Tor browser

| 2. Open Tor Browser

| 3. Open link in TOR browser: http://gandcrabmfe6mnef.onion/e499c8afc4ba3647

| 4. Follow the instructions on this page

----------------------------------------------------------------------------------------

On our page you will see instructions on payment and get the opportunity to decrypt 1 file for free.

ATTENTION!

IN ORDER TO PREVENT DATA DAMAGE:

* DO NOT MODIFY ENCRYPTED FILES

* DO NOT CHANGE DATA BELOW

---BEGIN GANDCRAB KEY---

lAQAAFJpmXnMMDcvOkOQaHzA7*****sNnMuiRhYVg=

---END GANDCRAB KEY---

---BEGIN PC DATA---

wfKD6iudumBkmpL8IRr4U6exEV*****BdhMMZGpHg==

---END PC DATA---

Обновление от 29 сентября 2018:

Версия: 5.0.1

Пост в Твиттере >>

Расширение: .<random{5}>

Записки: <RANDOM{5}>-DECRYPT.html

<RANDOM{5}>-DECRYPT.txt

Обновление от 1 октября 2018:

Пост в Твиттере >>

Скриншот с сайта exploit.in

Часть информации, имеющейся в тексте на скриншоте, уже есть в "Технических деталях" в основной статье выше.

Обновление от 1 октября 2018:

Версия: 5.0.2

Пост в Твиттере >>

Пост на форуме >>

Расширение: .<random{5-9}>

Записки: <RANDOM{5-9}>-DECRYPT.html

<RANDOM{5}>-DECRYPT.txt

URLs: xxxx://gandcrabmfe6mnef.onion/7d05b971bc1a5e19

xxxx://gandcrabmfe6mnef.onion/e499c8afc4ba3647

Скриншот записки и изображения:

➤ Содержание записки о выкупе:

---= GANDCRAB V5.0.2 =---

Attention!

All your files, documents, photos, databases and other important files are encrypted and have the extension: .EIUHTXJZS

The only method of recovering files is to purchase an unique private key. Only we can give you this key and only we can recover your files.

The server with your key is in a closed network TOR. You can get there by the following ways:

----------------------------------------------------------------------------------------

| 0. Download Tor browser - https://www.torproject.org/

| 1. Install Tor browser

| 2. Open Tor Browser

| 3. Open link in TOR browser: ***

| 4. Follow the instructions on this page

----------------------------------------------------------------------------------------

On our page you will see instructions on payment and get the opportunity to decrypt 1 file for free.

ATTENTION!

IN ORDER TO PREVENT DATA DAMAGE:

* DO NOT MODIFY ENCRYPTED FILES

* DO NOT CHANGE DATA BELOW

---BEGIN GANDCRAB KEY---

lAQAALRIFLlHrvGelKfYkRPhOg4DIks7v***

---END GANDCRAB KEY---

---BEGIN PC DATA---

wfKD6iudumBkmpL8IRr4U4OxG1avOXPt***

---END PC DATA---

Скриншот письма с вредоносным вложением

Результаты анализов: 1-й образец на VB

2-й образец на VB

Демонстрация: AR

---

➤ Скомпрометированные и эксплуатируемые сайты:

www.poketeg.com

www.acartegrise.eu

www.perovaphoto.ru

www.asl-company.ru

Обновление от 13 октября 2018:

Пост в Твиттере >>

Редизайн страницы оплаты выкупа:

- светлая тема;

- тёмная тема.

Обновление от 14 октября 2018:

Версия: 5.0.4

Пост в Твиттере >>

Расширение: .<random{5-9}>

Записка: <RANDOM{5-9}>-DECRYPT.txt

Видеообзор от GrujaRS >>

Обновление от 16 октября 2018:

Версия: 5.0.2

Пост на форуме >>

Расширение: .<random{5-9}>

Пример расширения: .hhfehiol

Записка: <RANDOM{5-9}>-DECRYPT.txt

Пример записки: HHFEHIOL-DECRYPT.txt

Email-1: ik253@email.vccs.edu

Email-2: MilesFlannagan@protonmail.com

➤ Содержание записки:

---= GANDCRAB V5.0.2 =---

***********************UNDER NO CIRCUMSTANCES DO NOT DELETE THIS FILE, UNTIL ALL YOUR DATA IS RECOVERED***********************

*****FAILING TO DO SO, WILL RESULT IN YOUR SYSTEM CORRUPTION, IF THERE WILL BE DECRYPTION ERRORS*****

Attention!

All your files, documents, photos, databases and other important files are encrypted and have the extension: .HHFEHIOL

The only method of recovering files is to purchase an unique private key. Only we can give you this key and only we can recover your files.

The server with your key is in a closed network TOR. You can get there by the following ways:

----------------------------------------------------------------------------------------

| 0. Download Tor browser - https://www.torproject.org/

| 1. Install Tor browser

| 2. Open Tor Browser

| 3. Open link in TOR browser:

| 4. Follow the instructions on this page

----------------------------------------------------------------------------------------

On our page you will see instructions on payment and get the opportunity to decrypt 1 file for free.

You can contact our support using e-mail. Our addresses:

Primary: ik253@email.vccs.edu

Secondary: MilesFlannagan@protonmail.com

ATTENTION!

IN ORDER TO PREVENT DATA DAMAGE:

* DO NOT MODIFY ENCRYPTED FILES

* DO NOT CHANGE DATA BELOW

---BEGIN GANDCRAB KEY---

lAQAAAqiJ8fjEfP/BgCAYmmnVYBmurRATdfd/5xp***ZniT+trzB+bAnuro=

---END GANDCRAB KEY---

---BEGIN PC DATA---

wfKD6iudumBkmpL8IRr4U5WxLFaWOU/t6zxNOu***HlsS353Mhh

---END PC DATA---

Обновление от 17 октября 2018:

Для пострадавших от GandCrab-5 из Сирии разработчики шифровальщика-вымогателя выпустили бесплатные ключи дешифрования. Для этой и всех предыдущих версий. Сирия, вероятно, теперь будет включена в белый список стран.

Статья об этом >>

Обновление от 11 ноября 2018:

Версия: 5.0.4

UMGUNBNRYF-DECRYPT.txt

Скриншот записки:

Версия: 5.0.4

Результаты анализов: AR

Обновление от 17 декабря 2018:

Пост в Твиттере >>

Версия: 5.0.7

Обновление от 18 декабря 2018:

Пост в Твиттере >>

Версии 5.0.8, 5.1.0, 5.1.4, 5.1.5, 5.1.6

Результаты анализов: VT + VT + VT + VT + VT

=== 2019 ===

Обновление от 17 января 2019:

Пост в Твиттере >>

Расширение: .AGFQZVOA

Записка: AGFQZVOA-DECRYPT.txt

Результаты анализов: AR + VT + HA

➤ Содержание записки:

---= GANDCRAB V5.1 =---

***********************UNDER NO CIRCUMSTANCES DO NOT DELETE THIS FILE, UNTIL ALL YOUR DATA IS RECOVERED***********************

*****FAILING TO DO SO, WILL RESULT IN YOUR SYSTEM CORRUPTION, IF THERE ARE DECRYPTION ERRORS*****

Attention!

All your files, documents, photos, databases and other important files are encrypted and have the extension: .AGFQZVOA

The only method of recovering files is to purchase an unique private key. Only we can give you this key and only we can recover your files.

The server with your key is in a closed network TOR. You can get there by the following ways:

----------------------------------------------------------------------------------------

| 0. Download Tor browser - https://www.torproject.org/

| 1. Install Tor browser

| 2. Open Tor Browser

| 3. Open link in TOR browser: http://gandcrabmfe6mnef.onion/b99ffda26b799fa

| 4. Follow the instructions on this page

----------------------------------------------------------------------------------------

On our page you will see instructions on payment and get the opportunity to decrypt 1 file for free.

ATTENTION!

IN ORDER TO PREVENT DATA DAMAGE:

* DO NOT MODIFY ENCRYPTED FILES

* DO NOT CHANGE DATA BELOW

---BEGIN GANDCRAB KEY---

lAQAABXy1IW/WejlTMMmBLGVolFKhJCFslHAEdCF12Hg6bz6+vAnbw8ZMu9CyXKmINlEGiFUca7tiv46WhQNGqSzkTR99GNNH3GfP1+gk96kNPRQBN5GeBXK3Gx084EXkBfHC8gKLSPeXr32fY6RSL/PmG0LQr7rDJPTbrr081tSYlG2+keAuCdVMu+tReZ8c55Ymc92ms9tcakUgzFeo2ooAFhe9syhIOLKRPDdK9QuqHlLp+62y1ESyHbgC4oNgSNtd5MW3QwXdPdgHPyPeAADs+7JguH0vvYx8qiefCA5D6b***w0lCy7Ro1FTQ=

---END GANDCRAB KEY---

---BEGIN PC DATA---

7ftDEgLb/ZS0lcmZbHM61LLJ1QOTD4IKuw6xbpUgQnYNWIoC9J+YYFdxDmCD9NjJOZDJAu+VseDPRXvIIXQtQx+az7PZzrEScegUavSXjKbYGN4pa0uAIlagk8Qzqmbsh0gcXU9iFMF4iXb/nVLmWqVHbSP2MpT73iZ0O8I3nmaz0PERQ/oUEqXB6tlxstyHGfUNIJN0S4NdA2g0***RNe2IEi3TJCr7rN9c=

---END PC DATA---

Обновление от 26 января 2019:

Пост в Твиттере >>

Обновление от 8 февраля 2019:

Для установки и запуска GandCrab-5 стала использоваться стеганографическая атака.

Кажется, что пока это нацелено только на Италию. С помощью команды PowerShell с удаленного сайта загружается вредонос, который затем загрузит другой вредонос, GandCrab Ransomware или что-то другое.

Подробное описание на сайте BleepingComputer (in English) >>

Подробное описание на сайте InfoSpyware (in Spanish) >>

Обновление от 14 февраля 2019:

1) Сообщается, что множество ИТ-компаний и поставщиков управляемых услуг были инфицированы и пострадали от GandCrab Ransomware (ссылка).

2) Ко Дню влюбленных GandCrab Ransomware или его производные вредоносы распространялись в рамках RaaS во вредоносных письмах с темами "This is my love letter to you", "Wrote my thoughts down about you", "My letter just for you", "Felt in love with you"... Тело письма содержало только символ * и поставлялось с вложенным zip-файлом, содержащим файл JavaScript. Имя файла повторялось в каждом вредоносном письме "Love_You_2018_", за которым шли 7-8 случайных цифр (ссылка).

Обновление от 18 февраля 2019:

Bitdefender выпустил дешифровщик для всех 5х версий, которые раньше не были расшифрованы. Это не относится к версии 5.2.

Обновление от 19-20 февраля:

Пост в Твиттере >> Пост в Твиттере >>

Пост в Твиттере >>

Версия: 5.2

Шаблон расширения: .<random{5-10}>

Пример расширения: .gstdmcutby

Шаблон записки: <random{5-10}>-DECRYPT.txt

Пример записки: GSTDMCUTBY-DECRYPT.txt

URL: xxxx://www.kakaocorp.link/ (Нидерланды)

Файл EXE: 1.exe

Результаты анализов: VT + VMR + VT + VMR + AR

Обновление от 22 февраля 2019:

Пост в Твиттере >> Результаты анализов: VT + HA + VMR

Обновление от 13 марта 2019:

Новый способ распространения GandCrab-5.2 описан в статье на сайте My Online Security. В спам-рассылках используется поддельное предупреждение о пандемии гриппа CDC (Centre for Disease Control).

***

Я пропустил (не добавлял) некоторые варианты как неинформативные, но по мере возможности добавлю.

***

Обновление от 8 апреля 2019:

Топик на форуме >>

Версия: 5.2

Шаблон расширения: .<random{5-10}>

Примеры расширения: .rsdzagwt, .lgeypws

Шаблон записки: <random{5-10}>-MANUAL.txt

Примеры записок: RSDZAGWT-MANUAL.txt, LGEYPWS-MANUAL.txt

Топик на форуме >>

Версия: 5.2

Шаблон расширения: .<random{5-10}>

Пример расширения: .uqsnorzlpd

Шаблон записки: <random{5-10}>-MANUAL.txt

Пример записки: UQSNORZLPD-MANUAL.txt

Обновление от 1 июня 2019. GandCrab закрылся!

Представитель GandCrab на форуме, где они изначально продвигали свое вредоносное решение среди таких вымогателей, хакеров и прочих представителей кибер-криминала, сообщил о закрытии проекта GandCrab. При этом он заявил, что вместе с закрытием вымогательского проекта GandCrab они намерены удалить все ключи дешифрования, что исключить возможность восстановления файлов на ПК пострадавших. Таким образом они или хотят побудить пострадавших заплатить неуплаченные ранее выкупы, или же в самом деле планируют уничтожить ключи.

В отличие от них, как известно, разработчики других шифровальщиков (TeslaCrypt, Crysis и пр.) в своё время публиковали оставшиеся ключи в открытый доступ, чтобы жертвы могли восстановить свои данные, пусть и не сами, а с помощью разработчиков дешифровщиков и специалистов антивирусных компаний.

За последний месяц распространения (май 2019) у GandCrab наблюдалось стойкое снижение вредоносной и клиентской активности. Потому его закрытие было предрешено.

Обновление от 6 июля 2019:

GandCrab RaaR похвастался своим доходом от RaaS и распрощался.

Пост в Твиттере >>

---

Вымогатели закрыли проект GandCrab Ransomware.

Со своей стороны я закрываю эту статью.

© Amigo-A (Andrew Ivanov): All blog articles.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Внимание! Можно расшифровать файлы, зашифрованные версиями 1, 4, 5-5,1! Скачайте дешифровщик от Bitdefender по ссылке >>

Read to links: Tweet on Twitter + Tweet + myTweet ID Ransomware (ID as GandCrab v4.0 / v5.0) Write-up, Topic of Support 🎥 Video review >>

Added later: Write-up >> (on October 15, 2018) Write-up

- Видеообор от CyberSecurity GrujaRS

Thanks: S!Ri, Michael Gillespie, Karsten Hahn, GrujaRS Andrew Ivanov (article author) Marcelo Rivero, Ben Hunter Сервисы: Intezer Analyze, ANY.RUN

© Amigo-A (Andrew Ivanov): All blog articles.