GandCrab-4 Ransomware

(шифровальщик-вымогатель) (первоисточник)

Translation into English

Как удалить? Как расшифровать? Как вернуть данные?

По ссылке выберите Управление "К" МВД России и подайте онлайн-заявление.

См. также статьи УК РФ:

ст. 159.6 "Мошенничество в сфере компьютерной информации" (подробнее)

ст. 272 "Неправомерный доступ к компьютерной информации"

ст. 273 "Создание, использование и распространение вредоносных компьютерных программ"

Информация о шифровальщике

Этот крипто-вымогатель шифрует данные пользователей и серверов с помощью алгоритма Salsa20, а RSA-2048 используется для вспомогательного шифрования ключей. Затем требует выкуп в $1200 в DASH или BTC, чтобы вернуть файлы. Оригинальное название: GandCrab Ransomware v4. На файле написано: Crack_Ghost_Mouse_Auto_Clicker.exe или что попало. В названии проекта вообще прописано: WMIC.pdb.

Есть сведения, что вымогатели действуют из Румынии, потому румынский язык есть в белом списке. Среди распространителей шифровальщика есть знающие русский язык. По всей видимости это международная группа со связями в разных странах. Они продолжают свою традицию и принимают меры, чтобы ПК пользователей из Румынии, России и ряда стран из бывшего СССР (кроме Латвии, Литвы, Эстонии), не шифровались. Но эта мера действует только для ПК с языковыми локализациями из белого списка.

В списке языков "поддержки" пострадавших на сайте вымогателей: английский, германский, французский, итальянский, китайский, японский, корейский.

Обнаружения:

DrWeb -> Trojan.Encoder.25655, Trojan.PWS.Stealer.23869, Trojan.DownLoader26.35485

BitDefender -> Trojan.Mint.Jamg.C, Trojan.GenericKD.31044576, Gen:Variant.Ransom.GandCrab.1458

ALYac -> Trojan.Ransom.GandCrab

Malwarebytes -> Trojan.MalPack

Tencent -> Win32.Trojan.Raas.Auto, Win32.Trojan.Gandcrypt.Tbsl

TrendMicro -> Ransom_GANDCRAB.THGOCAH, Ransom_GANDCRAB.SMALY-3, Ransom_GANDCRAB.THGAOAH

Изображение не принадлежит шифровальщику (это логотип статьи)

К зашифрованным файлам добавляется расширение: .KRAB

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом. Активность этого крипто-вымогателя пришлась на конец июня - начало июля 2018 г. Штамм времени: 30 июня 2018. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

Записка с требованием выкупа называется:

KRAB-DECRYPT.txt

Содержание записки о выкупе:

--= GANDCRAB V4 =---

Attention!

All your files, documents, photos, databases and other important files are encrypted and have the extension: .KRAB

The only method of recovering files is to purchase an unique private key. Only we can give you this key and only we can recover your files.

The server with your key is in a closed network TOR. You can get there by the following ways:

----------------------------------------------------------------------------------------

| 0. Download Tor browser - https://www.torproject.org/

| 1. Install Tor browser

| 2. Open Tor Browser

| 3. Open link in TOR browser: xxxx://gandcrabmfe6mnef.onion/6361f798c***

| 4. Follow the instructions on this page

----------------------------------------------------------------------------------------

On our page you will see instructions on payment and get the opportunity to decrypt 1 file for free.

ATTENTION!

IN ORDER TO PREVENT DATA DAMAGE:

* DO NOT MODIFY ENCRYPTED FILES

* DO NOT CHANGE DATA BELOW

---BEGIN GANDCRAB KEY---

lAQAADcGuK2O86SjorV5S***2252_chars***3xoPSX/TrEnwTiQ76HdztGYuXZ4KO7rogc=

---END GANDCRAB KEY---

---BEGIN PC DATA---

wfKD6iudumBkmpL8IRr4U7***76_chars***mMngioqtOiJtTit2DjRIuBtNYA==

---END PC DATA---

Перевод записки на русский язык:

--= GANDCRAB V4 =---

Внимание!

Все ваши файлы, документы, фотографии, базы данных и другие важные файлы зашифрованы и имеют расширение: .KRAB

Единственный способ восстановления файлов - купить уникальный закрытый ключ. Только мы можем дать вам этот ключ, и только мы можем восстановить ваши файлы.

Сервер с вашим ключом находится в закрытой сети TOR. Вы можете добраться туда следующими способами:

----------------------------------------------------------------------------------------

| 0. Загрузите браузер Tor - https://www.torproject.org/

| 1. Установите браузер Tor

| 2. Откройте браузер Tor

| 3. Откройте ссылку в браузере TOR: xxxx://gandcrabmfe6mnef.onion/6361f798c***

| 4. Следуйте инструкциям на этой странице

----------------------------------------------------------------------------------------

На нашей странице вы увидите инструкции по оплате и получите возможность дешифровать 1 файл бесплатно.

ВНИМАНИЕ!

ДЛЯ ПРЕДОТВРАЩЕНИЯ ПОВРЕЖДЕНИЯ ДАННЫХ:

* НЕ ИЗМЕНЯЙТЕ ЗАШИФРОВАННЫЕ ФАЙЛЫ

* НЕ ИЗМЕНЯЙТЕ ДАННЫЕ НИЖЕ

---BEGIN GANDCRAB KEY---

lAQAADcGuK2O86SjorV5S***2252_chars***3xoPSX/TrEnwTiQ76HdztGYuXZ4KO7rogc=

---END GANDCRAB KEY---

---BEGIN PC DATA---

wfKD6iudumBkmpL8IRr4U7***76_chars***mMngioqtOiJtTit2DjRIuBtNYA==

---END PC DATA---

Также присутствуют:

KRAB-DECRYPT.html

CRAB-DECRYPT.txt

Информатором жертвы также выступает сайт оплаты. который указан в записке.

Комбо-скриншот

Комбинированный скриншот с сайтом оплаты, запиской и зашифрованными файлами. Спасибо Marcelo Rivero (InfoSpyware) за скриншот.

Скриншоты с сайта оплаты

Скриншоты с сайта оплаты мне не удалось сделать через браузер Tor, т.к. сайт не открывается для российских пользователей. Потому спасибо за скриншоты Lawrence Abrams (BleepingComputer).

Технические детали

Для распространения применяется метод обманных загрузок с взломанными, перепакованными (RePack) и заражёнными инсталляторами популярных программ, игр и прочего софта. Когда пользователь загружает и запускает эти программы, то они устанавливают на ПК GandCrab-4.

Также используются взломанные сайты, созданные на платформе WordPress. Даже при беглом просмотре мы обнаружили множество зараженных сайтов с вредоносными страницами (см. ниже "Сетевые подключения и связи"), среди которые есть уже очищенные. Ссылки вели как на сами страницы, так и на то, что на них размещается, в том числе изображения. Активно используется перенаправление на специальные зараженные страницы.

Вероятно, как и раньше, может использовать вредоносные DOC-файлы с макросами для инфицирования при открытии.

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, ботнетов, эксплойтов, веб-инжектов, фальшивых обновлений, торрент-файлов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

➤ В GandCrab добавлена поддержка эксплойта EternalBlue NSA, но он пока не используется.

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1. ➤ На русскоязычных версиях Windows шифрование по-прежнему не производится. Но не только на русскоязычных.

Весь список список языков и стран, из белого списка GandCrab-4:

419 (русский язык, Россия)

422 (украинский язык, Украина)

423 (белорусский язык, Беларусь)

428 (таджикский язык, Таджикистан)

42B (армянский язык, Армения)

42C (азербайджанский язык, латиница, Азербайджан)

437 (грузинский язык, Грузия)

43F (казахский язык, Казахстан)

440 (кыргызский язык, Кыргызстан)

442 (туркменский язык, Туркменистан)

443 (узбекский язык, латиница, Узбекистан)

444 (татарский язык, Россия)

82C (азербайджанский язык, кириллица, Азербайджан)

843 (узбекский язык, кириллица, Узбекистан)

818 (румынский язык, Румыния)

819 (молдавский язык, Молдавия)

➤ Записка о выкупе теперь содержит зашифрованный ключ (закодированный в base64) и базовую информацию о ПК, которая зашифрована с помощью алгоритма RC4 с использованием жёстко закодированного ключа "jopochlen", прежде закодированного с base64.

➤ После завершения шифрования удаляет теневые копии командой:

WMIC.exe shadowcopy delete

➤ Останавливает следующие процессы, которые мешают шифровать файлы. Список из 38 процессов:

agntsvc.exe, dbeng50.exe, dbsnmp.exe, encsvc.exe, excel.exe, firefoxconfig.exe, infopath.exe, isqlplussvc.exe, msaccess.exe, msftesql.exe, mspub.exe, mydesktopqos.exe, mydesktopservice.exe, mysqld.exe, mysqld-nt.exe, mysqld-opt.exe, ocautoupds.exe, ocomm.exe, ocssd.exe, onenote.exe, oracle.exe, outlook.exe, powerpnt.exe, sqbcoreservice.exe, sqlagent.exe, sqlbrowser.exe, sqlservr.exe, sqlwriter.exe, steam.exe, synctime.exe, tbirdconfig.exe, thebat.exe, thebat64.exe, thunderbird.exe, visio.exe, winword.exe, wordpad.exe, xfssvccon.exe

➤ Шифровальщик пропускает следующие директории:

\Windows\

\ProgramData\

\Program Files\

\Boot\

\Tor Browser\

\Local Settings\

➤ Шифровальщик пропускает и не шифрует следующие файлы:

desktop.ini

autorun.inf

ntuser.dat

iconcache.db

bootsect.bak

boot.ini

ntuser.dat.log

thumbs.db

KRAB-DECRYPT.html

KRAB-DECRYPT.txt

CRAB-DECRYPT.txt

ntldr

NTDETECT.COM

Bootfont.bin

➤ GandCrab-4 не ставит обои на Рабочий стол, как было в предыдущей версии.

➤ GandCrab-4 не использует C&C сервер, поэтому теперь он может шифровать файлы пользователей, чьи ПК не подключены к Интернету.

➤ GandCrab-4 шифрует сетевые ресурсы, которые использует пострадавший ПК.

➤ Ресурсы шифровальщика забиты текстами на разных экзотических языках. Всё это кажется бессмысленным набором текста. На самом же деле этот приём уже известен исследователем и его участие в процессе шифрования понятно.

➤ В папке с зашифрованными файлами создается некий зашифрованный файл с расширением .lock, который потом удаляется, но остаётся записка о выкупе.

➤ Распространители GandCrab-4 на этот раз через код отправили фразу-послание Дэниэлу Дж. Бернштейну, профессору компьютерных наук в Университете в Чикаго (штат Иллинойс. США), который изобрел алгоритм Salsa20:

@hashbreaker Daniel J. Bernstein let's dance salsa <3

Список файловых расширений, подвергающихся шифрованию:

Все типы файлов, кроме белого списка расширений.

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы, файлы без расширений и пр.

Белый список расширений:

.ani, .bat, .cab, .cmd, .cpl, .CRAB, .cur, .diagcab, .diagpkg, .dll, .drv, .exe, .gandcrab, .hlp, .icl, .icns, .ico, .ics, .idx, .key, .KRAB, .ldf, .lnk, .lock, .mod, .mpa, .msc, .msp, .msstyles, .msu, .nomedia, .ocx, .prf, .rom, .rtp, .scr, .shs, .spl, .sys, .theme, .themepack, .zerophage_i_like_your_pictures

Файлы, связанные с этим Ransomware:

CRAB-DECRYPT.txt (KRAB-DECRYPT.txt)

Crack_Ghost_Mouse_Auto_Clicker.exe

1.pdf

1.exe

ntsvc64.exe

<random>.exe - случайное название

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

\Downloads\ntsvc64.exe

Записи реестра, связанные с этим Ransomware:

HKCU\SOFTWARE\keys_data\data - место для ключей

HKCU\Software\keys_data\data\public - место хранения открытого RSA-ключа

HKCU\Software\keys_data\data\private - место хранения зашифрованных ключей в виде двоичного блока

См. ниже результаты анализов.

Сетевые подключения и связи:

xxxx://gandcrabmfe6mnef.onion - сайт вымоагтелей

xxxx://gandcrabmfe6mnef.onion/6361f798c4ba3647 - адрес после авторизации

➤Связанные URL:

xxxx://terrapersonas.com/readme.php

xxxx://china029.com/j.php

xxxx://kourimovskepivo.cz/tmp.php

➤ Скомпрометированные сайты:

⏩ Ru-URL:

xxxx://asl-company.ru

xxxx://aurumwedding.ru/

xxxx://koloritplus.ru/

xxxx://perovaphoto.ru

xxxx://pp-panda74.ru

⏩ Другие URL:

www.cakav.hu

www.mimid.cz

xxxx://6chen.cn

xxxx://acbt.fr

xxxx://alem.be

xxxx://apps.identrust.com

xxxx://big-game-fishing-croatia.hr

xxxx://boatshowradio.com

xxxx://dna-cp.com

xxxx://h5s.vn

xxxx://marketisleri.com

xxxx://nesten.dk

xxxx://oceanlinen.com

xxxx://prosaledom.su/

xxxx://tommarmores.com.br

xxxx://wpakademi.com/

xxxx://www.billerimpex.com/

xxxx://www.fabbfoundation.gm

xxxx://www.lagouttedelixir.com

xxxx://www.macartegrise.eu/

xxxx://www.n2plus.co.th

xxxx://www.poketeg.com

xxxx://www.toflyaviacao.com.br

xxxx://www.wash-wear.com

и другие.

См. также ниже результаты анализов.xxxx://kourimovskepivo.cz/tmp.php

➤ Скомпрометированные сайты:

⏩ Ru-URL:

xxxx://asl-company.ru

xxxx://aurumwedding.ru/

xxxx://koloritplus.ru/

xxxx://perovaphoto.ru

xxxx://pp-panda74.ru

⏩ Другие URL:

www.cakav.hu

www.mimid.cz

xxxx://6chen.cn

xxxx://acbt.fr

xxxx://alem.be

xxxx://apps.identrust.com

xxxx://big-game-fishing-croatia.hr

xxxx://boatshowradio.com

xxxx://dna-cp.com

xxxx://h5s.vn

xxxx://marketisleri.com

xxxx://nesten.dk

xxxx://oceanlinen.com

xxxx://prosaledom.su/

xxxx://tommarmores.com.br

xxxx://wpakademi.com/

xxxx://www.billerimpex.com/

xxxx://www.fabbfoundation.gm

xxxx://www.lagouttedelixir.com

xxxx://www.macartegrise.eu/

xxxx://www.n2plus.co.th

xxxx://www.poketeg.com

xxxx://www.toflyaviacao.com.br

xxxx://www.wash-wear.com

и другие.

Результаты анализов:

Ⓗ Hybrid анализ >>

𝚺 VirusTotal анализ >> VT>> VT>>

ᕒ ANY.RUN анализ >> AR>> AR>>

🐞 Intezer анализ >>

Ⓥ VirusBay образец >>

👽 AlienVault анализ >>

🔃 CAPE Sandbox анализ >>

ⴵ VMRay анализ >>

⨇ MalShare анализ >>

⟲ JOE Sandbox анализ >>

Степень распространённости: средняя.

Подробные сведения собираются регулярно.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

GandCrab RaaS Ransomware

GandCrab-2 Ransomware

GandCrab-3 Ransomware

GandCrab-4 Ransomware

GandCrab-5 Ransomware

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 17 июля 2018:

Пост в Твиттере >>

Версия: 4.1.2

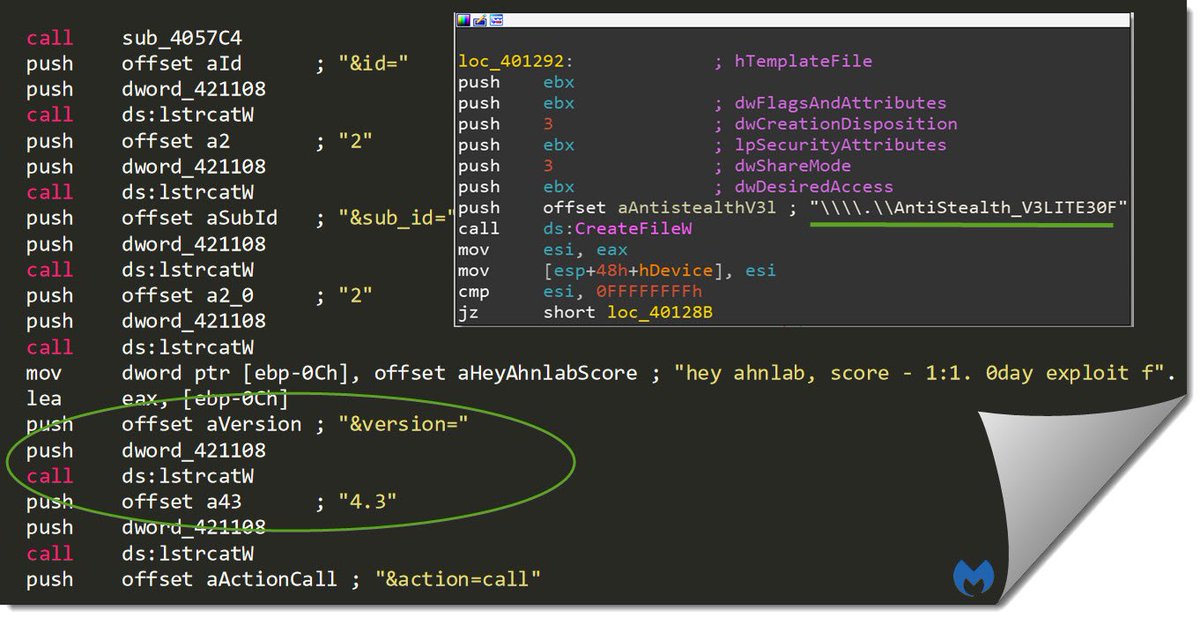

В коде есть запись адресованная исследователям Fortinet и AhnLab

Обновление от 20 июля 2018:

Пост в Твиттере >>

Версия: 4.2

В коде есть запись адресованная исследователям hasherezade и AhnLab.

Обновление о 1 августа 2018:

Пост в Твиттере >>

Версия: 4.2.1

В коде снова есть запись адресованная исследователям из AhnLab.

Обновление о 1 августа 2018:

Пост в Твиттере >>

Версия: 4.3

В коде есть есть запись адресованная исследователям, в которой самоназванные GandCrab-вымогатели пригрозили AhnLab эксплойтом, направленным против из антивирусных решений.

Обновление от 8 августа 1018:

Пост в Твиттере >>

Версия: 4.4

Видеообзор >>

Обновление от 28 августа 2018:

Пост в Твиттере >>

Результаты анализов: VT + HA + VT

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Tweet on Twitter + Tweet + Tweet ID Ransomware (ID as GandCrab4) Write-up, Topic of Support 🎥 Video review >>

- Видеообзор от CyberSecurity GrujaRS

- Видеообзор от sudopaulit

Added later: Write-up on BC (added on July 3, 2018) Write-up by Fortinet (added on July 9, 2018) The Evolution of Gandcrab Ransomware (add. July 9, 2018)

Thanks: (victims in the topics of support) Andrew Ivanov, Alex Svirid, JAMESWT, GrujaRS, sudopaulit, Michael Gillespie, MalwareHunterTeam, Marcelo Rivero (InfoSpyware), Lawrence Abrams (BleepingComputer), Joie Salvio (Fortinet), Tamas Boczan (VMRay)

© Amigo-A (Andrew Ivanov): All blog articles.

Комментариев нет:

Отправить комментарий

ВНИМАНИЕ!

Новые комментарии проверяются. Всё, кроме спама, будет опубликовано. Вам нужен Google аккаунт для комментария.

---

Please note!

New comments are moderated. Anything other than spam will be published. You need a Google account to post a comment.

---

Bitte beachten Sie!

Neue Kommentare werden moderiert. Alle Kommentare, die kein Spam sind, werden veröffentlicht. Sie benötigen ein Google-Konto, um einen Kommentar zu hinterlassen.

---

Veuillez noter!

Les nouveaux commentaires sont modérés. Tous les commentaires, à l'exception des spams, seront publiés. Vous devez disposer d'un compte Google pour publier un commentaire.

---

¡Tenga en cuenta!

Los nuevos comentarios son moderados. Se publicarán todos los comentarios excepto el spam. Para escribir un comentario necesitas una cuenta de Google.