GusCrypter Ransomware

(шифровальщик-вымогатель)

Translation into English

© Генеалогия: InsaneCrypt >> GusCrypter

Родство доказано сервисом IntezerAnalyze >>

К зашифрованным файлам добавляется расширение: .GUSv2

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом. Активность этого крипто-вымогателя пришлась на конец октября 2018 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

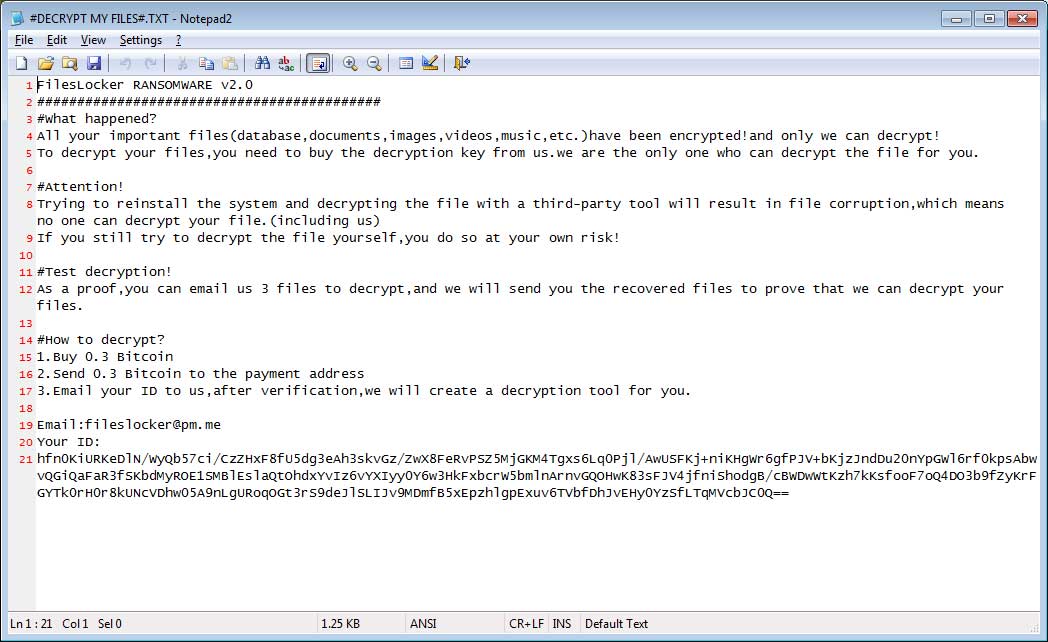

Записка с требованием выкупа называется: DECRYPT.html

Содержание записки о выкупе:

ALL YOUR FILES LOCKED!

YOUR PID: 567890123

YOUR PERSONAL EMAIL: 5BTC@PROTONMAIL.COM

WHAT NOW?

Email us

Write your ID at title of mail and country at body of mail and wait answer.

You have to pay some bitcoins to unlock your files!

DON'T TRY DECRYPT YOUR FILES!

If you try to unlock your files, you may lose access to them!

REMEMBER!

No one can guarantee you a 100% unlock except us!

How to buy bitcoin

-> Link to https://bitcoin.org/en/buy

Перевод записки на русский язык:

ВСЕ ВАШИ ФАЙЛЫ БЛОКИРОВАНЫ!

ВАШ PID: ***

ВАША ПЕРСОНАЛЬНЫЙ EMAIL: 5BTC@PROTONMAIL.COM

ЧТО ТЕПЕРЬ?

Свяжитесь с нами по email

Напишите свой ID в теме письма и страну и ждите ответа.

Вам нужно заплатить несколько биткоинов, чтобы разблокировать ваши файлы!

НЕ ПЫТАЙТЕСЬ РАСШИФРОВАТЬ ВАШИ ФАЙЛЫ!

Если вы попытаетесь разблокировать свои файлы, вы можете потерять к ним доступ!

ПОМНИТЕ!

Никто не гарантирует вам 100%-ный разблок, кроме нас!

Как купить биткойн

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1. Список файловых расширений, подвергающихся шифрованию:

.1cd, .3gp, .aac, .accdb, .amr, .asp, .aspx, .avi,

.back, .bak, .bin, .bmp, .bpl, .cab, .cpp, .crt, .css, .csv, .dat, .der, .dll, .doc,

.docx, .dpl, .epx, .erf, .exe, .fdb, .flac, .flv, .gdb, .gif, .glf, .hbk, .htm,

.html, .ico, .jar, .java, .jpeg, .jpg, .json, .key, .ldf, .less, .lnk, .log, .lrf,

.m4a, .m4r, .mdb, .mde, .mdf, .mkv, .mmf, .mov, .mp2, .mp3, .mp4, .mpg, .mrimg,

.msi, .myd, .myi, .newdb, .ods, .odt, .ogg, .old, .pbix, .pcx, .pdf, .pem, .php,

.png, .png, .ppt, .pptx, .pst, .r11, .rar, .rmvb, .rtf, .sass, .sch, .shtml, .sql,

.sqlite, .srf, .swf, .swift, .tga, .tib, .tif, .tiff, .txt, .vhd, .vhdx, .vob, .vsc,

.vsl, .vsv, .vue, .wav, .wma, .wmv, .xls, .xlsx, .xml, .zip (110

расширений).

Файлы, связанные с этим Ransomware:

DECRYPT.html

GusCrypter.exe

locker.pdb - название проекта

<random>.exe - случайное название

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

C:\Users\TheJustGus\source\repos\GUScryptolocker - update\Release\locker.pdb

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: 5BTC@PROTONMAIL.COM

Ссылка на https://bitcoin.org/en/buy

См. ниже в обновлениях другие адреса и контакты.

См. ниже результаты анализов.

Результаты анализов:

Ⓗ Hybrid анализ >>

𝚺 VirusTotal анализ >>

🐞 Intezer анализ >>

Ⓥ VirusBay образец >>

ⴵ VMRay анализ >>

ᕒ ANY.RUN анализ >>

👽 AlienVault анализ >>

🔃 CAPE Sandbox анализ >>

⨇ MalShare анализ >>

⟲ JOE Sandbox анализ >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

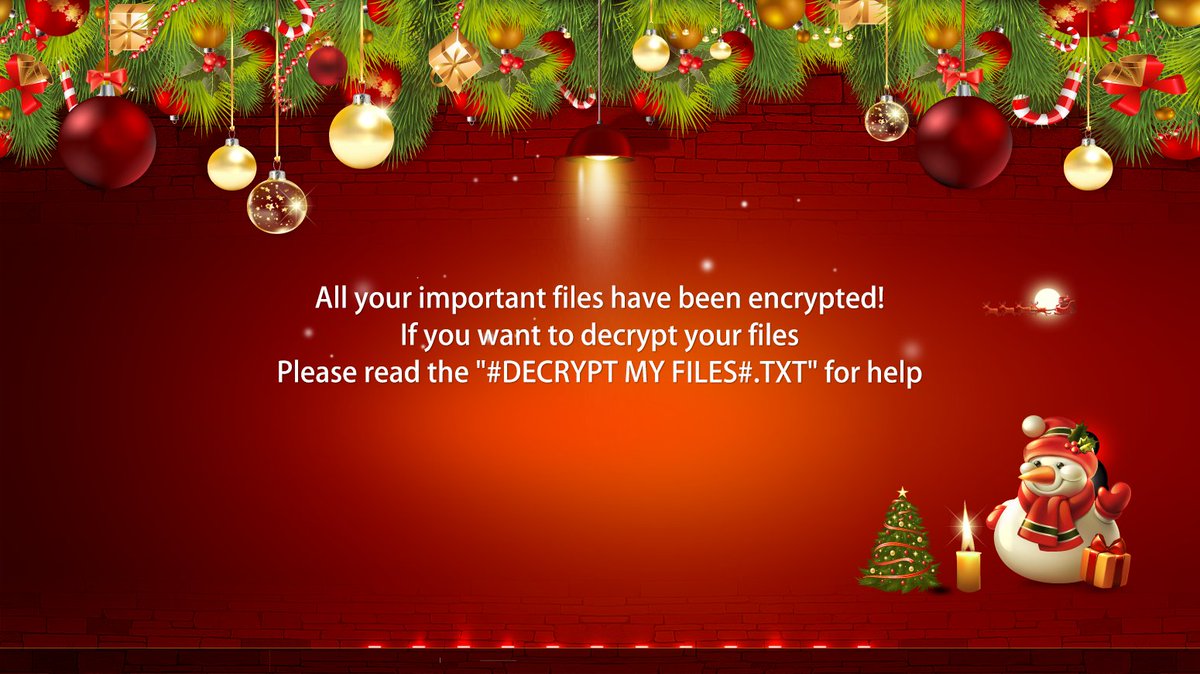

Обновление от 29 ноября 2018:

Пост в Твиттере >>

Расширение: .bip

Записка: DECRYPT.html

Email: DECRYPTHELPFILES@PROTONMAIL.COM

Результаты анализов: VT

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Tweet on Twitter + myTweet ID Ransomware (ID as GusCrypter) Write-up, Topic of Support *

Thanks: S!Ri, Michael Gillespie Andrew Ivanov * *

© Amigo-A (Andrew Ivanov): All blog articles.