FilesL0cker Ransomware

FilesLocker v2.0 Ransomware

(шифровальщик-вымогатель)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей с помощью AES/RSA, а затем требует выкуп в 0.18 BTC, чтобы вернуть файлы. Оригинальное название: FilesL0cker RAN$OMWARE. На файле написано: Windows Update.exe

© Генеалогия: выясняется, явное родство с кем-то не доказано.

К зашифрованным файлам добавляется расширение: .locked

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом. Активность этого крипто-вымогателя пришлась на вторую половину октября 2018 г. Ориентирован на китайскоязычных и англоязычных пользователей, что не мешает распространять его по всему миру.

Записки с требованием выкупа называются:

#DECRYPT MY FILES#.txt

#解密我的文件#.txt

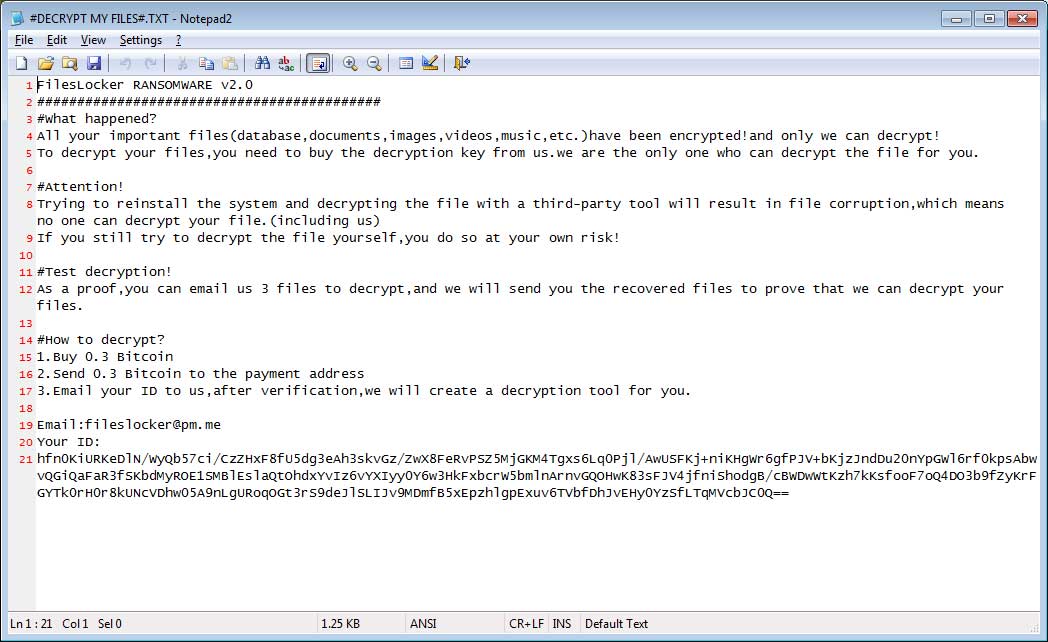

Содержание записки #DECRYPT MY FILES#.txt:

FilesL0cker RAN$OMWARE

###########################################

All your important files(database,documents,images,videos,music,etc.)have been encrypted!and only we can decrypt!

To decrypt your files,follow these steps:

1.Buy 0.18 Bitcoin

2.Send 0.18 Bitcoin to the payment address

3.Email your ID to us,after verification,we will create a decryption tool for you.

Email:bakfiles@protonmail.com

Payment:3EZGS8P439PbBeiWjsGYjSSaRHn9CXKDRQ

Your ID:_

F5gVQOzbJYHmlL5OIvCitfMr2fGxaC4Ez1uk8/HdmGjrkkgd4mcM/NHJgOJxkpzyazTg==***

Перевод записки на русский язык:

FilesL0cker RAN$OMWARE

###########################################

Все ваши важные файлы (база данных, документы, изображения, видео, музыка и т. д.) зашифрованы! и только мы можем расшифровать!

Чтобы расшифровать ваши файлы, сделайте следующие действия:

1. Купите 0.18 биткоин

2. Отправьте 0,18 биткоин на адрес платежа

3. Пошлите в email свой ID нам, после проверки, мы сделаем для вас дешифратор.

Email: bakfiles@protonmail.com

Оплата: 3EZGS8P439PbBeiWjsGYjSSaRHn9CXKDRQ

Твой ID:_

F5gVQOzbJYHmlL5OIvCitfMr2fGxaC4Ez1uk8/HdmGjrkkgd4mcM/NHJgOJxkpzyazTg==***

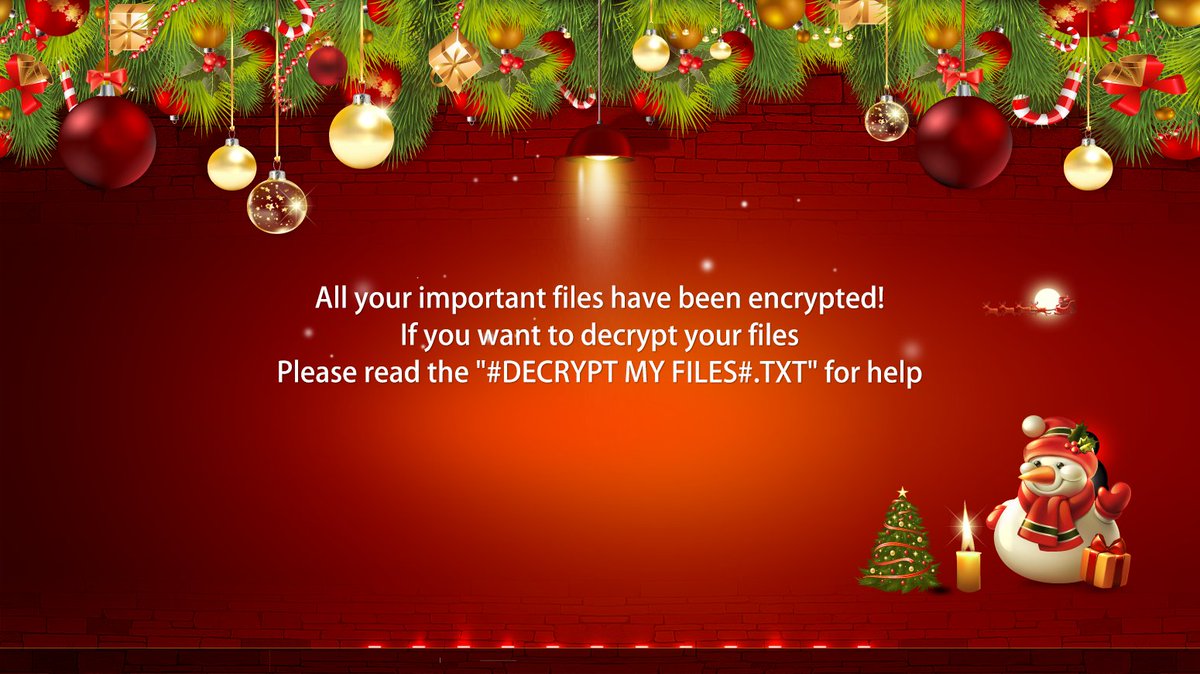

Запиской с требованием выкупа выступает экран блокировки на китайском и английском языках (с переключателем):

Как можно видеть на комбинированном скриншоте, еще онлайн загружается изображением с текстом.

Через день изображение оказалось недоступным.

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1. ➤ UAC не обходит, требуется разрешение на запуск.

➤ Удаляет теневые копи файлов с помощью команды:

vssadmin.exe delete shadows /all /quiet

Используется несколько копий вредоноса, что можно увидеть на следующем скриншоте.

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

#DECRYPT MY FILES#.txt

#解密我的文件#.txt

Windows Update.exe

5b88484028ab1.pnq

<random>.exe - случайное название

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

xxxxs://i.loli.net/2018/08/31/5b88484028ab1.pnq

Email: bakfiles@protonmail.com

BTC: 3EZGS8P439PbBeiWjsGYjSSaRHn9CXKDRQ

См. ниже в обновлениях другие адреса и контакты.

См. ниже результаты анализов.

Результаты анализов:

Ⓗ Hybrid анализ >>

𝚺 VirusTotal анализ >>

🐞 Intezer анализ >>

Ⓥ VirusBay образец >>

ⴵ VMRay анализ >>

ᕒ ANY.RUN анализ >>

👽 AlienVault анализ >>

🔃 CAPE Sandbox анализ >>

⨇ MalShare анализ >>

⟲ JOE Sandbox анализ >>

Степень распространённости: средняя.

Подробные сведения собираются регулярно.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

FilesL0cker Ransomware - октябрь 2018

FilesLocker v2.0 Ransomware - декабрь 2018

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 3 декабря 2018:

Пост в Твиттере >>

Версия: 1 или 2.

Расширение: .[fileslocker@pm.me]

Записки: #DECRYPT MY FILES#.txt, #解密我的文件#.txt

Email: fileslocker@pm.me

Файл EXE: Installer.exe

Результаты анализов: VT

Обновление от 31 декабря 2018:

Пост в Твитере >>

Версия: FilesLocker 2.0.0.0 "Christmas"

Дата выхода версии: 22 декабря 2018.

Записки: #DECRYPT MY FILES#.txt, #解密我的文件#.txt

#РАСШИФРОВЫВАТЬ МОИ ФАЙЛЫ#.TXT

Файл: FilesLocker.exe

Результаты анализов: VT

Разработчик выпустил новогоднюю версию и опубликовал мастер-ключ для дешифрования.

Благодаря этому факту, Майкл Джиллеспи выпустил бесплатный дешифровщик.

Обновление от 3 января 2019:

Пост в Твиттере >>

Используется новый RSA-ключ.

Видимо, это не дешифруется бесплатным дешифровщиком.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Внимание! Для зашифрованных файлов есть декриптер Скачать FilesLockerDecrypter для дешифровки >> Прочтите подробную инструкцию перед запуском.

Read to links: Tweet on Twitter + myTweet ID Ransomware (ID as FilesLocker) Write-up, Topic of Support *

Thanks: MalwareHunterTeam, Michael Gillespie, Lawrence Abrams Andrew Ivanov * *

© Amigo-A (Andrew Ivanov): All blog articles.

Комментариев нет:

Отправить комментарий

ВНИМАНИЕ!

Новые комментарии проверяются. Всё, кроме спама, будет опубликовано. Вам нужен Google аккаунт для комментария.

---

Please note!

New comments are moderated. Anything other than spam will be published. You need a Google account to post a comment.

---

Bitte beachten Sie!

Neue Kommentare werden moderiert. Alle Kommentare, die kein Spam sind, werden veröffentlicht. Sie benötigen ein Google-Konto, um einen Kommentar zu hinterlassen.

---

Veuillez noter!

Les nouveaux commentaires sont modérés. Tous les commentaires, à l'exception des spams, seront publiés. Vous devez disposer d'un compte Google pour publier un commentaire.

---

¡Tenga en cuenta!

Los nuevos comentarios son moderados. Se publicarán todos los comentarios excepto el spam. Para escribir un comentario necesitas una cuenta de Google.