LokiLocker Ransomware

Loki Locker Ransomware

Variants: BlackBit, Shuriken

(шифровальщик-вымогатель, RaaS, деструктор) (первоисточник)

Translation into English

✋ Некоторые пострадавшие сообщают, что их обманывают — после отправки денег НИЧЕГО НЕ ПРИСЫЛАЮТ или требуют ЕЩЁ ДЕНЬГИ за декодер (дешифратор)!

---

После этого я получил через форму обратной связи сообщение от админа LokiLocker. Цитирую:Здравствуйте, а почему вы написали, что мы не отдаем декодер пострадавшему?

Какой идентификатор не получил декодер и каково шифрование электронной почты?

Loki Locker admin - lokiguide@yahooweb.co

Какой идентификатор не получил декодер и каково шифрование электронной почты?

Loki Locker admin - lokiguide@yahooweb.co

---

Что же, даём еще один шанс "локилокерам" реабилитироваться и бесплатно выдать декодер ВСЕМ, кто заплатил выкуп. Иначе никто не будет платить и ваши телодвижения будут просто бесполезны.

Если вы заплатили выкуп и не получили декодер для расшифровки файлов, пишите этому админу. Увы, я не могу сообщить всем, кто писал мне, лично.

Если требуют еще оплаты, сообщите в комментариях после статьи.

---

Обнаружения:

DrWeb -> Trojan.Packed2.43724, Trojan.Encoder.34377, Trojan.Encoder.34414

Обнаружения:

DrWeb -> Trojan.Packed2.43724, Trojan.Encoder.34377, Trojan.Encoder.34414

ALYac -> Trojan.Ransom.Filecoder, Trojan.Ransom.LockBit

Avira (no cloud) -> TR/Ransom.umvef, TR/Ransom.paoeg

BitDefender -> Gen:Variant.Zusy.401459, Trojan.GenericKD.37507811

ESET-NOD32 -> A Variant Of MSIL/Filecoder.AKJ, A Variant Of MSIL/Filecoder.LokiLocker.C

Kaspersky -> Trojan.Win32.DelShad.gse, Trojan-Ransom.MSIL.Loki.a

Malwarebytes -> Trojan.Crypt.Generic

Microsoft -> Trojan:Win32/ClipBanker.MR!MTB

Rising -> Trojan.Generic@ML.100 (RDMK:***

Symantec -> Downloader, ML.Attribute.HighConfidence

Tencent -> Win32.Trojan.Delshad.Lmbj, Win32.Trojan.Raas.Auto

TrendMicro -> TROJ_GEN.R002C0DIG21, TROJ_GEN.R002C0DHI21

---

© Генеалогия: ✂ LockBit ? >> LokiLocker > BlackBit

Ранняя активность этого крипто-вымогателя была в середине и конце августа 2021 г. и продолжилась в 2022 году. Ориентирован на англоязычных пользователей, может распространяться по всему миру.

Avira (no cloud) -> TR/Ransom.umvef, TR/Ransom.paoeg

BitDefender -> Gen:Variant.Zusy.401459, Trojan.GenericKD.37507811

ESET-NOD32 -> A Variant Of MSIL/Filecoder.AKJ, A Variant Of MSIL/Filecoder.LokiLocker.C

Kaspersky -> Trojan.Win32.DelShad.gse, Trojan-Ransom.MSIL.Loki.a

Malwarebytes -> Trojan.Crypt.Generic

Microsoft -> Trojan:Win32/ClipBanker.MR!MTB

Rising -> Trojan.Generic@ML.100 (RDMK:***

Symantec -> Downloader, ML.Attribute.HighConfidence

Tencent -> Win32.Trojan.Delshad.Lmbj, Win32.Trojan.Raas.Auto

TrendMicro -> TROJ_GEN.R002C0DIG21, TROJ_GEN.R002C0DHI21

---

© Генеалогия: ✂ LockBit ? >> LokiLocker > BlackBit

Сайт "ID Ransomware" это идентифицирует как Loki Locker.

Информация для идентификации

Ранняя активность этого крипто-вымогателя была в середине и конце августа 2021 г. и продолжилась в 2022 году. Ориентирован на англоязычных пользователей, может распространяться по всему миру.

К зашифрованным файлам добавляется расширение: .Loki

Фактически используется шаблон: [<email>][<ID>]original_file.Loki

Примеры зашифрованных файлов:

Фактически используется шаблон: [<email>][<ID>]original_file.Loki

Примеры зашифрованных файлов:

Системный диск получает название "Locked by Loki":

Restore-My-Files.txt

info.hta

All your important files are encrypted!

There is only one way to get your files back:

1. Contact with us

2. Send us 1 any encrypted your file and your personal id

3. We will decrypt 1 file for test(maximum file size - 2MG), it is guarantee what we can decrypt your files

4. Pay

5. We send for you decryptor software

We accept Bitcoin

Attention!

Do not rename encrypted files.

Do not try to decrypt using third party software, it may cause permanent data loss.

Decryption of your files with the help if third parties may cause increase price(they add their fee to our)

Contact information: DecNow@TutaMail.Com

Be sure to duplicate your message on the e-mail: DecNow@ProtonMail.Com

Your personal id:

C9265***

Перевод на русский язык:

Все ваши важные файлы зашифрованы!

Есть только один способ вернуть ваши файлы:

1. Свяжитесь с нами

2. Отправьте нам 1 любой зашифрованный файл и свой личный id.

3. Мы расшифруем 1 файл для теста (максимальный размер файла - 2MG), это гарантия того, что мы сможем расшифровать ваши файлы.

4. Платите

5. Мы отправляем вам программу для дешифрования.

Мы принимаем биткойн

Внимание!

Не переименовывайте зашифрованные файлы.

Не пытайтесь расшифровать с помощью сторонних программ, это может привести к безвозвратной потере данных.

Расшифровка ваших файлов с помощью третьих лиц может вызвать повышение цены (они добавляют свою комиссию к нашей)

Контактная информация: DecNow@TutaMail.Com

Обязательно продублируйте свое сообщение на email: DecNow@ProtonMail.Com

Ваш личный id:

C9265***

Loki locker

All your important files have been encrypted

If you want to restore them, write us to the e-mail DecNow@TutaMail.Com

Write this ID in the title of your message C9265***

In case of no answer in 24 hours write us to this e-mail: DecNow@ProtonMail.Com

Free decryption as guarantee

Before paying you can send us 1 file for free decryption. The total size of files must be less than 2Mb (non archived), and files should not contain valuable information. (databases,backups, large excel sheets, etc.)

How to obtain Bitcoins

The easiest way to buy bitcoins is LocalBitcoins site. You have to register, click 'Buy bitcoins', and select the seller by payment method and price.

https://localbitcoins.com/buy_bitcoins

Also you can find other places to buy Bitcoins and beginners guide here:

http://www.coindesk.com/information/how-can-i-buy-bitcoins/

Attention!

Do not rename encrypted files.

Do not try to decrypt your data using third party software, it may cause permanent data loss.

Decryption of your files with the help of third parties may cause increased price (they add their fee to our) or you can become a victim of a scam.

Перевод на русский язык:

Другим информатором жертвы является изображение, заменяющее обои Рабочего стола:

Все ваши важные файлы зашифрованы

Если вы хотите их вернуть, напишите нам на почту DecNow@TutaMail.Com

Напишите этот ID в заголовке сообщения C9265***

В случае отсутствия ответа в течение 24 часов напишите нам на этот адрес email: DecNow@ProtonMail.Com

Бесплатная расшифровка как гарантия

Перед оплатой вы можете отправить нам 1 файл для бесплатной расшифровки. Общий размер файлов не должен превышать 2 МБ (без архива), и файлы не должны содержать ценной информации. (базы данных, резервные копии, большие таблицы Excel и т.д.)

Как получить биткойны

Самый простой способ купить биткойны - это сайт LocalBitcoins. Вам надо зарегистрироваться, нажать «Купить биткойны» и выбрать продавца по способу оплаты и цене.

https://localbitcoins.com/buy_bitcoins

Также вы можете найти другие места для покупки биткойнов и руководство для начинающих здесь:

http://www.coindesk.com/information/how-can-i-buy-bitcoins/

Внимание!

Не переименовывайте зашифрованные файлы.

Не пытайтесь расшифровать ваши данные с помощью сторонних программ, это может привести к безвозвратной потере данных.

Расшифровка ваших файлов с помощью третьих лиц может привести к удорожанию (они прибавляют свой гонорар к нашему) или вы можете стать жертвой мошенничества.

Другим информатором жертвы является изображение, заменяющее обои Рабочего стола:

Содержание текста на изображении:

Loki locker

All your files have been encrypted due to a security problem with your computer

If you want to restore them, write us to the e-mail:

DecNow@TutaMail.Com

Write this ID in the title of your message: 7E09E942

In case of no answer in 24 hours write us to this e-mail:

DecNow@ProtonMail.Com

Комбинированные экраны с текстом и файлами на разных ПК и VM:

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Могут быть различия с первым вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Могут быть различия с первым вариантом.

Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ LokiLocker работает как схема Ransomware-as-a-Service с ограниченным доступом, т.к. продается лишь небольшому количеству проверенных аффилированных лиц. Каждый партнер идентифицируется выбранным именем пользователя и получает уникальный ID чата. В в образцах LokiLocker исследователями было замечено около 30 "VIP-партнеров".

➤ При запуске проверяет язык системы и если используется персидский язык (Persian), завершает работу.

➤ Имеет функционал по уничтожению данных в системе жертвы, если выкуп не был выплачен в срок. Нет подтвержденных данных об использовании.

➤ Удаляет теневые копии файлов, отключает функции восстановления и исправления Windows на этапе загрузки, отключает брандмауер командами:

"cmd.exe" /C bcdedit /set {default} bootstatuspolicy ignoreallfailures

"cmd.exe" /C vssadmin delete shadows /all /quiet

vssadmin delete shadows /all /quiet

"cmd.exe" /C wmic shadowcopy delete

wmic shadowcopy delete

"cmd.exe" /C netsh firewall set opmode mode=disable

netsh firewall set opmode mode=disable

"cmd.exe" /C bcdedit /set {default} recoveryenabled no

"cmd.exe" /C netsh advfirewall set currentprofile state off

netsh advfirewall set currentprofile state off

"cmd.exe" /C wbadmin delete catalog -quiet

➤ Вырубает множество процессов и сервисов, которые могут помешать шифрованию файлов, отключает Защитник Windows, очищает Корзину и выполняет другие деструктивные действия.

➤ Отображает поддельный экран Центра обновления Windows со своим названием и текстом.

➤ Изменяет OEM-информацию о производителе оборудования в реестре SOFTWARE\Microsoft\Windows\CurrentVersion\OEMInformation на свое название с фразой "Encrypted by Loki locker".

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

info.hta, info.Loki - название файла с требованием выкупа в разных вариантах;

Restore-My-Files.txt - название файла с требованием выкупа;svchost.exe - название вредоносного файла;

loki.txt - файл конфигурации;

Cpriv.Loki - специальный файл, который нельзя удалять.

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

%ProgramData%\config.Loki

C:\ProgramData\Microsoft\Windows\Start Menu\Programs\Startup\winlogon.exe

Записи реестра, связанные с этим Ransomware:

HKEY_CURRENT_USER\Software\Loki

Записи реестра, связанные с этим Ransomware:

HKEY_CURRENT_USER\Software\Loki

HKEY_CURRENT_USER\Software\Loki\public

В следующие разделы ресстра

HKCU: Software\Microsoft\CurrentVersion\Run

HKLM: Software\Microsoft\CurrentVersion\Run

добавляется ключ "Michael Gillespie" = %ProgramData%\winlogon.exe

См. ниже результаты анализов.

Сетевые подключения и связи:

URL: hxxx://loki-locker.one/index.php

Email: DecNow@TutaMail.Com, DecNow@ProtonMail.Com

BTC: -

BTC: -

См. ниже в обновлениях другие адреса и контакты.

Результаты анализов:

Результаты анализов:

MD5: 35ebfdabce6eac99d7849916182486d1

SHA-1: ea77ddfb8947e5145928937170e8eb29973d05fd

SHA-256: 84d9ef8cb92d57b178cce655f3f7808c6f5cf42f15c468f741b253f37ffc39fc

Vhash: 025046656d157az547z109tz

Imphash: bf5a4aa99e5b160f8521cadd6bfe73b8

IOC: VT, HA, IA, TG, AR, VMR, JSB

MD5: 16b059b6a59936f7d29f8b381b99561a

SHA-1: 6adfa6883640d08e79ce607a6ac7ffdc9e873426

SHA-256: 78109d31e4ed76b692ef057661d47370622537cf54dacb95bfe363d43f6ef1ae

Vhash: 025046656d157az547z109tz

Imphash: bf5a4aa99e5b160f8521cadd6bfe73b8

Степень распространённости: средняя.

Информация дополняется. Присылайте образцы.

=== ДОПОЛНЕНИЕ №1 === ADDITION #1 ===

Список известных email-адресов по алфавиту (данные от BlackBerry):

adairfile@mailfence.com

adairfile@tutanota.com

admindec@rape.lol

anoniran@protonmail.com

badlamadec@msgsafe.io

BlackSpyro@mailfence.com - связан с Spyro Ransomware

BlackSpyro@tutanota.com - связан с Spyro Ransomware

d4rkw4ve@tutanota.com

dark.killer@mailfence.com

dark4wave@yandex.com

darkkiller@cock.li

DecNow@MsgSafe.io

DecNow@TutaMail.Com

Decoder@firemail.cc

Decryptfiles@goat.si

decryptyourfiles@firemail.cc

decsup@tuta.io

falcon9@cyberfear.com

filemanager@cock.li

Filemanager@mailfence.com

Helpingdecode@tutanota.com

jesushelp01@techmail.info

jesushelp02@mailfence.com

kingbo@tutanota.com

kingboo@mailfence.com

kingvps@mailfence.com

kingvps1@mailfence.com

lockirswsuppurt@mailfence.com

lockteam@cock.li

lockteam@keemail.me

loki.black@mailfence.com

loki.black@msgsafe.io

loki.help@bingzone.net

loki.help@mailfence.com

loki.support01@techmail.info

loki.support02@mailfence.com

loki01@keemail.me

loki02@mailfence.com

lordpdx@tutanota.com

Miiracle11@yandex.com

Miracle11@keemail.me

mrcrypt@msgsafe.io

mrcrypt2@mailfence.com

mrrobot13@cock.li

PayForDecrypting@gmail.com

PayForDecrypting@outlook.com

pf2536@protonmail.com

pf2536@tutanota.com

puffcrypt@gmail.com

rain.man13@mailfence.com

rain_man13@keemail.me

Rdpmanager@airmail.cc

RoxLock@keemail.me

RoxLock@mailfence.com

Sapphire01@keemail.me

Sapphire02@mailfence.com

Shadow0@mailfence.com

Shadow11@mailfence.com

Skydancerf5@cock.li

skydancerf5@tutanota.com

tran9ino00@protonmail.com

Unlockpls.dr01@protonmail.com

Unlockpls.dr01@yahoo.com

wannayourdata@gmail.com

xmagic22@tutanota.com

xmaster22@tutanota.com

Известные варианты расширений (данные от BlackBerry):

.Loki

.Adair

.Boresh

.Rainman

.Spyro - связанный со Spyro Ransomware, который появился в июне 2021, т.е. на 2 месяца раньше, чем LokiLocker

=== ДОПОЛНЕНИЕ №2 === ADDITION #2 ===

Известные связанные образцы (SHA256):

0684437b17ae4c28129fbb2cfe75b83cc8424ba119b9ca716ad001a284d62ead

15d7342be36d20ce615647fac9c2277f46b6d19aa54f3cf3d99e49d6ce0486d0

1a4a3bfb72f3a80e4b499ecebe99f53a2b7785eace7f612b3e219409d1e1ffc7

1e6ecdb54224eea50476be03d5a48083deae15301f26ba3519e0c0a5eb77b1f4

268c2924d45c0c7be9b67b85f03ddf5df97f2bc8963faefe1bec244e0cb95225

2a7f01d924a4fc38c9fad586634eccbc28de07d97531c4a02eb6085359093a45

36b5fe49cd81393f8c60c70c941a1e6aaf181775b0614f1c4a142f38c7af1a81

37702b94f9fc14a406312a2a392ad9553cf05c4b6870d94b5cf4781c02c29414

42088f0e3e9c70b7d1d238f7e3b03a3ca177748ba2568adba9104bbed2827734

4215b5ce91deb97011cba2dd94d5bac1a745d6d55f6938b86e209eaaf8e655df

4e6471c4574152d0eb2d2c608e540e505f3db41b50997d1f06c47e587a355d80

52c045b57e24585467be13454c5db551987fd23bfa931a7f6ab41e6f11b8a7ec

55da12a82c8e0b9fda5dbba6612627c0ee5d13d55e3bcc1df2ca9785c97caf64

5ccee068daf8a672d0e63e334e00985aa7fe56aa26b6c036d562728fdf968237

6205056cd92c75579f56bd0ce7159fae9f360d4c183beb10743330952bf22056

630e24cc1c4c95321965ad967e77e1888c48c4b1f653d800c7df08e879814787

6d1ecc48069eae14a831af05d29d2d25c0fa9f7c62f1f51c44d0d70fb014a590

75a5d27c77cf8515cff84d789f0e8f849b37e15b9b5f1c0801bab414061048a6

78a530f35d1cc89fc757b7661cbd57b2e9e46aeed53e2e66247db66c214a2ba0

7c890018d49fe085cd8b78efd1f921cc01936c190284a50e3c2a0b36917c9e10

7f23ea1e5ab087ba2c4e0ea251d680ef5190d49181efcc222702075b276d5990

84d9ef8cb92d57b178cce655f3f7808c6f5cf42f15c468f741b253f37ffc39fc

8630df622ee773c3d9c934fe9d925c019b43232e8f2810ee651dcf5f3ec79893

88acae18f2cf7de7bb76784d45d9612561c8890872ea3629f0608577928745a5

8cb1e9c99ad716a2541697a6d4ada32433b56e11dfe6aa1cb7c4fbc72b4bad2e

8de5b9332556da8f401c5cbf3cea1dbc1e1ba277c0efa85dce8cd36310c2936c

8f78555f0f62b4f280a77109dbaa4aeb5c347d1ea38b521f98c57a7acea8087e

8f8cf6b8cd0c789d3f67f6291bb7c0c5416e27320631c852152a63513185941e

9ab1694c978f11521c6bca73d40256e4b433f3279792db8ae1fecc5e0ad174c9

a1e30ea263ba21d656717f7f7824ecb2dc90896f55eae134afaf7691209979fd

ac1b326f23e17726a2b90ce8a9d29c6e44a2cb37b431e2b94734bdd17618ae26

adacbc5402326f87c76cc7737ad924ce5bd7394400ef86a48fa754af9d22da66

b01a96892f3efdaa6682078339b23d8954d571c27ee15a4ce9ef8ad6c415f06d

b8996e435ba229837d13f9837f6c0451f50a5767b0d1f1bb715670c802a1d564

bb382bbc0756832748b33f0d7f7ec218d570afa031937259e69237df4945d074

c1e8c720da2297aa4432364441b341ec85e6f7f571cf6348ffdc51f4ae96418a

c3fe7ee5451108c16d7730d0bf589f70b841f3846908c1761d827a70f3462ef0

c80513aaff11a2a2914d3a674737f63fbc04c6d5de7fda6f8b6e07df580664cf

c8e8599e8d86ff7daf02ea9c01d31f4cdcf829314c76b84d1b1b8a982d1299c5

ca478cb334360bef31d394438cba1449dfe0b8d751cc8eb679f09e12e5068d1a

cb17673f3cde6e542db3ff5facee2a01fdec462be275e9274c512038470009d1

da0a82d322502cd6d156649dee1e0a45348df0dce272b6ae2dd81af25f774c62

df24b04f6ff0ac50fbf1c01ee02f809c1c3f9fbe9d14eefc3306b1b586bf943e

e28b0a93649010788bbeda883a08254fefe3710700fc2c5a8dea94ec39402ec3

e9e80fd3fe71d133609f5bc75081b13123e4f9a5ed1920050727955185f3ce52

ebc955f12b0a2b588efca6de0af144dd00e33ead80185a887bf7c97329b28ec6

f2da3d1410c5058720a4307acf5fec7fc2b54285be9dd89eae108cce368dcde7

fe40e5c6244c7e0a256689b6ea0881998fef897cece79a2add3ba8f7a23f4f2b

fe930861d5eec95a3ea1239e7a8f4182a2cf5b094ac3a48c4cb2f0ef39facd05

fffcf4be17e732aa3a5387e747290236d0f75ff3a24cb43eca793668d7772ddd

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

LokiLocker - август 2021-2022

BlackBit - сентябрь 2022

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Вариант от 18 октября 2021:

Расширение: .Loki

➤ Обнаружения:

DrWeb -> Trojan.Encoder.35113

ESET-NOD32 -> A Variant Of MSIL/Filecoder.LokiLocker.C

Malwarebytes -> Generic.Malware.AI.DDS

Microsoft -> Ransom:MSIL/LokiLocker.MK!MTB

TrendMicro -> Ransom.MSIL.LOKILOCKER.SMYXCBR

IOS: VT

© Amigo-A (Andrew Ivanov): All blog articles. Contact.

Вариант от 25 октября 2021:

Расширение: .Loki

Email: decoder@firemail.cc, helpingdecode@tutanota.com

Вариант от 8 ноября 2021:

Расширение: .Loki

Email: Miracle11@keemail.me, Miiracle11@yandex.com

Вариант от 11 ноября 2021:

Расширение: .Loki

Email: wannayourdata@gmail.com

➤ Текст от вымогателей:

To decrypt them send e-mail to this address: wannayourdata@gmail.com

In case of no answer in 24h, send e-mail to this address: wannayourdata@gmail.com

All your files will be lost on 18 November 2021 . 2:50:10.

Your SYSTEM ID : 82F54321

!!!Deleting "Cpriv.Loki" causes permanent data loss

Вариант от 25 декабря 2021:

Расширение: .Loki

Email: Unlockpls.dr01@protonmail.com, Unlockpls.dr01@yahoo.com

Результаты анализов: VT

➤ Обнаружения:

DrWeb -> Trojan.Encoder.34810

ESET-NOD32 -> A Variant Of MSIL/Filecoder.LokiLocker.C

Malwarebytes -> Generic.Malware.AI.DDS

Microsoft -> Ransom:MSIL/LokiLocker.MK!MTB

TrendMicro -> Ransom_LokiLocker.R002C0DLP21, Ransom.MSIL.LOKILOCKER.SMYXCBR

=== 2022 ===

Вариант от 3 января 2022:

Сайт: hxxx://loki-locker.one/index.php

Записки: Restore-My-Files.txt, info.hta

Email: d4rkw4ve@tutanota.com, dark4wave@yandex.com

Файл: svchost.exe

➤ Обнаружения:

DrWeb -> Trojan.Encoder.35119

ESET-NOD32 -> A Variant Of MSIL/Filecoder.LokiLocker.C

Malwarebytes -> Generic.Malware.AI.DDS

Microsoft -> Ransom:MSIL/LokiLocker.MK!MTB

TrendMicro -> Ransom.MSIL.LOKILOCKER.THCAHBB

Вариант от 28 апреля 2022:

Пример зашифрованного файла: [bloc.boy@yandex.com][XXXXXXXX]payment_order.pdf.Loki

Email: bloc.boy@yandex.com, prodecryptor@yandex.com

Записки: info.hta, Restore-My-Files.txt

Специальные файлы: info.Loki, Cpriv.Loki

Файлы: 15d4i1oo.exe, 3ftr2sqm.exe, coa3nehu.exe

Вариант от 2 мая 2022:

Расширение: .Loki

Пример зашифрованного файла: [WinLock@keemail.me][XXXXXXXX]document.pdf.Loki

Записка: Restore-My-Files.txt

Email: WinLock@keemail.me, WinLock@cock.li

Вариант от 24 мая 2022 или раньше:

Расширение: .Loki

Пример зашифрованного файла: [Rdpmanager@airmail.cc][XXXXXXXX]document.pdf.Loki

Записка: Restore-My-Files.txt

Email: Rdpmanager@airmail.cc, decryptyourfiles@firemail.cc

Специальные файлы: Cpriv, Cpriv2

Вариант от 15 сентября 2022:

Расширение: .Loki

Пример зашифрованного файла: [helprecoverdata@aol.com][XXXXXXXX]document.pdf.Loki

Записка: Restore-My-Files.txt

Email: helprecoverdata@aol.com

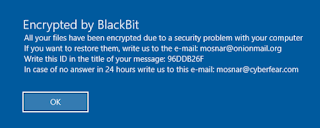

Вариант от 24 сентября 2022:

Новый вариант, нацеленный на российских бизнес-пользователей. Используется параллельно с LokiLocker.

Расширение: .BlackBit

Пример зашифрованного файла: [spystar@onionmail.org][XXXXXXXX]Бланк.xls.BlackBit

Записка: Restore-My-Files.txt

Email: spystar@onionmail.org, spystar1@onionmail.com

Telegram: @Spystar_Support

=== 2023 ===

Вариант от 30 января 2023:

Расширение: .BlackBit

Пример зашифрованного файла: [medoosa@onionmail.org][XXXXXXXX]document.pdf.Blackbit

Записка: Restore-My-Files.txt

Email: medoosa@onionmail.org

Записка: Restore-My-Files.txt

Выводит дополнительные сообщения и заменяет обои Рабочего стола на изображение с сообщением.

Небольшие файлы шифруются полностью, а у больших файлов шифрует только начало.

Email-1: mosnar@onionmail.org

Email-2: mosnar@cyberfear.com

Email-1: RickyMonkey@onionmail.org

Email-2: RickyMonkey@cyberfear.com

Вариант от 19 марта или раньше:

Расширение: .Loki

Пример зашифрованного файла: [unlockloki@onionmail.org][XXXXXXX]document.pdf.Loki

Записка: Restore-My-Files.txt.txt

Email: unlockloki@onionmail.org, unlockloki@mailfence.com

Специальные файлы нельзя удалять: Cpriv.Loki, Cpriv2.Loki

Вариант от 28 марта или раньше:

Расширение: .Loki

Пример зашифрованного файла: [NoLock@mailfence.com][XXXXXXX]document.pdf.Loki

Записка: Restore-My-Files.txt.txt

Email: nolock@mailfence.com

Оригинальная записка о выкупе не была предоставлена, поэтому используется реконструкция по образцу.

=== 2024 ===

Вариант от 13-14 июня 2024:

Расширение: .Shuriken

Пример зашифрованного файла: [decryption@cock.lu][XXXXXXXX]Day01.log.Shuriken

Записка: READ-ME-SHURKEWIN.txt

Спец. файл: Cpriv.Shuriken

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + Message + myMessage Write-up, Topic of Support ***

Added later: Research by Blackberry >> (on March 16, 2022)

Расширенный обзор LokiLocker и BlackBit от F.A.C.C.T. >> (18 мая 2023)

Thanks: dnwls0719, Michael Gillespie Andrew Ivanov (article author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.

.png)