RansomHouse Extortion Group

RansomHouse Hacking Team

RansomHouse Ransomware

DarkAngels Ransomware

DarkAngels Hacking Team

(хакеры-вымогатели, доксеры, публикаторы) (первоисточник)

Translation into English

Эти хакеры-вымогатели на своем сайте сообщают, что сами они не атакуют ресурсы бизнес-пользователей, не похищают и не шифруют данные, чтобы затем требовать выкуп в биткоинах за возврат слитых файлов, не опубликовав их для всеобщего обозрения. Они называют себя посредниками, предпочитая мирные соглашения со сторонами. Правда ли это, мы не знаем. В любом случае, посредники, заинтересованные в уплате выкупа, состоят в сговоре с другими хакерами, которые атакуют и требуют выкуп за возврат файлов в прежнее состояние.

Оригинальное название группы этих посредников: RansomHouse. Само слово "Ransom" подразумевает "выкуп", странно, что они выбрали себе такое название, но называют себя посредниками между хакерами, укравшими данные и тем, у кого эти данные увели. Такие странности имеют название — "оговорка по Фрейду". Назвались бы MediationHouse, тогда и были бы посредниками. Впрочем, значок биткоина в логотипе вымогателей и сумма оплаты в 1 биткоин, говорят о том, что эти люди точно вымогатели, как бы они сами себя не называли. Но я могу согласиться с тем, что люди, которые отвечают жертвам и ведут переговоры, действительно являются посредниками.

---

Обнаружения:

Не образцов используемого вредоносного ПО.

---

© Генеалогия: ??? >> RansomHouse

Обнаружения:

Не образцов используемого вредоносного ПО.

---

© Генеалогия: ??? >> RansomHouse

Информация о первых пострадавших от вымогателей размещена в декабре 2021 г. на сайте группы RansomHouse. Сайт на английском языке, значит они ориентированы на англоязычные компании и могут быть активны по всему миру. Возможно, связаны с White Rabbit.

Добавляемое к зашифрованным файлам расширение видимо зависит от названия атакованного ресурса компании или её названия. Сами RansomHouse к этому отношения не имеют.

Пример записки и образец вредоносного файла получить не удалось.

Пример записки и образец вредоносного файла получить не удалось.

По аналогии с другими статьями о хакерах-вымогателях, мы решили опубликовать текст с сайта группы RansomHouse, чтобы рассказать о том, что они собой представляют и как себя позиционируют.

Страница "Main"

Below is a list of companies that either have considered their financial gain to be above the interests of their partners / individuals who have entrusted their data to them or have chosen to conceal the fact that they have been compromised.

AHS Aviation Handling Services GmbH

Dellner Couplers AB

Jefferson Credit Union

Saskatchewan Liquor and Gaming Authority

Краткий перевод:

Ниже есть список компаний, поставивших свою финансовую выгоду выше интересов своих партнеров/лиц, доверивших им свои данные, либо пожелавших скрыть факт компрометации.

***

---

Страница "About"

©RansomHouse is a professional mediators community.

We have nothing to do with any breaches and don't produce or use any ransomware. Our primary goal is to minimize the damage that might be sustained by related parties. RansomHouse members prefer common sense, good conflict management and intelligent negotiations in an effort to achieve fulfillment of each party's obligations instead of having non-constructive arguments. These are necessary and sufficient principles that lead to amicable agreements and sometimes even to subsequent productive and friendly cooperation.

RansomHouse shares the opinion of both Red and Blue teams regarding the threats of data leaks. The very possibility of such incidents taking place is a strong incentive to make the private sector, corporations and the public aware of data security and privacy issues and should make those involved in 3rd parties' personal information collection and storage responsible and respectful of their responsibilities. Unfortunately, more often than not CEOs prefer to close their eyes on cybersecurity saving budget on their staff or spending huge amounts of money mindlessly, which inevitably leads to vulnerabilities.

We believe that the culprits are not the ones who found the vulnerability or carried out the hack, but those who did not take proper care of security. The culprits are those who did not put a lock on the door leaving it wide open inviting everyone in. People are inherently curious and are eager to learn the object of their interest. Usually corporations respond to the message that their "doors are wide open" in negative context, direct threats or silence. In rare cases one could meet gratitude and ridiculously small payments that do not cover even 5% of an enthusiast's efforts. Well, the negative reaction is understandable, because the company management will have a hard time explaining millions of dollars spent on security audits and cybersecurity staff high salaries to their shareholders with some freelancer around pointing out the global mistakes they've made, bringing their managerial skills and the results of spending money to the ground. A close example to you might be Lehman Brothers who were warned about severe vulnerabilities in their economic risk management model six months in advance before the collapse - warned by three enthusiastic economist-mathematicians who got nothing but mocks from the fund.

But evolution cannot be stopped, fitting structures emerge in every environment, and so groups of enthusiasts have emerged on the grounds of data negligence, eager to get paid honestly by streamlining this chaos through public punishment. These methods of making money and pointing out companies' mistakes may be controversial, and when you recall that we are talking about billion-dollar corporations on the opposing side, it becomes clear why the RansomHouse team is so important to engage in dialogue. That is what this project is all about - bringing conflicting parties together, helping them to set up a dialogue and make informed, balanced decisions. The team works hard to find a way out of even the most difficult situations and allow both parties to go forward without changing rules as they go along. Incompetence and fuss is unacceptable when dealing with such cases, which is exactly what happens most often. Here and now we are creating a new culture and streamlining this industry.

Unfortunately, companies that refuse negotiations and reject reasonable arguments, companies that are unwilling to pay for this kind of work - will face reputational and legal costs. In order to highlight these cases we will not only disclose information on our website and official Telegram channel but also attract the attention of journalists, public and third parties to the problem and do everything needed to make the incident as public as possible. Information accessibility is one of the foundations of a civilized society and a way for it to rise above itself and overcome social challenges.

We are strictly against the suffering of any individuals who became victims of other people's irresponsibility and leaks. To the best of our ability we help them by giving an opportunity to make a request through our Official Telegram Channel and have their data package removed from the shared set before it is published. The right to manage personal data is fulfilled here to the extent possible in current circumstances.

Краткий перевод (только слова группы о "себе"):

Наша миссия

©RansomHouse — сообщество профессиональных посредников.

Мы не имеем никакого отношения к взлому, не создаем и не используем программы-вымогатели. Наша основная цель – свести к минимуму ущерб, который может быть нанесен связанным сторонам. Члены RansomHouse предпочитают здравый смысл, хорошее управление конфликтами и разумные переговоры, чтобы добиться выполнения обязательств каждой стороны, а не неконструктивные аргументы. Это необходимые и достаточные принципы, ведущие к мировым соглашениям, а иногда и к последующему продуктивному и дружескому сотрудничеству.

*** К сожалению, чаще всего руководители предпочитают закрывать глаза на кибербезопасность, экономя бюджет на своих сотрудниках или бездумно тратя огромные суммы денег, что неизбежно приводит к уязвимостям.

Мы считаем, что виноваты не те, кто нашел уязвимость или осуществил взлом, а те, кто не позаботился о безопасности должным образом. ***

*** поэтому на почве халатного отношения к данным возникли группы энтузиастов, стремящихся честно получить деньги, упорядочив этот хаос посредством публичного наказания. Эти методы зарабатывания денег и указания на ошибки компаний могут быть спорными, а когда вспоминаешь, что речь идет о корпорациях на миллиарды долларов на противоположной стороне, становится понятно, почему команде RansomHouse так важно вести диалог. Именно для этого и предназначен этот проект – сближение конфликтующих сторон, помощь им в налаживании диалога и принятии взвешенных, взвешенных решений. *** Здесь и сейчас мы создаем новую культуру и оптимизируем эту отрасль.

К сожалению, компании, которые отказываются от переговоров и отвергают разумные доводы, компании, которые не желают платить за такую работу, столкнутся с репутационными и юридическими издержками. Для освещения этих случаев мы будем не только раскрывать информацию на нашем сайте и официальном Telegram-канале, но и привлекать внимание журналистов, общественности и третьих лиц к проблеме и делать все необходимое, чтобы инцидент был максимально публичным. ***

Мы категорически против страданий любых лиц, ставших жертвами чужой безответственности и утечек. ***

---

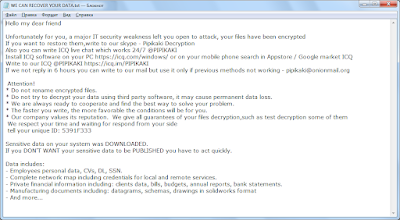

Страница "Rules"

Содержание:

Terms of service

1. Payment

1.1. A Bitcoin wallet will be provided to the customer directly in the chat room when the customer is ready to pay;

1.2. One bitcoin must be transferred to payment wallet for verification first; the remaining amount must be transferred after confirming the transaction from our side;

2. Participation of third-parties

2.1. Participation of police departments is prohibited;

2.2. Participation of FBI, CIA, NSA or other special agencies is prohibited;

2.3. Participation of third-party negotiators is prohibited;

2.4. Violation of clauses 2.1.-2.3. of "Terms of service" causes immediate termination of negotiations and all reached agreements. In this case all the data the team has will be disclosed on the website, Telegram channel and sent to all involved companies and individuals.

3. Post-transaction guarantees

3.1. All uploaded information will be removed from the team's servers;

3.2. All posts/websites/pages etc. posted by the team and associated with the data leak will be removed;

3.3. All backdoors exploited by the team will be removed;

3.4. Personal data will not be shared with third parties by the team;

3.5. A list of information security recommendations will be provided to the head of the company;

3.6. Decryption software, guidance and support will be provided if required;

3.7. Current vulnerabilities will never be used by the team for further attacks. In case new vulnerabilities will be discovered, the company will be notified.

Краткий перевод:

Условия обслуживания1. Оплата

1.1. Биткойн-кошелек будет дан клиенту прямо в чате, когда клиент будет готов заплатить;

1.2. Сначала надо перевести 1 биткойн на кошелек для проверки; оставшуюся сумму нужно перевести после подтверждения транзакции с нашей стороны;

2. Участие третьих лиц

2.1. Участие отделений полиции запрещено;

2.2. Участие ФБР, ЦРУ, АНБ или других спец. агентств запрещено;

2.3. Участие сторонних переговорщиков запрещено;

2.4. Нарушение пунктов 2.1.-2.3. "Условий обслуживания" влечет за собой немедленное прекращение переговоров и всех достигнутых договоренностей. В этом случае все данные, которые есть у команды, будут раскрыты на сайте, в Telegram-канале и отправлены всем заинтересованным компаниям и частным лицам.

3. Гарантии после сделки

3.1. Вся загруженная информация будет удалена с серверов команды;

3.2. Все сообщения/веб-сайты/страницы и пр., размещенные командой и связанные с утечкой данных, будут удалены;

3.3. Все бэкдоры, используемые командой, будут удалены;

3.4. Персональные данные не будут переданы командой третьим лицам;

3.5. Список рекомендаций по информационной безопасности будет предоставлен руководителю компании;

3.6. При необходимости будет предоставлена программа для расшифровки, руководство и поддержка;

3.7. Текущие уязвимости никогда не будут использованы командой для дальнейших атак. При обнаружениия новых уязвимостей компания будет уведомлена об этом.---

Страница "FAQ"

Содержание:

FAQ

Can we cooperate with you?

We would be glad to find new contacts in this field. So if you want us to make your data available on our website or participate in negotiations, you need to contact us using our Cooperation Telegram Channel, we are open to it. Please keep in mind that we reserve the right to reject data violating moral and ethical principles. If we find common ground, the team will then contact the company and make negotiations for you. A further decision on data disclosure will be made following the negotiations, so you will be notified. Important: if you are a member of an ultra-radical group forbidden in some country, involved in extremism or espionage, any cooperation between us is impossible. Your values are not the same as ours: we appreciate life, liberty, equal access to information, democracy and non-violent methods of communication. Our team does not provide data to any groups if we become aware of their extremist activities. We are not involved in politics or religion.

Do you have special offers for journalists or reporters?

We highly respect the work of journalists and consider information accessibility to be our priority. We have a special program for journalists which includes sharing information a few hours or even days before it is officially published on our news website and Telegram channel: you would need to go through a KYC procedure to apply. Journalists and reporters can contact us via our PR Telegram channel with any questions.

I am (was) a client of a company found in your list and became a victim of their irresponsible processing of my personal data and business secrets, what can I do?

First of all, we find it necessary to say we are sorry that you were affected by companies' negligent attitude to the privacy and security of their customers' personal data. But there is a bright side, because it gives you the opportunity to request compensation from such companies. Secondly, in case the team decides to publish the data containing personal information, individuals can contact us via our Official Telegram Channel or dedicated Telegram Channels referenced at company's details profile with a removal request, in addition we will try to do this ourselves before making the data public. So the team gives the opportunity to remove personal information from disclosure on demand. This option is available if the company's status is marked as "Evidence". If the data is already published, this option no longer applies. Depending on the amount of data available, up to 10,000 data sets will be removed following to the appeals received for each project. This will be done at no cost to you, in addition we will provide your data set that you can use in a lawsuit to compensate the damage caused to you.

What can I do if my company is in your list?

If your company is on our list and its status is "Disclosed", all the data is already publicly available. In case the company's status is "Evidence", you have an opportunity to avoid data disclosure: you must contact our support team via Last chance Telegram Channel, go through KYC and get further instructions. But you should realise that you don't have an opportunity to think long and hard about whether to contact us or not. Status can always change to "Disclosed", but we will inform about it in advance.

©RansomHouse

Краткий перевод:

ЧЗВ

Можем ли мы сотрудничать с вами?

Мы будем рады новым контактам в этой области. Поэтому, если вы хотите, чтобы мы сделали ваши данные доступными на нашем сайте или участвовали в переговорах, вам надо написать нам в наш Telegram-канал... ...мы оставляем за собой право отклонять данные, нарушающие моральные и этические принципы. Если мы найдем точки соприкосновения, команда свяжется с компанией и проведет переговоры. Решение о раскрытии данных будет принято после переговоров... Важно: если вы член запрещенной ...ультрарадикальной группировки, занимающейся экстремизмом или шпионажем, сотрудничество между нами невозможно. Ваши ценности отличаются от наших: мы ценим жизнь, свободу, равный доступ к информации, демократию и ненасильственные методы общения. Наша команда не предоставляет данные каким-либо группам, если нам становится известно об их экстремистской деятельности. Мы не занимаемся политикой или религией.

Есть ли у вас специальные предложения для журналистов или репортеров?

Мы очень уважаем труд журналистов и считаем доступность информации нашим приоритетом. У нас есть специальная программа для журналистов, которая включает в себя обмен информацией за несколько часов или даже дней до ее официальной публикации на нашем новостном сайте и в Telegram-канале: для подачи заявки вам необходимо пройти процедуру KYC. Журналисты и репортеры могут связаться с нами через наш PR Telegram-канал...

Я являюсь (был) клиентом компании из вашего списка и стал жертвой их безответственной обработки моих личных данных и коммерческой тайны, что я могу сделать?

Прежде всего... сожалеем о том, что вы пострадали от небрежного отношения компаний к конфиденциальности и безопасности персональных данных своих клиентов. Но ...это дает вам возможность требовать компенсацию... ...если команда решит опубликовать данные, содержащие личную информацию, люди могут связаться с нами через наш официальный канал Telegram или специальные каналы Telegram, указанные в профиле компании, с запросом на удаление... ...Эта опция доступна, если статус компании отмечен как «Доказательства». Если данные уже опубликованы, этот параметр больше не применяется... Это будет сделано бесплатно для вас, кроме того, мы предоставим ваш набор данных, который вы сможете использовать в судебном процессе для возмещения причиненного вам ущерба.

Что мне делать, если моя компания есть в вашем списке?

Если ваша компания есть в нашем списке и у нее статус «Раскрыта», то все данные уже находятся в открытом доступе. В случае статуса компании «Доказательство» у вас есть возможность избежать разглашения данных: вам надо связаться с нашей службой поддержки через Telegram-канал «Последний шанс», пройти KYC и получить дальнейшие инструкции. Но вы должны понимать, что у вас нет возможности долго и упорно думать, обращаться к нам или нет. Статус всегда может измениться на "Раскрыт", но мы сообщим об этом заранее.

©RansomHouse

Внимание! Различия с первым вариантом могут быть опубликованы в разделе для обновлений, после основной статьи.

Внимание! Различия с первым вариантом могут быть опубликованы в разделе для обновлений, после основной статьи.

Технические детали + IOC

Используемое вредоносное ПО может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

<ransom_note>.txt - название файла индивидуальной записки;

<random>.exe - условное название вредоносного файла.

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Telegram: ransom_house

Tor-URL: hxxx://xw7au5pnwtl6lozbsudkmyd32n6gnqdngitjdppybudan3x3pjgpmpid.onion

Email: -

BTC: -

BTC: -

IOC: VT, HA, IA, TG, AR, VMR, JSB

SHA-256: 5BA74A5693F4810A8EB9B9EEB1D69D943CF5BBC46F319A32802C23C7654194B0

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

RansomHouse атаковали Shoprite Holdings, крупнейшую в Африке сеть супермаркетов с тремя тысячами магазинов в двенадцати странах континента. Статья об этом на сайте BleepingComputer >>

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + Message + myMessage Write-up, Topic of Support *

Thanks: RakeshKrish12 Andrew Ivanov (article author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.