Enmity Ransomware

Variants: Mammon

(шифровальщик-вымогатель) (первоисточник)

Translation into English

---

Обнаружения:

DrWeb -> Trojan.Encoder.37506

BitDefender -> Gen:Variant.Tedy.342926

ESET-NOD32 -> A Variant Of Win32/Filecoder_AGen.H

Kaspersky -> HEUR:Trojan-Ransom.Win32.Generic

Malwarebytes -> Trojan.FileCryptor

Microsoft -> Trojan:Win32/Tiggre!rfn

Rising -> Trojan.Generic@AI.94 (RDML:k1Y8+QjM***

Tencent -> Win32.Trojan.Agen.Bdhl

TrendMicro -> TROJ_GEN.R002C0PDO23

---

© Генеалогия: ✂ Ouroboros, FonixCrypter modified >> Enmity

Обнаружения:

DrWeb -> Trojan.Encoder.37506

BitDefender -> Gen:Variant.Tedy.342926

ESET-NOD32 -> A Variant Of Win32/Filecoder_AGen.H

Kaspersky -> HEUR:Trojan-Ransom.Win32.Generic

Malwarebytes -> Trojan.FileCryptor

Microsoft -> Trojan:Win32/Tiggre!rfn

Rising -> Trojan.Generic@AI.94 (RDML:k1Y8+QjM***

Tencent -> Win32.Trojan.Agen.Bdhl

TrendMicro -> TROJ_GEN.R002C0PDO23

---

© Генеалогия: ✂ Ouroboros, FonixCrypter modified >> Enmity

Активность этого крипто-вымогателя была в середине апреля 2023 г. и продолжилась после. Ориентирован на англоязычных пользователей, может распространяться по всему миру.

К зашифрованным файлам добавляется случайное расширение по шаблону .<RANDOM{6}>

Исходное имя файла сохраняется в конце каждого зашифрованного файла, поэтому можно узнать, какой это был файл до шифрования. В более новых вариантах эта возможность может быть исключена.

Примеры:

.A0MWPI

.EDLORV

.VXDQMK

Фактически используется составное расширение по шаблону: <random-code>-Mail[<email>]ID-[<ID>].<RANDOM{6}>

Примеры:

ZoCiHvcNBRFQPVk-Mail[iwillhelpyou99@zohomail.eu]ID-[40625478186351].A0MWPI

sgAXJeMSYfrUIzd-Mail[iwillhelpyou99@zohomail.eu]ID-[40625478186351].EDLORV

wDNkrZaTKLfOMQW-Mail[iwillhelpyou99@zohomail.eu]ID-[40625478186351].VXDQMK

Записка с требованием выкупа называется: Enmity-Unlock-Guide.txt

Your Files Have Been Locked With Enmity Ransomware

you have to pay Bitcoin for Unlock Process

you can send a little file (less than 1 or 2 mb) for Decryption test (if we assume file is important we may ask you to Send another one)

Contact Us and Pay and get Decryption

Contact Our Email:iwillhelpyou99@zohomail.eu

in Case of no reply from Email send message to my telegram id below

Telegram ID:@Recoveryhelper

Your ID:406254781*****

Перевод записки на русский язык:

Ваши файлы были заблокированы Enmity Ransomware

вы должны заплатить биткойн за процесс разблокировки

вы можете прислать небольшой файл (менее 1 или 2 мб) для тест-расшифровки (если мы решим, что файл важен, мы можем попросить вас отправить еще один)

Свяжитесь с нами и заплатите и получите расшифровку

Свяжитесь с нами по Email: iwillhelpyou99@zohomail.eu

если нет ответа по Email отправьте сообщение на мой telegram id ниже

Telegram ID: @Recoveryhelper

Ваш ID:406254781****

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

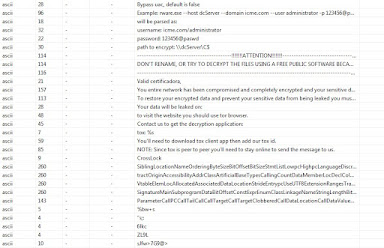

Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

Enmity-Unlock-Guide.txt - название файла с требованием выкупа;

net.exe, nonet.exe, enmity.exe - названия файлов вымогателя;

Enmity.pdb - файл проекта;

Everything.exe - файл, используемый вымогателями;

Key.secret - файл с главным ключом (файл важен для расшифровки файлов, без него расшифровка невозможна).

RSAdecr.keys - специальный файл, в который сохраняется информация о зашифрованном закрытом RSA-ключе;

Информация о жертве зашифрована в файле Key.secret и вымогатели увидят ее, когда им отправят файл для тест-расшифровки. Даже они не смогут расшифровать файлы без этого файла.

Папки KeyForFiles или keyforunlock.

C:\KeyForFiles\DecryptionKey.txt

C:\KeyForFiles\Key.secret

C:\KeyForFiles\RSAdecr.keys

C:\KeyForFiles\Key.txt

E:\Rns for being rich\Enmity\Release\Enmity.pdb

Записи реестра, связанные с этим Ransomware:

Записи реестра, связанные с этим Ransomware:

HKEY_CURRENT_USER\SOFTWARE\Enmity

HKEY_CURRENT_USER\SOFTWARE\Enmity\pubkey

HKEY_CURRENT_USER\SOFTWARE\Enmity\ID

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: iwillhelpyou99@zohomail.eu

Telegram: @Recoveryhelper

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: iwillhelpyou99@zohomail.eu

Telegram: @Recoveryhelper

BTC: -

См. ниже в обновлениях другие адреса и контакты.

Результаты анализов:

Результаты анализов:

MD5: eff776dee6b37897f2b727bc9f029470

SHA-1: 6a17cf16a872e9ed38b88851110e8d87325b0da7

SHA-256: 0c4607e6f1cc4bc8222962319c616f2f9a494805874e8fe7a89f2bbaced11f25

Vhash: 095046655d556078z8crz4bz

Imphash: ce84ed78c2762757f70e2e7427e36724

Степень распространённости: средняя.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Записка: Unlock-Guide.txt

Шаблон зашифрованного файла: <random-code>-Mail[<email>]ID-[<ID>].<RANDOM{5}>

Примеры зашифрованного файла:

nzJWVtKAUaGBIhm-Mail[LabsDecode@gmail.com]ID-[59706441910328].UM0GS

xIvyLJFaDjNcEtC-Mail[LabsDecode@gmail.com]ID-[17853501842960].SXGRV

Обнаружения:

BitDefender -> Gen:Variant.Doina.57152

DrWeb -> Trojan.Encoder.37499

ESET-NOD32 -> A Variant Of Win32/Filecoder.Enmity.A

Kaspersky -> HEUR:Trojan-Ransom.Win32.Generic

Malwarebytes -> Malware.AI.1941215356

Microsoft -> Trojan:Win32/Wacatac.B!ml

Rising -> Ransom.Generic!8.E315 (TFE:5:6nJdwMG4b8R)

Tencent -> Malware.Win32.Gencirc.10beb7fb

TrendMicro -> Ransom_Limbozar.R011C0PEM23

Вариант от 19 декабря или раньше:

Расширение: .un89xl

Пример зашифрованного файла:

u9xsgkbwz2t4he0-Mail(itservicerec@zohomail.eu)-ID(10869936441538).un89xl

Записка: Decryption-guide.txt

Telegram ID: @HelpRecova

Email: itservicerec@zohomail.eu

=== 2024 ===

Вариант от 8 апреля 2024:

Telegram: @Datarecovery99

MD5: abafbc01746ff15824a4fb94d1b96ff9

SHA-1: e147cda8d32bdae9c2eebbccdde4687e931b25e6

SHA-256: c086cbcfcc44f5d44b9900ca6b95b7f17ea3d3f117437e44ecdc68cc9eddfa19

Vhash: 085046655d556078z8c!z

Imphash: 471c9cb381ace9ac7435dc8716595aa0

---

Обнаружения:

DrWeb -> Trojan.Encoder.38856

ESET-NOD32 -> A Variant Of Win32/Filecoder.Enmity.C

Microsoft -> Trojan:Win32/Phonzy.A!ml

Rising -> Ransom.Enmity!8.18375 (TFE:5:kP7FSiho9zL)

Symantec -> Ransom.Enmity

TrendMicro -> TROJ_GEN.R03BC0PDE24

Вариант от 12 мая 2024:

Расширение: .t42q6f

Пример зашифрованного файла: rfb4tm69yo71g3w-Mail(help.file@zohomail.eu)-ID(240194718953127).t42q6f

Записка: Decryption-guide.txt

Email: help.file@zohomail.eu

Файл: enmity.exe

Вариант от 5 июня 2024 или раньше:

Сообщение в почте.

Расширение: .VIH0ON

Пример зашифрованного файла: 0WkRSVTrDOCgUIv-Mail[Gilbertdecsupp@gmail.com]ID-[81245077403132].VIH0ON

Записка: Decryption-guide.txt

Email: Gilbertdecsupp@gmail.com

Файл: enmity.exe

Вариант от 17 июля 2024:

Шаблон зашифрованного файла: <random-code>-Mail[<email>]ID-[<ID>].<RANDOM{5}>

Примеры зашифрованных файлов:

0OLzTdEIuNaSMcF-Mail[Gilbertdecsupp@gmail.com]ID-[58044639152239].LOYRFM

AFatxWy0dRHMnkr-Mail[Gilbertdecsupp@gmail.com]ID-[58044639152239].ZFCMOL

Записка: INFO.txt

Email-1: Gilbertdecsupp@gmail.com

Email-2: Eliezerdecs@onionmail.com

Telegram: hxxxs://t.me/supenm***

Вариант от 12 августа 2024:

Новое название: Mammon Ransomware.

Mammon шифрует большие файлы дважды.

Расширение: .lock

Составное расширение (шаблон): .Mail-[<email>]ID-[<ID>].lock

Составное расширение (пример): .Mail-[mammoncomltd@gmail.com]ID-[T5UK770ZH8].lock

Записка: READ.txt

Telegram: @Mammondec

Email: mammoncomltd@gmail.com

Специальные файлы:

C:\RSADecryptKey

C:\RSADecryptKey\ID.DAT

C:\RSADecryptKey\KEY.DAT

C:\RSADecryptKey\KEY.txt

C:\RSADecryptKey\Public.txt

C:\Users\User\Desktop\CRYPTSP.dll

Обнаружения:

BitDefender -> Trojan.GenericKD.73833489

ESET-NOD32 -> A Variant Of Win32/Filecoder.ORH

Kaspersky -> HEUR:Trojan-Ransom.Win32.Generic

Malwarebytes -> Ransom.Filecoder

Microsoft -> Ransom:Win32/MammonRansom.YAA!MTB

Rising -> Ransom.Crypren!8.1D6C (C64:YzY0Ol766x7B5La9)

Tencent -> Malware.Win32.Gencirc.10c030de

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + Message + Message Write-up, Topic of Support-1, Topic of Support-2 ***

Thanks: Michael Gillespie, rivitna Andrew Ivanov (article author) al1963 to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.