Black Suit Ransomware

BlackSuit Ransomware

BlackSuit Hacking Group

Pipi-Encryptor Ransomware

(шифровальщик-вымогатель, хакерская группа) (первоисточник на русском)

Translation into English

---

Обнаружения:

Версия для Windows:

DrWeb -> Trojan.Encoder.37627

BitDefender -> Gen:Heur.Ransom.REntS.Gen.1

ESET-NOD32 -> Win32/Filecoder.ONZ

Kaspersky -> HEUR:Trojan-Ransom.Win32.Generic

Malwarebytes -> Generic.Ransom.FileCryptor.DDS

Microsoft -> Ransom:Win32/BlackSuit.B

Rising -> Trojan.Generic@AI.96 (RDML:35*

DrWeb -> Trojan.Encoder.37627

BitDefender -> Gen:Heur.Ransom.REntS.Gen.1

ESET-NOD32 -> Win32/Filecoder.ONZ

Kaspersky -> HEUR:Trojan-Ransom.Win32.Generic

Malwarebytes -> Generic.Ransom.FileCryptor.DDS

Microsoft -> Ransom:Win32/BlackSuit.B

Rising -> Trojan.Generic@AI.96 (RDML:35*

Symantec -> Ransom.Blacksuit

Tencent -> Malware.Win32.Gencirc.10bee04d

TrendMicro -> Ransom.Win32.BLACKSUIT.THEODBC

---

Tencent -> Malware.Win32.Gencirc.10bee04d

TrendMicro -> Ransom.Win32.BLACKSUIT.THEODBC

---

Версия для Linux:

DrWeb -> Linux.Encoder.347

BitDefender -> Trojan.Linux.Generic.298134

ESET-NOD32 -> Linux/Filecoder.Royal.B

Kaspersky -> HEUR:Trojan-Ransom.Linux.BlackSuit.a

Microsoft -> Ransom:Linux/BlackSuit.A!MTB

Rising -> Ransom.Royal/Linux!8.178F6 (TFE:16:MAvZS76wLbO)

Symantec -> Ransom.Blacksuit

Tencent -> Linux.Trojan-Ransom.Blacksuit.Xmhl

TrendMicro -> Ransom.Linux.BLACKSUIT.THEODBC

© Генеалогия: ✂ Royal Ransomware => BlackSuit

Знак "=>" обозначает переход на другую разработку.

Сайт "ID Ransomware" идентифицирует BlackSuit со второй половины июля 2024.

Информация для идентификации

Активность этого крипто-вымогателя была в начале мая 2023 г. Ориентирован на англоязычных пользователей, может распространяться по всему миру.

К зашифрованным файлам добавляется расширение:

.BlackSuit

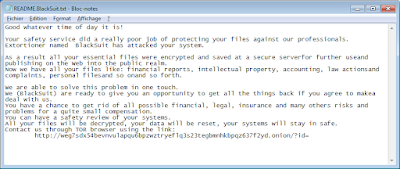

Записка с требованием выкупа называется: README.BlackSuit.txt

Перевод записки на русский язык:

Скриншоты сайта вымогателей:

.blacksuit

Записка с требованием выкупа называется: README.BlackSuit.txt

Содержание записки о выкупе:

Good whatever time of day it is!

Your safety service did a really poor job of protecting your files against our professionals.

Extortioner named BlackSuit has attacked your system.

As a result all your essential files were encrypted and saved at a secure serverfor further useand publishing on the Web into the public realm.

Now we have all your files like: financial reports, intellectual property, accounting, law actionsand complaints, personal filesand so onand so forth.

We are able to solve this problem in one touch.

We (BlackSuit) are ready to give you an opportunity to get all the things back if you agree to makea deal with us.

You have a chance to get rid of all possible financial, legal, insurance and many others risks and problems for a quite small compensation.

You can have a safety review of your systems.

All your files will be decrypted, your data will be reset, your systems will stay in safe.

Contact us through TOR browser using the link:

hxxx://weg7sdx54bevnvulapqu6bpzwztryeflq3s23tegbmnhkbpqz637f2yd.onion/?id=MCowBQYD***

Хорошего времени суток!

Ваша служба безопасности очень плохо защищала ваши файлы от наших профессионалов.

Вымогатель по имени BlackSuit атаковал вашу систему.

В результате все ваши важные файлы были зашифрованы и сохранены на защищенном сервере для дальнейшего использования и публикации в Сети в открытом доступе.

Теперь у нас есть все ваши файлы: финансовые отчеты, интеллектуальная собственность, бухгалтерская отчетность, судебные иски и жалобы, личные дела и т.д. и т.п.

Мы можем решить эту проблему в одно касание.

Мы (BlackSuit) готовы предоставить вам возможность получить все обратно, если вы согласитесь заключить с нами сделку.

У вас есть шанс за совсем небольшое вознаграждение избавиться от всех возможных финансовых, юридических, страховых и многих других рисков и проблем.

Вам будет сделана проверка безопасности ваших систем.

Все ваши файлы будут расшифрованы, данные сброшены, системы останутся в безопасности.

Свяжитесь с нами через браузер TOR по ссылке:

***

Скриншоты сайта вымогателей:

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

➤ Вымогателями используются следующие общедоступные инструменты:

- для кражи учетных данных Mimikatz;

- инструменты для сбора паролей от Nirsoft;

- программы для удаленного доступа AnyDesk, LogMein, Atera Agent;

- инструменты сетевого туннелирования Chisel и Cloudflared;

- клиенты Secure Shell (SSH), OpenSSH, MobaXterm для установления SSH-соединений.

CISA и ФБР полагают, что сходство между двумя семействами программ-вымогателей указывает либо на потенциальный ребрендинг Royal, либо на дополнительный вариант.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Список исключений:

файлы с расширениями: .cmd, .bat, .com, .exe, .dll

README.BlackSuit.txt

Файлы, связанные с этим Ransomware:

README.BlackSuit.txt, README.blacksuit.txt - названия файлов с требованием выкупа;

sys32.exe - название вредоносного файла;

encryptor.pdb - название проекта вредоносного файла.

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

C:\Users\pipi-\source\repos\encryptor\Release\encryptor.pdb

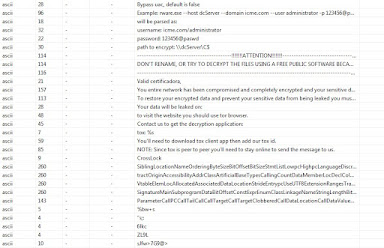

Скриншоты кода:

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Tor-URL: hxxx://weg7sdx54bevnvulapqu6bpzwztryeflq3s23tegbmnhkbpqz637f2yd.onion

Email: -

BTC: -

BTC: -

См. ниже в обновлениях другие адреса и контакты.

Результаты анализов:

Результаты анализов:

1) Версия для Windows:

MD5: 748de52961d2f182d47e88d736f6c835

SHA-1: 30cc7724be4a09d5bcd9254197af05e9fab76455

SHA-256: 90ae0c693f6ffd6dc5bb2d5a5ef078629c3d77f874b2d2ebd9e109d8ca049f2c

Vhash: 026056655d155560f3z72z781z2dz23z44z1c7z

Imphash: 11fc1edb442e257617e8672be635a02f

MD5: 9656cd12e3a85b869ad90a0528ca026e

SHA-1: 861793c4e0d4a92844994b640cc6bc3e20944a73

SHA-256: 1c849adcccad4643303297fb66bfe81c5536be39a87601d67664af1d14e02b9e

Vhash: c8e83a6d94dd79c599a0718fd88decf7

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Новость августа 2024:

BlackSuit потребовал выкуп на сумму более 500 миллионов долларов.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + Message + myMessage Write-up, Write-up, Topic of Support ***

Thanks: S!Ri Andrew Ivanov (article author) TrendMicro, BleepingComputer to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.