Alphaware Ransomware

(шифровальщик-вымогатель) (первоисточник)

Translation into English

---

Обнаружения:

DrWeb -> Trojan.MulDrop22.36004

BitDefender -> Trojan.GenericKD.67103465

ESET-NOD32 -> A Variant Of MSIL/ClipBanker.LR

Kaspersky -> HEUR:Trojan.MSIL.Fsysna.gen

Malwarebytes -> Trojan.ClipBanker.MSIL

Microsoft -> Trojan:Win32/Woreflint.A!cl

Rising -> Trojan.ClipBanker!8.5FB (CLOUD)

Tencent -> Msil.Trojan.Fsysna.Ngil

Обнаружения:

DrWeb -> Trojan.MulDrop22.36004

BitDefender -> Trojan.GenericKD.67103465

ESET-NOD32 -> A Variant Of MSIL/ClipBanker.LR

Kaspersky -> HEUR:Trojan.MSIL.Fsysna.gen

Malwarebytes -> Trojan.ClipBanker.MSIL

Microsoft -> Trojan:Win32/Woreflint.A!cl

Rising -> Trojan.ClipBanker!8.5FB (CLOUD)

Tencent -> Msil.Trojan.Fsysna.Ngil

TrendMicro -> TROJ_GEN.R002H0AEI23

---

© Генеалогия: родство выясняется >> Alphaware

---

© Генеалогия: родство выясняется >> Alphaware

Активность этого крипто-вымогателя была в середине мая 2023 г. Сам файл скомпилирован в январе 2023, возможно, распространялся и раньше. Ориентирован на англоязычных пользователей, может распространяться по всему миру.

К зашифрованным файлам добавляется расширение: .Alphaware

Название зашифрованных файлов изменяется или кодируется.

Записка с требованием выкупа называется: readme.txt

Содержание записки о выкупе:

Перевод записки на русский язык:

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ Удаляет теневые копии файлов, отключает функции восстановления и исправления Windows на этапе загрузки командами:

Содержание записки о выкупе:

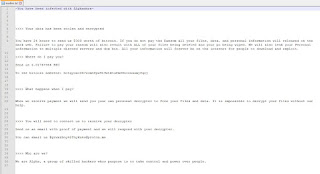

~You have been infected with Alphaware~

>>>> Your data has been stolen and encrypted

You have 24 hours to send us $300 worth of bitcoin. If you do not pay the Ransom all your files, data, and personal information will released on the dark web. Failure to pay your ransom will also result with ALL of your files being deleted and your pc being wiped. We will also leak your Personal information to multiple discord servers and dox bin. All your information will forever be on the internet for people to download and exploit.

>>>> Where do I pay you?

Send us 0.01767966 BTC

To the bitcoin address: bc1qycxc367zcm5fpw9l9wtktufm38nlcnaumjfqcj

>>>> What happens when I pay?

When we receive payment we will send you your own personal decrypter to free your files and data. It is impossible to decrypt your files without our help.

>>>> You will need to contact us to receive your decrypter

Send us an email with proof of payment and we will respond with your decrypter.

You can email us @grwxzbny42fnyku4s@proton.me

>>>> Who are we?

We are Alpha, a group of skilled hackers whos purpose is to take control and power over people.

Перевод записки на русский язык:

~Вы заражены Alphaware~

>>>> Ваши данные были украдены и зашифрованы

У вас есть 24 часа, чтобы отправить нам биткойны на сумму $300. Если вы не заплатите выкуп, все ваши файлы, данные и личная информация будут опубликованы в дарк вебе. Неуплата выкупа также приведет к тому, что ВСЕ ваши файлы будут удалены, а ваш компьютер стерт. Мы также передадим вашу личную информацию на несколько серверов discord и dox bin. Вся ваша информация навсегда останется в Интернете, чтобы люди могли ее загружать и использовать.

>>>> Где я могу вам заплатить?

Отправь нам 0,01767966 BTC

На биткойн-адрес: bc1qycxc367zcm5fpw9l9wtktufm38nlcnaumjfqcj

>>>> Что будет, когда я заплачу?

Когда мы получим оплату, мы вышлем вам ваш личный дешифратор, чтобы освободить ваши файлы и данные. Без нашей помощи расшифровать ваши файлы невозможно.

>>>> Вам нужно будет связаться с нами, чтобы получить ваш расшифровщик

Отправьте нам email с доказательством оплаты, и мы ответим вам с вашим расшифровщиком.

Вы можете написать нам yf email @grwxzbny42fnyku4s@proton.me

>>>> Кто мы?

Мы Альфа, группа опытных хакеров, целью которых является контроль и власть над людьми.

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ Удаляет теневые копии файлов, отключает функции восстановления и исправления Windows на этапе загрузки командами:

vssadmin delete shadows /all /quiet & wmic shadowcopy delete

vssadmin delete shadows /all /quiet

wmic shadowcopy delete

bcdedit /set {default} bootstatuspolicy ignoreallfailures & bcdedit /set {default} recoveryenabled no

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

readme.txt - название файла с требованием выкупа;

Alphaware.exe - название вредоносного файла

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

C:\Users\User\Desktop\Alphaware.exe

C:\Users\User\AppData\Roaming\svchost.exe

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: @grwxzbny42fnyku4s@proton.me

BTC: bc1qycxc367zcm5fpw9l9wtktufm38nlcnaumjfqcj

См. ниже в обновлениях другие адреса и контакты.

Результаты анализов:

Результаты анализов:

MD5: -

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Ещё не было обновлений этого варианта.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + Message + myMessage Write-up, Topic of Support ***

Thanks: PCrisk Andrew Ivanov (article author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.