8Base Ransomware

8Base Hacking Group

(шифровальщик-вымогатель, группа вымогателей) (первоисточник)

Translation into English

© Генеалогия: Phobos и другие >> 8Base (на языке .NET) ⇒ 8Base (на языке C)

Информация для идентификации

Активность этого крипто-вымогателя была замечена в мае 2023 г., хотя началась в апреле 2023 г., судя по сообщениям на сайте в сети Tor.

Используют метод двойного вымогательства: сначала похищают данные жертвы, потом шифруют их, затем требуют выкуп, угрожая опубликовать информацию.

Ориентирован на англоязычных пользователей, может распространяться по всему миру. Цели: от крупных до мелких компаний, от юридических фирм до некоммерческих организаций в США, Бразилии, Великобритании, Австралии, Германии, Канаде и пр.

К зашифрованным файлам добавляется расширение: .8Base

В зависимости от используемого варианта шаблон зашифрованного файла может быть следующим:

.ID-XXXXXXXX.[<email>].8base

.id[XXXXXXXX-XXXX].[<email>].8base

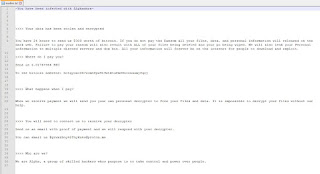

Записки с требованием выкупа называются: info.txt, info.hta

Краткое содержание записки о выкупе:

Dear Management,

If you are reading this message, it means that:

- your network infrastructure has been compromised,

- critical data was leaked,

- files are encrypted

--------------------------------------------------------------------------

The best and only thing you can do is to contact us

to settle the matter before any losses occurs.

Onion Site: ***246spahniugwkff2pad.onion/

Telegram Channel: ***eightbase

--------------------------------------------------------------------------

1. THE FOLLOWING IS STRICTLY FORBIDDEN

1.1 EDITING FILES ON HDD.

Renaming, copying or moving any files

could DAMAGE the cipher and

decryption will be impossible.

1.2 USING THIRD-PARTY SOFTWARE.

Trying to recover with any software

can also break the cipher and

file recovery will become a problem.

1.3 SHUTDOWN OR RESTART THE PC.

Boot and recovery errors can also damage the cipher.

Sorry about that, but doing so is entirely at your own risk.

***

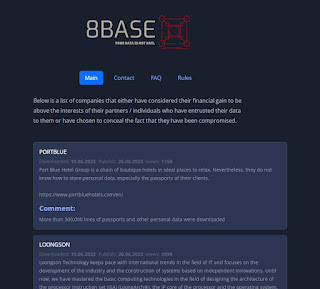

Начальная страница сайта вымогателей:

Условия вымогателей:

Вымогатели о себе:

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Кажется игнорирует страны СНГ.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ Удаляет теневые копии файлов, отключает функции восстановления и исправления Windows на этапе загрузки, добавляет свою копию в автозагрузку системы, отключает брандмауэр Windows.

➤ Вырубает ряд процессов, мешающих шифрованию файлов:

agntsvc.exe, agntsvc.exe, agntsvc.exe, agntsvc.exe, dbeng50.exe, dbsnmp.exe, encsvc.exe, excel.exe, firefoxconfig.exe, infopath.exe, isqlplussvc.exe, msaccess.exe, msftesql.exe, mspub.exe, mydesktopqos.exe, mydesktopservice.exe, mysqld.exe, mysqld-nt.exe, mysqld-opt.exe, ocautoupds.exe, ocomm.exe, ocssd.exe, onenote.exe, oracle.exe, outlook.exe, powerpnt.exe, sqbcoreservice.exe, sqlagent.exe, sqlbrowser.exe, sqlservr.exe, sqlwriter.exe, steam.exe, synctime.exe, tbirdconfig.exe, thebat.exe, thebat64.exe, thunderbird.exe, visio.exe, winword.exe, wordpad.exe, xfssvccon.exe,

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

info.txt, info.hta - названия файлов с требованием выкупа;

<random>.exe - случайное название вредоносного файла

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

info.txt, info.hta - названия файлов с требованием выкупа;

<random>.exe - случайное название вредоносного файла

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Telegram Channel: hxxxs://t.me/eightbase

Twitter account: hxxxs://twitter.com/8BASEHOME

Tor-leak-site:

hxxx://basemmnnqwxevlymli5bs36o5ynti55xojzvn246spahniugwkff2pad.onion/contact

Email: helpermail@onionmail.org

8filesback@onionmail.org

***@rexsdata.pro

Tor-URL:

dexblog45.xyz

sentrex219.xyz

URLs (related addresses): admhexlogs25.xyz

admlogs25.xyz

admlog2.xyz

blogstat355.xyz

blogstatserv25.xyz

dexblog.xyz

dnm777.xyz

serverlogs37.xyz

wlaexfpxrs.org

См. ниже в обновлениях другие адреса и контакты.

Результаты анализов:

Результаты анализов:

MD5: 9769c181ecef69544bbb2f974b8c0e10

SHA-1: 5d0f447f4ccc89d7d79c0565372195240cdfa25f

SHA-256: e142f4e8eb3fb4323fb377138f53db66e3e6ec9e82930f4b23dd91a5f7bd45d0

Vhash: 0250467d15151025z1006anz5fz

Imphash: 493c0587242c6f974644a1959b9764db

Еще варианты на основе Phobos:

C6BD5B8E14551EB899BBE4DECB6942581D28B2A42B159146BBC28316E6E14A64

518544E56E8CCEE401FFA1B0A01A10CE23E49EC21EC441C6C7C3951B01C1B19C

Подробный отчет можно скачать по ссылке:

www.hhs.gov/sites/default/files/8base-ransomware-analyst-note.pdf

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Вариант от 13 ноября 2023:

Версия, написанная на языке C.

Расширение: .8base

Пример расширение: .id[ACFEEEC3-3483].[recovery8files@onionmail.org].8base

Записка: info.txt, info.hta

Email: recovery8files@onionmail.org

IOC: VT: MD5: 87d6d2488b1260e70f4042bf1f292529

Обнаружения:

Обнаружения:

DrWeb -> Trojan.Encoder.31543

ESET-NOD32 -> A Variant Of Win32/Filecoder.Phobos.C

Kaspersky -> HEUR:Trojan-Ransom.Win32.Phobos.vho

Microsoft -> Ransom:Win32/Phobos.PM

Symantec -> Ransom.Phobos!gm1

Tencent -> Trojan-Ransom.Win32.Phobos.fa

TrendMicro -> Ransom.Win32.CRYSIS.SMA

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + Message + Message Write-up, Topic of Support Added later: Overview by Fortinet (December 28, 2023)

Thanks: Threatlabz Andrew Ivanov (article author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.