Megazord Ransomware

PowerRanges Ransomware

(шифровальщик-вымогатель) (первоисточник)

Translation into English

---

Обнаружения:

DrWeb -> Trojan.Encoder.37993

BitDefender -> Trojan.GenericKD.68960416

ESET-NOD32 -> A Variant Of Win64/Filecoder.Akira.B

Kaspersky -> Trojan-Ransom.Win64.Akira.c

Malwarebytes -> Malware.AI.3563367514

Microsoft -> Ransom:Win32/Megazord.A!dha

Rising -> Ransom.Megazord!1.EA79 (CLASSIC)

Tencent -> Malware.Win32.Gencirc.10bf3f33

TrendMicro -> Ransom.Win64.MEGAZORD.THHBIBC

---

© Генеалогия: Akira ⇒ Megazord

Активность этого крипто-вымогателя была замечена в конце августа 2023 г. Ориентирован на англоязычных пользователей, может распространяться по всему миру.

К зашифрованным файлам добавляется расширение: .powerranges

Записка с требованием выкупа называется: powerranges.txt

Записка с требованием выкупа называется: powerranges.txt

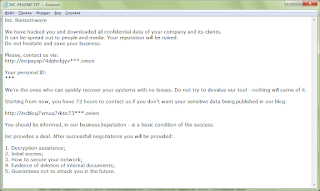

Содержание записки о выкупе:

Whatever who you are and what your title is if you're reading this it means the internal infrastructure of your company is fully or partially dead, all your backups - virtual, physical - everything that we managed to reach - are completely removed. Moreover, we have taken a great amount of your corporate data prior to encryption.

Well, for now let's keep all the tears and resentment to ourselves and try to build a constructive dialogue. We're fully aware of what damage we caused by locking your internal sources. At the moment, you have to know:

1. Dealing with us you will save A LOT due to we are not interested in ruining your financially. We will study in depth your finance, bank & income statements, your savings, investments etc. and present our reasonable demand to you. If you have an active cyber insurance, let us know and we will guide you how to properly use it. Also, dragging out the negotiation process will lead to failing of a deal.

2. Paying us you save your TIME, MONEY, EFFORTS and be back on track within 24 hours approximately. Our decryptor works properly on any files or systems, so you will be able to check it by requesting a test decryption service from the

beginning of our conversation. If you decide to recover on your own, keep in mind that you can permanently lose access to some files or accidently corrupt them - in this case we won't be able to help.

3. The security report or the exclusive first-hand information that you will receive upon reaching an agreement is of a great value, since NO full audit of your network will show you the vulnerabilities that we've managed to detect and used in order to get into, identify backup solutions and upload your data.

4. As for your data, if we fail to agree, we will try to sell personal information/trade secrets/databases/source codes - generally speaking, everything that has a value on the darkmarket - to multiple threat actors at ones. Then all of this will be published in our blog - hxxxs://akiral2iz6a7qgd3ayp3l6yub7xx2uep76idk3u2kollpj5z3z636bad.onion.

5. We're more than negotiable and will definitely find the way to settle this quickly and reach an agreement which will satisfy both of us.

If you're indeed interested in our assistance and the services we provide you can reach out to us following simple instructions:

1. Install TOR Browser to get access to our chat room - hxxxs://www.torproject.org/download/.

2. Paste this link - hxxxs://akiralkzxzq2dsrzsrvbr2xgbbu2wgsmxryd4csgfameg52n7efvr2id.onion.

3. Use this code - 7929-TZ-RQXZ-ULRM - to log into our chat.

Keep in mind that the faster you will get in touch, the less damage we cause.

Перевод записки на русский язык:

Кто бы вы ни были и как бы ни назывались, если вы читаете это, значит, внутренняя инфраструктура вашей компании полностью или частично мертва, все ваши резервные копии - виртуальные, физические - все, до чего мы добрались, - полностью удалены. Более того, мы забрали большое количество ваших корпоративных данных перед шифрованием.

Что ж, давайте пока оставим все слезы и обиды при себе и постараемся выстроить конструктивный диалог. Мы прекрасно понимаем, какой ущерб мы нанесли, заблокировав ваши внутренние источники. На данный момент вы должны знать:

1. Работая с нами, вы сэкономите ОЧЕНЬ много, так как мы не заинтересованы в вашем финансовом разорении. Мы досконально изучим ваши финансы, выписки из банковских счетов и справки о доходах, ваши сбережения, инвестиции и т.д. и представим вам наше обоснованное требование. Если у вас есть активная кибер-страховка, сообщите нам об этом, и мы подскажем вам, как правильно ее использовать. Кроме того, затягивание процесса переговоров приведет к срыву сделки.

2. Заплатив нам, вы сэкономите свое время, деньги, силы и вернетесь к работе примерно в течение 24 часов. Наш дешифратор корректно работает с любыми файлами и системами, поэтому вы сможете проверить это, запросив услугу тестовой расшифровки в самом начале нашего разговора.

Если вы решите восстанавливать самостоятельно, имейте в виду, что вы можете навсегда потерять доступ к некоторым файлам или случайно повредить их - в этом случае мы не сможем помочь.

3. Отчет по безопасности или эксклюзивная информация из первых рук, которую вы получите по достижении договоренности, имеет большую ценность, так как НЕ полный аудит вашей сети покажет вам уязвимости, которые нам удалось обнаружить и использовать для проникновения, определения решений резервного копирования и загрузки ваших данных.

4. Что касается ваших данных, то, если нам не удастся договориться, мы попытаемся продать персональную информацию/торговые секреты/базы данных/исходные коды - в общем, все, что имеет ценность на темном рынке, - сразу нескольким угрожающим субъектам. Затем все это опубликуем в нашем блоге - hxxxs://akiral2iz6a7qgd3ayp3l6yub7xx2uep76idk3u2kollpj5z3z636bad.onion.

5. Мы более чем готовы к переговорам и обязательно найдем способ быстро уладить это дело и достичь соглашения, которое удовлетворит нас обоих.

Если вы действительно заинтересованы в нашей помощи и предоставляемых нами услугах, вы можете связаться с нами, следуя простым инструкциям:

1. Установите браузер TOR, чтобы получить доступ к нашему чату - hxxxs://www.torproject.org/download/.

2. Вставьте эту ссылку - hxxxs://akiralkzxzq2dsrzsrvbr2xgbbu2wgsmxryd4csgfameg52n7efvr2id.onion.

3. Используйте этот код - 7929-TZ-RQXZ-ULRM - для входа в наш чат.

Помните, что чем быстрее вы выйдете на связь, тем меньший ущерб мы нанесем.

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

powerranges.txt - название файла с требованием выкупа;

megazord.exe - название вредоносного файла;

megazord.pdb - название проекта вредоносного файла.

Скриншоты из pestudio:

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

TOR-URL:

hxxxs://akiral2iz6a7qgd3ayp3l6yub7xx2uep76idk3u2kollpj5z3z636bad.onion

hxxxs://akiralkzxzq2dsrzsrvbr2xgbbu2wgsmxryd4csgfameg52n7efvr2id.onion

MD5: 9df999f142f137b0794b8afcaaedc588

SHA-1: a420fbd6cb9d10db807251564c1c9e1718c6fbc5

SHA-256: c9c94ac5e1991a7db42c7973e328fceeb6f163d9f644031bdfd4123c7b3898b0

Vhash: 016066555d1565155018z763z3@z

Imphash: d0f1c6a6d9b90898749c1a859a88de75

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Ещё не было обновлений этого варианта.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + Message + myMessage Write-up, Topic of Support ***

Thanks: rivitna, Davinci Andrew Ivanov (article author) SentinelOne to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.