Albabat Ransomware

WhiteBat Ransomware

(шифровальщик-вымогатель) (первоисточник)

Translation into English

---

Обнаружения:

DrWeb -> Trojan.Encoder.38570

BitDefender -> Trojan.GenericKD.70737458

ESET-NOD32 -> A Variant Of Win64/Filecoder.LC

Kaspersky -> Trojan-Ransom.Win32.Encoder.vkr

Malwarebytes -> Ransom.Alabat

Microsoft -> Ransom:Win64/Albabat.YAA!MTB

Rising -> Ransom.Encoder!8.FFD4 (CLOUD)

Symantec -> Ransom.Albabat

Tencent -> Malware.Win32.Gencirc.10bf92a2

TrendMicro -> Ransom.Win64.ALBABAT.THLAABC

---

© Генеалогия: родство выясняется >> Albabat

Tencent -> Malware.Win32.Gencirc.10bf92a2

TrendMicro -> Ransom.Win64.ALBABAT.THLAABC

---

© Генеалогия: родство выясняется >> Albabat

Активность этого крипто-вымогателя была в ноябре 2023 г. Ориентирован на англоязычных пользователей, может распространяться по всему миру.

По данным специалистов из FortiGuard Labs среди пострадавших замечены компании и частные пользователи из следующего списка стран: Аргентина, Бразилия, Германия, Венгрия, Чехия, Казахстан, Россия и США. Этим список стран не ограничивается, поскольку Albabat Ransomware распространяется как поддельная программа для активации Windows или популярной игры, то может атаковать кого угодно и где угодно.

К зашифрованным файлам добавляется расширение: .abbt

Записка с требованием выкупа называется: README.html или readme.html

В записке о выкупе есть опция перевода через службу Google Translate, которая позволяет переводить ее на более чем 100 языков. По умолчанию в качестве языка перевода автоматически выбирается португальский, что может указывать на то, что это основной язык разработчика программы-вымогателя.

---

Опция "FAQ" в записке открывает другой информационный файл FAQ.html, который не сильно отличается между вариантами, за исключением пункта 10, который был добавлен в версии 0.3.0.

Записка с требованием выкупа называется: README.html или readme.html

Содержание записки о выкупе:

Перевод записки на русский язык:

---Home | FAQ | Translator

243 files on your machine have been encrypted!

[+] I - ABOUT "Albabat Ransomware"

The "Albabat Ransomware" (White Bat - Translated from Latin) is a cross-platform ransomware that encrypts various files important to the USER on computer storage disks using military-grade symmetric and asymmetric encryption algorithm.

[+] II - THE KEY TO CRYPTOGRAPHY [+]

The "Albabat Ransomware" will automatically create a folder named "Albabat" in your user directory on your machine, but precisely in: "C:\Users\Admin\Albabat\" This folder contains the encryption KEY named "Albabat.ekey", and this same "README" file.

This KEY Albabat.ekey performed the CRYPTOGRAPHY of your files, however, this KEY was also ENCRYPTED with a PUBLIC KEY (asymmetric encryption), and only I (tH3_CyberXY) have the PRIVATE KEY to decrypt the "Albabat.ekey" KEY, and thus, you use it to decrypt your files.

There is no way to decrypt your files without our data decryption service.

There is no way to decrypt the files without decrypting the "Albabat.ekey" key.

Don't delete, don't rename, don't lose the "Albabat.ekey" key.

For security reasons, we even recommend making a BACKUP of the Albabat.ekey key.

[+] III - THE ENCRYPTION PROCESS [+]

Encrypted files have the extension ".abbt".

Don't try to rename it, it won't work. On the contrary, you may corrupt your files.

The size of the files that the "Albabat Ransomware" encrypts is a maximum of 5 Megabytes (MB).

The "Albabat Ransomware" randomly recursively traverses all directories it does not belong to the operation of the Operating System. Encrypts files in the user directory, even database locations and drives mounted on the machine if any.

The "Albabat Ransomware" only encrypts files that are relevant. The Operating System and binary files will be intact. We didn't choose that.

The "Albabat Ransomware" saves a log file named "Albabat.log" in the "C:\Users\Admin\Albabat\" directory. This file you can see all files that were encrypted by "Albabat Ransomware" in path form.

[+] IV - HOW TO CONTACT US [+]

These are the only ways to contact us. Any other form found on the internet will be false.

Contact by:

Our Email:

tH3_CyberXY@proton.me

[+] V - PAYMENT [+]

The decryption process is PAID in Bitcoin, so you need to have Bitcoin balance at a cryptocurrency broker or in a cryptocurrency wallet to make the deposit in our Bitcoin address.

You may want to read the FAQ page to know what Bitcoin is.

Payment data:

Our Bitcoin address:

bc1qxsjjna67tccvf0e35e9z79d4utu3v9pg2rp7rj

Amount to pay:

0,0015

- To make payment and restore your files, follow these steps -

(1) Write down the data to make the transfer through our Bitcoin address and the AMOUNT payable specified.

Note: Remembering that the price of Bitcoin may vary monetarily depending on when you make the payment.

(2) - As soon as you make the payment to our Bitcoin address, send us an email.

An example of an email to send us:

Subject: Albabat Ransomware - I did the payment!

Message: Hello, I made the payment. My BTC address where I made the payment is "BTC ADDRESS". The version of the "Albabat Ransomware" running on my machine was "0.1.0".

Follow the attached KEY "Albabat.ekey".

IMPORANT: We will check if the payment was made using YOUR Bitcoin ADDRESS "BTC ADDRESS" in which the transaction was made, so it is IMPORTANT to inform us when sending us this email.

It is also IMPORTANT to send us the KEY "Albabat.ekey" as an attachment, regardless of the form of communication you choose to use with us. We will decrypt it for you.

You will receive in your email the KEY "Albabat.key", that is, the KEY "Albabat.ekey" decrypted, and the decryptor "Albabat Ransomware Decryptor" attached (zipped).

Albabat.key" and the "Albabat Ransomware Decryptor" within 24 hours, but it may vary for longer or less depending on our availability hours, and the number of demands we we received. Be patient. After payment, we will send the decrypted KEY to you and o "Albabat Ransomware Decryptor", we are fair!

[+] VI - DECRYPTION [+]

> To decrypt your files follow the steps below:

(1) Place the "Albabat.key" that you received by email, inside the "C:\Users\Admin\Albabat\" directory, or, if you prefer, keep it in the same directory as "Albabat Ransomware Decryptor".

> IMPORTANT:At this point, it is very important that you close all open Explorer windows, and heavy programs, to prevent "Albabat Ransomware Decryptor" from crashing.

And also disable your ANTIVIRUS PERMANENTLY so that it does not interfere with the decryption process, as disabling it for just a few minutes remains active.

(2) Run "Albabat Ransomware Decryptor". An alert message will appear informing you that the decryption started, just click Ok.

(3) Wait for the decryption completion message to be displayed in console, this may take a while depending on the quantity of files that have been encrypted and power of your machine. You can see the decryption process by I live from your files, if I have time for that.

(4) After decryption is complete, all your files will be restored.

If you have further questions, such as: "How can I be sure you will decrypt my files?", you can read the FAQ page.

Copyright (c) 2021-2023 Albabat Ransomware - All Right Reserved. Maintained by: tH3_CyberXY.

Перевод записки на русский язык:

Главная | ЧаВо | Переводчик

243 файла на вашем компьютере зашифрованы!

[+] Я - О «Albabat Ransomware»

«Albabat Ransomware» (Белая летучая мышь — в переводе с латыни) — это кроссплатформенная программа-вымогатель, шифрующая различные важные для ПОЛЬЗОВАТЕЛЯ файлы на дисках компьютеров с использованием симметричного и асимметричного алгоритма шифрования военного уровня.

[+] II – КЛЮЧ К КРИПТОГРАФИИ [+]

«Albabat Ransomware» автоматически создаст папку с именем «Albabat» в вашем пользовательском каталоге на вашем компьютере, но именно в: «C:\Users\Admin\Albabat». Эта папка содержит КЛЮЧ шифрования с именем «Albabat.ekey», и этот же файл README.

Этот КЛЮЧ Albabat.ekey выполнил КРИПТОГРАФИЮ ваших файлов, однако этот КЛЮЧ также был ЗАШИФРОВАН ПУБЛИЧНЫМ КЛЮЧОМ (асимметричное шифрование), и только у меня (tH3_CyberXY) есть ЧАСТНЫЙ КЛЮЧ для расшифровки КЛЮЧА «Albabat.ekey», и, таким образом, вы используете его для расшифровки файлов.

Без нашей службы расшифровки данных невозможно расшифровать ваши файлы.

Невозможно расшифровать файлы без расшифровки ключа «Albabat.ekey».

Не удаляйте, не переименовывайте, не теряйте ключ «Albabat.ekey».

В целях безопасности мы даже рекомендуем сделать резервную копию ключа Albabat.ekey.

[+] III - ПРОЦЕСС ШИФРОВАНИЯ [+]

Зашифрованные файлы имеют расширение «.abbt».

Не пытайтесь переименовать его, это не сработает. Напротив, вы можете повредить ваши файлы.

Размер файлов, которые шифрует «Albabat Ransomware», составляет максимум 5 Мегабайт (МБ).

«Albabat Ransomware» случайным образом рекурсивно обходит все каталоги, не принадлежащие операционной системе. Шифрует файлы в каталоге пользователя, даже расположения баз данных и диски, подключенные к машине, если таковые имеются.

«Albabat Ransomware» шифрует только соответствующие файлы. Операционная система и двоичные файлы останутся нетронутыми. Мы не это выбирали.

«Albabat Ransomware» сохраняет файл журнала с именем «Albabat.log» в каталоге «C:\Users\Admin\Albabat\». В этом файле вы можете увидеть все файлы, зашифрованные «Albabat Ransomware», в виде пути.

[+] IV - КАК С НАМИ СВЯЗАТЬСЯ [+]

Это единственные способы связаться с нами. Любая другая форма, найденная в Интернете, будет ложной.

Контакт:

Наша электронная почта:

tH3_CyberXY@proton.me

[+] V - ОПЛАТА [+]

Процесс расшифровки ОПЛАЧИВАЕТСЯ в биткойнах, поэтому вам необходимо иметь баланс биткойнов у криптовалютного брокера или в криптовалютном кошельке, чтобы внести депозит на наш биткойн-адрес.

Возможно, вы захотите прочитать страницу часто задаваемых вопросов, чтобы узнать, что такое Биткойн.

Данные платежа:

Наш биткойн-адрес:

bc1qxsjjna67tccvf0e35e9z79d4utu3v9pg2rp7rj

Сумма к оплате:

0,0015

- Чтобы произвести оплату и восстановить файлы, выполните следующие действия:

(1) Запишите данные для осуществления перевода через наш биткойн-адрес и указанную СУММУ к оплате.

Примечание. Помните, что цена Биткойна может варьироваться в денежном выражении в зависимости от того, когда вы совершаете платеж.

(2) - Как только вы совершите платеж на наш биткойн-адрес, отправьте нам электронное письмо.

Пример письма для отправки нам:

Тема: Albabat Ransomware – я осуществил платеж!

Сообщение: Здравствуйте, я произвел оплату. Мой адрес BTC, по которому я произвел платеж, — «АДРЕС BTC». Версия «Albabat Ransomware», работающая на моем компьютере, была «0.1.0».

Следуйте прилагаемому КЛЮЧУ «Albabat.ekey».

ВАЖНО: Мы проверим, был ли платеж произведен с использованием ВАШЕГО биткойн-АДРЕСА «АДРЕС BTC», на котором была совершена транзакция, поэтому ВАЖНО сообщить нам об этом при отправке нам этого электронного письма.

Также ВАЖНО отправить нам КЛЮЧ «Albabat.ekey» в виде вложения, независимо от формы связи, которую вы решите использовать с нами. Мы расшифруем его для вас.

Вы получите на свою электронную почту КЛЮЧ «Albabat.key», то есть расшифрованный КЛЮЧ «Albabat.ekey», и приложенный расшифровщик «Albabat Ransomware Decryptor» (в архиве).

Albabat.key» и «Расшифровщик Albabat Ransomware» в течение 24 часов, но срок может варьироваться в зависимости от часов нашей доступности и количества полученных запросов. Наберитесь терпения. После оплаты мы вышлем расшифрованный КЛЮЧ. Мы честны с вами и с «Albabat Ransomware Decryptor»!

[+] VI - расшифровка [+]

> Чтобы расшифровать файлы, выполните следующие действия:

(1) Поместите «Albabat.key», полученный по электронной почте, в каталог «C:\Users\Admin\Albabat» или, если хотите, сохраните его в том же каталоге, что и «Albabat Ransomware Decryptor».

> ВАЖНО: На этом этапе очень важно закрыть все открытые окна Проводника и тяжелые программы, чтобы предотвратить сбой «Albabat Ransomware Decryptor».

А также НАВСЕГДА отключите ваш АНТИВИРУС, чтобы он не мешал процессу расшифровки, так как отключение его всего на несколько минут остается активным.

(2) Запустите «Расшифровщик программ-вымогателей Albabat». Появится предупреждающее сообщение, информирующее вас о том, что расшифровка началась, просто нажмите «ОК».

(3) Подождите, пока в консоли отобразится сообщение о завершении расшифровки. Это может занять некоторое время в зависимости от количества зашифрованных файлов и мощности вашего компьютера. Вы можете увидеть процесс расшифровки в прямом эфире из ваших файлов, если у меня на это есть время.

(4) После завершения расшифровки все ваши файлы будут восстановлены.

Если у вас есть дополнительные вопросы, например: «Как я могу быть уверен, что вы расшифруете мои файлы?», вы можете прочитать страницу часто задаваемых вопросов.

Copyright (c) 2021–2023 Albabat Ransomware – Все права защищены. Поддерживается: tH3_CyberXY.

В записке о выкупе есть опция перевода через службу Google Translate, которая позволяет переводить ее на более чем 100 языков. По умолчанию в качестве языка перевода автоматически выбирается португальский, что может указывать на то, что это основной язык разработчика программы-вымогателя.

---

Опция "FAQ" в записке открывает другой информационный файл FAQ.html, который не сильно отличается между вариантами, за исключением пункта 10, который был добавлен в версии 0.3.0.

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Технические детали + IOC

✋ Распространяется как мошенническая программа, например, как поддельный инструмент для активации Windows 10 (файл W10DigitalActivation.exe) и чит-программа для игры Counter-Strike 2. Будьте осторожны!

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список типов файлов, подвергающихся шифрованию:

Все, кроме тех, что находятся в списке исключений.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

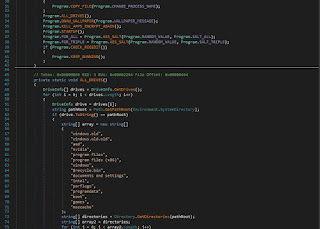

➤ Особенности по версиям:

- Версия 0.1.0 пыталась завершить работу браузера Google Chrome (процесс Chrome.exe).

- Начиная с версии 0.3.0 также пытается завершить следующие процессы, мешающие шифрованию:

taskmgr.exe

code.exe

excel.exe

powerpnt.exe

winword.exe

msaccess.exe

mspub.exe

chrome.exe

cs2.exe (the game Counter Strike 2)

steam.exe

onedrive.exe

postgres.exe

mysqlworkbench.exe

outlook.exe

windowsterminal.exe

sublime_text.exe

- Начиная с версии 0.3.0 также останавливают следующие службы:

MySQL57

MySQL80

MySQL82

postgresql-x64-14

postgresql-x64-15

➤ Блокировка доступа к сайтам:

Версия 0.3.3 добавляет в файл Windows Hosts следующие записи для блокировки доступа к следующим сайтам:

127.0.0.1 malware-guide.com

127.0.0.1 www.pcrisk.pt

127.0.0.1 www.pcrisk.com

127.0.0.1 adware.guru

127.0.0.1 www.cyclonis.com

127.0.0.1 jp.broadcom.com

127.0.0.1 www.broadcom.com

127.0.0.1 www.enigmasoftware.com

127.0.0.1 howtofix.guide

127.0.0.1 easysolvemalware.com

127.0.0.1 bbs.360.cn

127.0.0.1 pcsafetygeek.com

127.0.0.1 tria.ge

Список типов файлов, подвергающихся шифрованию:

Все, кроме тех, что находятся в списке исключений.

Это наверняка будут документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Замечено, что файлы размером более 5 Мб не были зашифрованы.

Файлы, связанные с этим Ransomware:

Albabat_README.html, README.html, readme.html. faq.html - названия файлов с требованием выкупа и дополнительной информацией;

W10DigitalActivation.exe - название вредоносного файла;

Замечено, что файлы размером более 5 Мб не были зашифрованы.

Список исключений типов файлов по версиям:

- в версии 0.1.0:

abbt, .arc, .arz, .bik, .bin, .bk2, .cab, .cat, .cur, .dat, .desktop, .dll, .inf, .ini, .lib, .lnk, .log, .mp2, .msi, .N2PK, .nfo, .otf, .pdb, .pkg, .pkr, .pyd, .qt, .resource, .sfx, .sig, .so, .swf, .tcl, .tmp, .ttf, .url, .vc, .vdf, .vfont, .vpk, .whl, .win, .wma, .woff, .woff2, .xnb

- в версии 0.3.0:

._pth, .CHK, .cmd, .com, .icls, .ico, .idx, .mod, .mp3, .ogg, .pickle, .src, .theme, .vhdx, .vscdb, ~$

- в версии 0.3.3:

.dic, .lock, .mui, .pyc, .smc, .srm

Файлы, связанные с этим Ransomware:

Albabat_README.html, README.html, readme.html. faq.html - названия файлов с требованием выкупа и дополнительной информацией;

W10DigitalActivation.exe - название вредоносного файла;

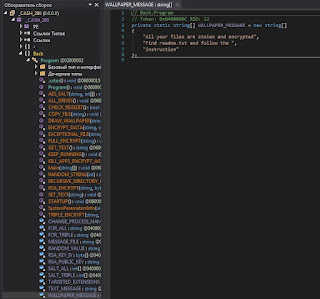

wallpaper_albabat.jpg - изображение, заменяющее обои;

decryptor.exe - файл дешифровщика;

Albabat.log, Albabat_Logs.log, Encryption_DBG.log - файлы логов в разных версиях;

banner.jpg, faq.html, script.js, style.css - другие файлы;

personal_id.txt, Albabat.ekey и Albabat.key - специальные файлы.

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

C:\Users\Admin\Albabat\

%SAMPLEPATH%\W10DigitalActivation.exe

C:\Users\User\AppData\Roaming\W10DigitalActivation.exe

C:\Users\User\Desktop\W10DigitalActivation.exe

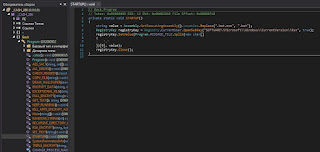

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: tH3_CyberXY@proton.me

Email: albabat.help@protonmail.com

BTC: bc1qxsjjna67tccvf0e35e9z79d4utu3v9pg2rp7rj

BTC: bc1qxsjjna67tccvf0e35e9z79d4utu3v9pg2rp7rj

См. ниже в обновлениях другие адреса и контакты.

Результаты анализов:

Результаты анализов:

MD5: 4c7d2ec42f5b225982d9e2e96383a2fd

SHA-1: 6edc8db346032a83402d7104c5783cc1e929e402

SHA-256: e1c399c29b9379f9d1d3f17822d4496fce8a5123f57b33f00150f287740049e9

Vhash: 016066656d1555155048z513z3hz2fz

Imphash: 5361c5aa96802abd7c2d73055f958afa

Степень распространённости: средняя.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

Версия 0.1.0 - ноябрь 2023

Версия 0.3.0 - декабрь 2023

Версия 0.3.3 - с середины января 2024.

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Вариант от 27 декабря 2023:

Файл: injector.exe

IOC: VT, TG

© Amigo-A (Andrew Ivanov): All blog articles. Contact.

Обнаружения:

DrWeb -> Trojan.Encoder.38397

BitDefender -> Gen:Heur.Ransom.REntS.Gen.1

ESET-NOD32 -> A Variant Of Win64/Filecoder.KX

Kaspersky -> Trojan-Ransom.Win32.Encoder.vqr

Malwarebytes -> Ransom.Albabat

Microsoft -> Ransom:Win64/Albabat.AC!MTB

Symantec -> Ransom.Albabat

Tencent -> Malware.Win32.Gencirc.10bf7e5a

TrendMicro -> Ransom.Win64.ALBABAT.THAOBBD

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + Message + myMessage Write-up, Topic of Support ***

Thanks: FortiGuard Labs (FortiNet), S!Ri Andrew Ivanov (article author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.