LockXX Ransomware

(шифровальщик-вымогатель) (первоисточник на русском)

Translation into English

---

Обнаружения:

DrWeb -> Trojan.Encoder.38544

BitDefender -> Trojan.Agent.GJBU

ESET-NOD32 -> A Variant Of Win64/Filecoder.LB

Kaspersky -> Trojan-Ransom.Win32.Encoder.wmz

Malwarebytes -> Generic.Malware/Suspicious

Microsoft -> Trojan:Win32/Wacatac.B!ml

Rising -> Ransom.Encoder!8.FFD4 (CLOUD)

Tencent -> Malware.Win32.Gencirc.10bf91f7

TrendMicro -> Ransom.Win64.LOCKXX.THABEBD

---

© Генеалогия: BeijingCrypt (LockXXX)? ⇒ LockXX

Возможен переход вымогателей на другую разработку, основанную на Golang.

Активность этого крипто-вымогателя была замечена во второй половине января 2024 г. Ориентирован на англоязычных и китайскоязычных пользователей, может распространяться по всему миру.

К зашифрованным файлам добавляется расширение: .lockxx

Записка с требованием выкупа называется: lockxx.recovery_data.hta

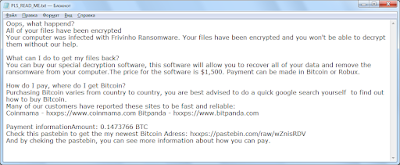

Содержание записки о выкупе (на английском):

Перевод записки на русский язык:

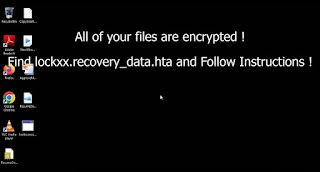

Другим информатором жертвы является файл изображения, заменяющий обои Рабочего стола.

Записка с требованием выкупа называется: lockxx.recovery_data.hta

Содержание записки о выкупе (на английском):

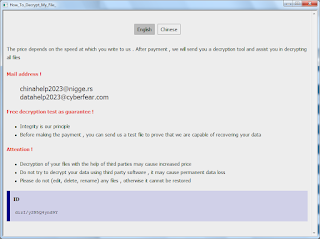

The price depends on the speed at which you write to us . After payment , we will send you a decryption tool and assist you in decrypting all files

Mail address !

chinahelp2023@nigge.rs

datahelp2023@cyberfear.com

Free decryption test as guarantee !

Integrity is our principle

Before making the payment , you can send us a test file to prove that we are capable of recovering your data

Attention !

Decryption of your files with the help of third parties may cause increased price

Do not try to decrypt your data using third party software , it may cause permanent data loss

Please do not (edit, delete, rename) any files , otherwise it cannot be restored

ID

dizI/y2N5Q4*****

Содержание записки о выкупе (на китайском):

价格取决于你给我们写信的速度 . 付款后 , 我们将向你发送解密工具 , 并协助你解密所有文件

邮件地址 !

chinahelp2023@nigge.rs

datahelp2023@cyberfear.com

免费解密测试作为保证 !

诚信是我们的原则

在付款之前 , 你可以向我们发送测试文件以证明我们有能力恢复你的数据

注意 !

在第三方的帮助下解密你的文件可能会导致价格上涨

请勿尝试使用第三方软件解密你的数据 , 这可能会导致数据永久丢失

请不要 (编辑, 删除, 重命名) 任何文件 , 否则无法恢复文件

ID

dizI/y2N5Q4*****

Перевод записки на русский язык:

Цена зависит от скорости, с которой вы нам пишете. После оплаты мы вышлем вам инструмент для расшифровки и поможем расшифровать все файлы.

Почтовый адрес !

chinahelp2023@nigge.rs

datahelp2023@cyberfear.com

Бесплатный тест на расшифровку в качестве гарантии!

Честность – наш принцип

Перед оплатой вы можете отправить нам тест-файл, чтобы доказать, что мы способны восстановить ваши данные.

Внимание !

Расшифровка ваших файлов с помощью третьих лиц может привести к увеличению цены.

Не пытайтесь расшифровать ваши данные с помощью сторонних программ, это может привести к безвозвратной потере данных.

Пожалуйста, не изменяйте (не редактируйте, не удаляйте, не переименовывайте) какие-либо файлы, иначе их невозможно будет восстановить.

ID

dizI/y2N5Q4*****

Другим информатором жертвы является файл изображения, заменяющий обои Рабочего стола.

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ Удаляет теневые копии файлов, отключает функции восстановления и исправления Windows на этапе загрузки командами:

bcdedit /set {default} recoveryenabled No

bcdedit /set {default} bootstatuspolicy ignoreallfailures

wmic shadowcopy delete /nointeractive

vssadmin delete shadows /All /Quiet

➤ Использует встроенное системное средство schtasks.exe для планирования выполнение команд и программ, добавляет и удаляет задачи из расписания, запускает и останавливает задачи по запросу, очищает журналы, перезапускает Windows, а также изменяет запланированные задачи.

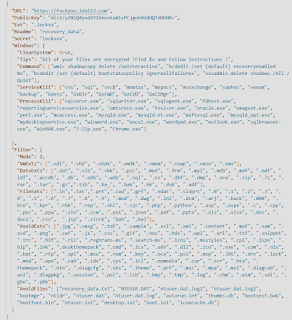

Интересный скриншот кода, предоставленный исследователем rivitna:

Отключает службы, мешающие шифрованию:

vss, sql, svc$, memtas, mepocs, msexchange, sophos, veeam, backup, GxVss, GxBlr, GxFWD, GxCVD, GxCIMgr

Вырубает процессы, мешающие шифрованию:

sqlservr.exe, sqlwriter.exe, sqlagent.exe, fdhost.exe,

reportingservicesservice.exe, omtsreco.exe, tnslsnr.exe, oracle.exe, emagent.exe, perl.exe, msaccess.exe, mysqld.exe, mysqld-nt.exe, msftesql.exe, mysqld_opt.exe, mydesktopservice.exe, winword.exe, excel.exe, wordpad.exe, outlook.exe, sqlbrowser.exe, winRAR.exe, 7-Zip.exe, Chrome.exe

Список типов файлов, подвергающихся шифрованию:

.0, .1, .2, .3, .4, .5, .6, .7, .7z, .8, .9, .990, .accdb, .adf, .arj, .asp, .aspx, .ba_, .back, .bah, .bak, .bal, .bco, .bk, .c, .cad, .cpp, .csv, .dat, .db, .dbf, .den, .dmp, .doc, .docx, .dsk, .dwg, .edat, .frm, .grf, .gz, .in, .ini, .json, .jsp, .kpr, .ldf, .mdb, .mdf, .mod, .myd, .myi, .ndf, .ns, .odb, .ora, .pdf, .php, .pptx, .prt, .psc, .psl, .pyc, .python, .pyw, .rar, .rbk, .rep, .scm, .shl, .sicck, .sin, .sjc, .sldprt, .sql, .tar, .tib, .txt, .vbk, .vdi, .vhd, .vhdx, .vib, .vmdk, .vmem, .vmsn, .vmx, .vswp, .wdb, .xls, .xlsx, .zip

Это документы MS Office, PDF, текстовые файлы, базы данных, бэкапы, файлы виртуальных машин, файлы программирования на Python, фотографии, файлы образов, архивы и пр. файлы, в том числе очень редкие.

Пропускает, не шифрует файлы с расширениями:

.386, .adv, .ani, .bat, .bin, .blf, .bmp, .cab, .chm, .cmd, .com, .content, .cpl, .cur, .deskthemepack, .diagcab, .diagefg, .diagpkg, .dll, .drv, .ess, .exe, .gho, .gif, .hds, .hip, .hta, .hxs, .icl, .ico, .ics, .idx, .iens, .jpg, .js, .jspx, .key, .lib, .lnk, .lock, .log, .mod, .mof, .mpa, .msc, .msi, .msp, .msstyles, .msu, .nls, .nomedia, .ocx, .pbk, .png, .pol, .prf, .psl, .regtrans-ras, .rll, .rom, .rtp, .sam, .sample, .scr, .sdi, .search-ns, .session, .shs, .snippet, .spl, .swf, .sys, .tdf, .theme, .themepack, .tmp, .trc, .ttf, .url, .vmsg, .win, .wpl, .wpx, .xml, .xsd, .xsl

Пропускает, не шифрует файлы с именами:

recovery data.txt, autorun.inf, boot.ini, bootmgr, bootsect.bak, bootfont.bin, desktop.ini, iconcache.db, ntldr, NTUSER.DAT, ntuser.dat, ntuser.dat.log, ntuser.dat.log1, ntuser.dat.log2, ntuser.ini, thumbs.db

Файлы, связанные с этим Ransomware:

lockxx.recovery_data.hta - название файла с требованием выкупа;

executable.exe - название вредоносного файла

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

lockxx.recovery_data.hta - название файла с требованием выкупа;

executable.exe - название вредоносного файла

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

C:\Users\user\Desktop\executable.exe

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

Global\(0_O)###########

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

Global\(0_O)###########

См. ниже результаты анализов.

Сетевые подключения и связи:

URL: hxxxs://fuckyou.ida123.com

Сетевые подключения и связи:

URL: hxxxs://fuckyou.ida123.com

Email: chinahelp2023@nigge.rs, datahelp2023@cyberfear.com

BTC: -

BTC: -

См. ниже в обновлениях другие адреса и контакты.

Результаты анализов:

Результаты анализов:

MD5: d156711735a2fb0992440a2cd0a19138

SHA-1: c8c9645ae15012eb25e83841d87a3ac6c16344aa

SHA-256: 79468940d42d217a815eca555b9d2efe72b4f2a53e47d29076c3adde5eb9c5af

Vhash: 01603e0f7d1bz401=z

Imphash: 9aebf3da4677af9275c461261e5abde3

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Ещё не было обновлений этого варианта.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + Message + myMessage Write-up, Topic of Support ***

Thanks: xiaopao, rivitna Andrew Ivanov (article author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.