Frivinho Ransomware

(шифровальщик-вымогатель) (первоисточник на русском)

Translation into English

---

Обнаружения:

DrWeb -> Trojan.Encoder.34437

BitDefender -> Generic.Ransom.HydraCrypt.40149811

ESET-NOD32 -> A Variant Of MSIL/Filecoder.Chaos.A

Kaspersky -> HEUR:Trojan-Ransom.Win32.Generic

Malwarebytes -> Generic.Malware.AI.DDS

Microsoft -> Ransom:MSIL/FileCoder.AD!MTB

Rising -> Ransom.Destructor!1.B060 (CLASSIC)

Symantec -> Ransom.Sorry

Tencent -> Trojan-Ransom.Msil.Agent.ga

TrendMicro -> Ransom_FileCoder.R002C0DAM24

---

© Генеалогия: ✂ Chaos + другой код >> Frivinho

Tencent -> Trojan-Ransom.Msil.Agent.ga

TrendMicro -> Ransom_FileCoder.R002C0DAM24

---

© Генеалогия: ✂ Chaos + другой код >> Frivinho

Активность этого крипто-вымогателя была во второй половине января 2024 г. Ориентирован на англоязычных пользователей, может распространяться по всему миру.

К зашифрованным файлам добавляется расширение: .Frivinho0

По данным исследователей из Symantec Security Center в конце расширения должны быть еще два символа и оно может выглядеть так: .Frivinho0>v

В результате анализа расширение на файлах было .Frivinho0

Так выглядят зашифрованные файлы:

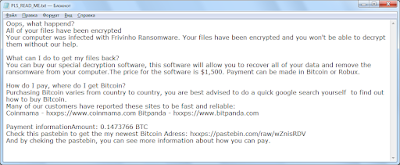

Записка с требованием выкупа называется: PLS_READ_ME.txt

Содержание записки о выкупе:

Перевод записки на русский язык:

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

PLS_READ_ME.txt - название файла с требованием выкупа;

svchost.exe - название вредоносного файла

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: frivicobaia@gmail.com

BTC: -

Содержание записки о выкупе:

Oops, what happend?

All of your files have been encrypted

Your computer was infected with Frivinho Ransomware. Your files have been encrypted and you won't be able to decrypt them without our help.

What can I do to get my files back?

You can buy our special decryption software, this software will allow you to recover all of your data and remove the ransomware from your computer.The price for the software is $1,500. Payment can be made in Bitcoin or Robux.

How do I pay, where do I get Bitcoin?

Purchasing Bitcoin varies from country to country, you are best advised to do a quick google search yourself to find out how to buy Bitcoin.

Many of our customers have reported these sites to be fast and reliable:

Coinmama - hxxps://www.coinmama.com Bitpanda - hxxps://www.bitpanda.com

Payment informationAmount: 0.1473766 BTC

Check this pastebin to get the my newest Bitcoin Adress: hxxps://pastebin.com/raw/wZnisRDV

And by cheking the pastebin, you can see more information about how you can pay.

Перевод записки на русский язык:

Ой, что случилось?

Все ваши файлы зашифрованы

Ваш компьютер был заражен Frivinho Ransomware. Ваши файлы зашифрованы, и вы не сможете их расшифровать без нашей помощи.

Что я могу сделать, чтобы вернуть свои файлы?

Вы можете купить нашу специальную программу для дешифрования. Эта программа позволит вам восстановить все ваши данные и удалить ransomware с вашего компьютера. Цена программы $1500. Оплата возможна в биткойнах или Robux.

Как мне заплатить, где я могу получить биткойны?

Покупка биткойнов различается по странам, поэтому вам лучше всего самим поискать в Google, чтобы узнать, как купить биткойны.

Многие из наших клиентов отмечают, что эти сайты работают быстро и надежно:

Coinmama — hxxps://www.coinmama.com Bitpanda — hxxps://www.bitpanda.com

Информация о платеже Сумма: 0.1473766 BTC

Проверьте этот pastebin, чтобы получить мой новый биткойн-адрес: hxxps://pastebin.com/raw/wZnisRDV

А проверив pastebin, вы сможете увидеть дополнительную информацию о том, как вы можете оплатить.

---

Адрес, по которому размещается актуальный email вымогателей:

Другим информатором жертвы является изображение, которое заменяет обои Рабочего стола.

Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ Удаляет теневые копии файлов, отключает функции восстановления и исправления Windows на этапе загрузки командами:

vssadmin delete shadows /all /quiet & wmic shadowcopy delete

bcdedit /set {default} bootstatuspolicy ignoreallfailures & bcdedit /set {default} recoveryenabled no

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

PLS_READ_ME.txt - название файла с требованием выкупа;

svchost.exe - название вредоносного файла

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: frivicobaia@gmail.com

BTC: -

См. ниже в обновлениях другие адреса и контакты.

Результаты анализов:

Результаты анализов:

MD5: f64a5c6fa180acaee93d4fac406c579b

SHA-1: bacf88f16fe670ef2d87df154929c51b28b12263

SHA-256: cb7c19b49efd25a4314129c9024c8e84ad9dd8acb45658ecf43c2d1fab775ca6

Vhash: 23603615551b00714f0034

Imphash: f34d5f2d4577ed6d9ceec516c1f5a744

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Ещё не было обновлений этого варианта.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + Message + myMessage Write-up, Topic of Support ***

Thanks: PCrisk Andrew Ivanov (article author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.

Комментариев нет:

Отправить комментарий

ВНИМАНИЕ!

Новые комментарии проверяются. Всё, кроме спама, будет опубликовано. Вам нужен Google аккаунт для комментария.

---

Please note!

New comments are moderated. Anything other than spam will be published. You need a Google account to post a comment.

---

Bitte beachten Sie!

Neue Kommentare werden moderiert. Alle Kommentare, die kein Spam sind, werden veröffentlicht. Sie benötigen ein Google-Konto, um einen Kommentar zu hinterlassen.

---

Veuillez noter!

Les nouveaux commentaires sont modérés. Tous les commentaires, à l'exception des spams, seront publiés. Vous devez disposer d'un compte Google pour publier un commentaire.

---

¡Tenga en cuenta!

Los nuevos comentarios son moderados. Se publicarán todos los comentarios excepto el spam. Para escribir un comentario necesitas una cuenta de Google.