Cactus Ransomware

(шифровальщик-вымогатель) (первоисточник)

Translation into English

---

Обнаружения (нет раннего образца, см. Обновления):

DrWeb ->

BitDefender ->

ESET-NOD32 ->

Kaspersky ->

Malwarebytes ->

Microsoft ->

Rising ->

Tencent ->

TrendMicro ->

---

© Генеалогия: родство выясняется >> Cactus

Сайт "ID Ransomware" идентифицирует это как Cactus.

Обнаружения (нет раннего образца, см. Обновления):

DrWeb ->

BitDefender ->

ESET-NOD32 ->

Kaspersky ->

Malwarebytes ->

Microsoft ->

Rising ->

Tencent ->

TrendMicro ->

---

© Генеалогия: родство выясняется >> Cactus

Информация для идентификации

Активность этого крипто-вымогателя была во второй половине марта 2023 г. Ориентирован на англоязычных пользователей, может распространяться по всему миру.

При подготовке файла к шифрованию Cactus меняет его расширение на .CTS0. После шифрования расширение становится .CTS1.

У Cactus также есть "быстрый режим", который похож на легкий проход шифрования. Последовательный запуск вредоносной программы в быстром и обычном режимах приводит к двойному шифрованию одного и того же файла и добавлению нового расширения после каждого процесса (например, .CTS1 - .CTS7).

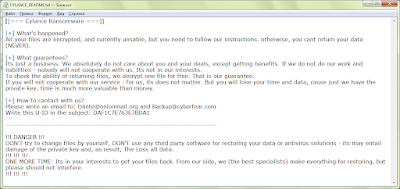

Записка с требованием выкупа называется: cAcTuS.readme.txt

Содержание записки о выкупе:

Your systems were accessed and encrypted by Cactus.

To recover your files and prevent data disclosure contact us via eieail: cactus@mexicomail.com

Your unique 10 reference: ***

Backup contact: TOX (https://tox.chat/):

***

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Подробности атаки и шифрования:

Cactus получает первоначальный доступ к сети крупных коммерческих организаций, используя известные уязвимости в устройствах Fortinet VPN.

Во всех расследованных инцидентах хакеры проникали внутрь с VPN-сервера, используя учетную запись службы VPN.

Использование шифрования для защиты двоичного файла программы-вымогателя отличает Cactus от других выомгателей. Используется пакетный сценарий для получения двоичного файла шифратора с помощью 7-Zip. Исходный ZIP-архив удаляется, а двоичный файл развертывается с особым флагом, разрешающим его выполнение. Весь процесс необычен и исследователи полагают, что он предназначен для предотвращения обнаружения шифровальщика-вымогателя.

По данным исследователей из компании Kroll, существует три основных режима выполнения, каждый из которых выбирается с помощью определенного параметра командной строки: настройка (-s) , чтение конфигурации ( -r ) и шифрование ( -i ).

Аргументы -s и -r позволяют злоумышленникам настроить постоянство и сохранить данные в файле C:\ProgramData\ntuser.dat, который позже будет прочитан шифровальщиком при запуске с аргументом командной строки -r .

Чтобы шифрование файла было возможным, необходимо предоставить уникальный ключ AES, известный только злоумышленникам, с использованием аргумента командной строки -i .

Этот ключ необходим для расшифровки файла конфигурации программы-вымогателя, а открытый ключ RSA необходим для шифрования файлов. Он доступен в виде шестнадцатеричной строки, жестко закодированной в двоичном файле шифратора.

Декодирование HEX-строки предоставляет фрагмент зашифрованных данных, который разблокируется с помощью ключа AES.

Cactus, по сути, шифрует себя, что затрудняет его обнаружение и помогает обойти антивирусные инструменты и инструменты сетевого мониторинга.

Запуск двоичного файла с правильным ключом для параметра -i (шифрование) разблокирует информацию и позволяет вредоносному ПО искать файлы и запускать процесс многопоточного шифрования.

Процесс шифрования файла

Схема от Kroll объясняет процесс выполнения двоичного кода Cactus в соответствии с выбранным параметром.

Процесс выполнения двоичного кода

Схема работы программы-вымогателя

Использование легитимных инструментов:

Попав в сеть, злоумышленник использовал запланированное задание для постоянного доступа с помощью бэкдора SSH, доступного с сервера управления и контроля (C2). В частности, используется SoftPerfect Network Scanner (netscan) для поиска интересных целей в сети. Для более глубокой разведки злоумышленники используют команды PowerShell для перечисления конечных точек, идентификации учетных записей пользователей путем просмотра успешных входов в систему в средстве просмотра событий Windows и проверки связи с удаленными хостами.

Cactus использует модифицированный вариант инструмента PSnmap Tool с открытым исходным кодом, который является эквивалентом PowerShell сетевого сканера nmap.

Для запуска различных инструментов, необходимых для атаки, Cactus Ransomware пробует несколько методов удаленного доступа с помощью легитимных инструментов (Splashtop, AnyDesk, SuperOps RMM), а также Cobalt Strike и прокси-инструмента Chisel на базе Go. После повышения привилегий на машине операторы Cactus запускают пакетный скрипт, который удаляет наиболее часто используемые антивирусные продукты.

Кража данных:

Кроме этого Cactus крадет данные жертв. Для этого процесса злоумышленник использует инструмент Rclone для передачи файлов прямо в облачное хранилище. После кражи данных хакеры используют сценарий PowerShell под названием TotalExec, который часто встречается в атаках BlackBasta Ransomware, чтобы автоматизировать развертывание процесса шифрования.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

cAcTuS.readme.txt - название файла с требованием выкупа;

TotalExec.ps1, psnb.ps1, f1.bat, f2.bat - вредоносные сценарии;

a12b-e4fg-c12g-zkc2.exe, abc1-d2ef-gh3i-4jkl.exe - примерные названия вредоносного файла и его копии;

a12b-e4fg-c12g-zkc2.exe, abc1-d2ef-gh3i-4jkl.exe - примерные названия вредоносного файла и его копии;

conhost.exe - вредоносный файл.

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: cactus@mexicomail.com

BTC: -

См. ниже в обновлениях другие адреса и контакты.

Результаты анализов:

Результаты анализов:

IOC: VT, HA, IA, TG, AR, VMR, JSB

MD5: 78aea93137be5f10e9281dd578a3ba73

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Вариант от 24 апреля 2023:

MD5: 1add9766eb649496bc2fa516902a5965

SHA-1: 48d1971ec7b17adaa8189089a97503afa705ae14

SHA-256: 0933f23c466188e0a7c6fab661bdb8487cf7028c5cec557efb75fde9879a6af8

Vhash: 04603e0f7d5019z401fz13z15z17z

Imphash: 35bc16e5f49a914ec22a20433406e198

Обнаружения:

DrWeb -> Trojan.Packed2.49146

BitDefender -> Generic.Ransom.Cactus.A.74FAA5BC

ESET-NOD32 -> A Variant Of Win64/Filecoder.Cactus.A

Kaspersky -> Trojan-Ransom.Win32.Cactus.a

Malwarebytes -> Ransom.Cactus.Generic

Microsoft -> Ransom:Win32/Cactus!rfn

Rising -> Ransom.Cactus!8.1825A (TFE:5:BuExtmWB5aO)

TrendMicro -> Ransom.Win64.KAKTOS.A

Вариант от 26 июля 2023:

MD5: 3dc738d44d0a5fe03568e09d59203a79

SHA-1: 9cecac7e4cb7c0ae39a03f7e9e07d42239d04589

SHA-256: 4e5e5eacd75cab2eee63c5ad53b368e8fdf23ac379c04de87ef4922146271ebc

Vhash: 04603e0f7d5019z401fz13z15z17z

Imphash: 35bc16e5f49a914ec22a20433406e198

Обнаружения:

DrWeb -> Trojan.Packed2.49146

BitDefender -> Generic.Ransom.Cactus.A.825730FB

ESET-NOD32 -> A Variant Of Win64/Filecoder.Cactus.A

Kaspersky -> Trojan-Ransom.Win32.Cactus.z

Malwarebytes -> Ransom.Cactus.Generic

Microsoft -> Ransom:Win32/Cactus!rfn

Rising -> Ransom.Cactus!8.1825A (TFE:5:BuExtmWB5aO)

Tencent -> Malware.Win32.Gencirc.10beb4c6

TrendMicro -> TROJ_FRS.0NA103G324

Вариант от 14 декабря 2023:

MD5: 9a3d11b64e78895b8997fc7ad471655e

SHA-1: 7d41bf2d9198334aeb4c7b3c0b6fa336750ae17d

SHA-256: bc5c9d8699c0e66b3f38d5449aa661f5e0e8a5a406c78611eeb090aea96f299e

Vhash: 04603e0f7d5019z401fz13z15z17z

Imphash: 35bc16e5f49a914ec22a20433406e198

Обнаружения:

DrWeb -> Trojan.Encoder.38567

BitDefender -> Generic.Ransom.Cactus.A.8A56EA94

ESET-NOD32 -> A Variant Of Win64/Filecoder.Cactus.A

Kaspersky -> Trojan-Ransom.Win32.Cactus.w

Malwarebytes -> Ransom.Cactus.Generic

Microsoft -> Ransom:Win32/Cactus!rfn

Tencent -> Malware.Win32.Gencirc.10bf750e

TrendMicro -> Ransom_Cactus.R002C0DDM25

Вариант от 14 декабря 2023:

MD5: 977fe7712d2c2d8592c094a9de88170c

SHA-1: ac0b980aacf96913aa8650c265c4e773e2c3f6d5

SHA-256: 5434c0b08a511f6913b9eb1702a481e7feb76d4c38123d8b78f195c047f4706c

Vhash: 04603e0f7d5019z4019z13z13z15z17z

Imphash: daded6775a8b352b79134b7639b1b4f1

Обнаружения:

DrWeb -> Trojan.Encoder.38567

BitDefender -> Generic.Ransom.Cactus.A.5B0352E6

ESET-NOD32 -> A Variant Of Win64/Filecoder.Cactus.A

Kaspersky -> Trojan-Ransom.Win32.Cactus.o

Malwarebytes -> Ransom.Cactus.Generic

Microsoft -> Ransom:Win32/Cactus!rfn

Rising -> Ransom.Cactus!8.1825A (TFE:5:MslNkMRuzfJ)

Tencent -> Malware.Win32.Gencirc.10bf7511

TrendMicro -> Ransom_Cactus.R002C0DH325

Статья на сайте BC >>

Обновление от 29 января 2024:

Статья на сайте BC >>

© Amigo-A (Andrew Ivanov): All blog articles. Contact.

Обновление от 29 января 2024:

Статья на сайте BC >>

Вариант от 19 апреля 2024:

MD5: d996db1d2481bb287b2adb466beba234

SHA-1: 6d84750e42c242ab2461c673ac8b2ca2d766ca41

SHA-256: 44f40b79a12c1665987fe0d6158731d79e7ec9662dd7b30b9e0c63a2c56667ec

Vhash: 0950a76d1555555c0d1d1028z343d1z2bz1021z2fz

Imphash: 54047facc5e73f904435ab194951fc26

Обнаружения:

DrWeb -> Trojan.Encoder.41244

BitDefender -> Generic.Trojan.Havokiz.Marte.E.DC6F819C

ESET-NOD32 -> A Variant Of Win64/Filecoder.LT

Kaspersky -> Trojan-Ransom.Win32.Gen.azms

Malwarebytes -> Malware.AI.116917922

Microsoft -> HackTool:Win64/CobaltStrike.CQ!ldr

Rising -> Ransom.Agent!8.6B7 (CLOUD)

Tencent -> Malware.Win32.Gencirc.10bfda69

TrendMicro -> Ransom.Win64.EBANUL.THFBHBD

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + Message + Message Write-up, Write-up, Topic of Support ***

Thanks: Michael Gillespie Andrew Ivanov (article author) Kroll, BleepingComputer to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.