Dithyramb Ransomware

Dithyramb Eduware-Ransomware

(шифровальщик-НЕ-вымогатель, тест-шифровальщик, обучатель) (первоисточник на русском)

Translation into English

---

Обнаружения:

DrWeb -> Trojan.Encoder.40919, Trojan.Encoder.41022

BitDefender -> Trojan.GenericKD.73883182, Trojan.GenericKD.74112565

ESET-NOD32 -> A Variant Of Win32/Filecoder.ORJ

Kaspersky -> HEUR:Trojan-Ransom.Win32.Encoder.gen

Malwarebytes -> Ransom.FileCryptor, Ransom.Dithyramb

Microsoft -> Ransom:Win32/Dirthy.YAB!MTB

Rising -> Ransom.Encoder!8.FFD4, Ransom.Agent!8.6B7 (CLOUD)

Tencent -> Malware.Win32.Gencirc.10c03643, Malware.Win32.Gencirc.10c04437

TrendMicro -> Ransom_Dirthy.R06BC0DIJ24, Ransom_Dirthy.R053C0DIJ24

---

© Генеалогия: родство выясняется >> Dithyramb

Образец этого крипто-вымогателя был обнаружен в первой половине сентября 2024 г. Разработан Bento для анализа и обучения. Опубликован 20 августа 2024.

К зашифрованным файлам добавляется расширение: *нет данных*.

Записка с требованием выкупа называется: *нет данных*.

Записка с требованием выкупа называется: *нет данных*.

Содержание записки о выкупе: *нет данных*.

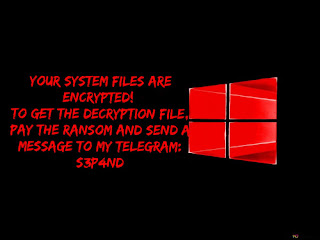

Онлайн загружается следующая картинка.

Адрес на картинке: hxxxs://github.com/brentlyw/

Вероятно, для связи с разработчиком, если вдруг файлы зашифровались.

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

<ransom_note>.txt - название файла с требованием выкупа;

background.png - изображение, заменяющее обои Рабочего стола;

Untitled.png - - изображение, загружаемое онлайн;

Dithyramb.exe - название вредоносного файла.

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

C:\Temp\background.png

C:\Users\User\Desktop\Dithyramb.exe

Записи реестра, связанные с этим Ransomware:

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\AppID\Dithyramb.exe

Записи реестра, связанные с этим Ransomware:

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\AppID\Dithyramb.exe

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

URL: hxxxs://github.com/Brentlyw/Dithyramb/

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

URL: hxxxs://github.com/Brentlyw/Dithyramb/

URL картинки: hxxxs://i.ibb.co/LPx4Wxt/Untitled.png

Email: -

BTC: -

BTC: -

См. ниже в обновлениях другие адреса и контакты.

Результаты анализов:

Результаты анализов:

MD5: be218fb27c5c0611e1c87d065c8d3efd

SHA-1: 95df86a58ca5efdd004b7215200e9f38eaf60442

SHA-256: 20d41bf0390ce8a97ac766cc11efafc7d500d06eac463a344cfa8357f439db7c

Vhash: 025056655d1d056az547z17z1lz

Imphash: efefe29abfceb37a526a344d3729b912

---

MD5: 3a6bd191fbfb09fa1cde900dd2582cd7

SHA-1: 5d741d7fba5ec55e9772c60e20d24e1b190b6b62

SHA-256: 4819505b3e74d9814a049fe9bbb13460d4abf5ddbb19d453fbd512c6041fcaf1

Vhash: 025046655d156az517z17z11z101fz

Imphash: caf2c5017bf22286c9026b6c44330cd0

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновлений не было или не добавлены.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + Message + Message Write-up, Topic of Support ***

Thanks: S!Ri Andrew Ivanov (article author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.