RCRU64 Ransomware

Aliases: Desktopini, FilesRecoverEN, Kamira, Sc0rpio, Luciferkobs

(шифровальщик-вымогатель) (первоисточник)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей с помощью AES-256 GCM и RSA-2048, а затем требует выкуп в # BTC, чтобы вернуть файлы. Оригинальное название: в записке не указано. На файле написано: RCRU64.exe, rcru_64.exe, Desktopini.exe. Использует библиотеку Crypto++.

---

Обнаружения:

DrWeb -> Trojan.Encoder.33749

BitDefender -> Gen:Heur.Ransom.REntS.Gen.1

ESET-NOD32 -> A Variant Of Win32/Filecoder.OFR

Malwarebytes -> Ransom.FileCryptor

Microsoft -> Trojan:Win32/Filecoder!MSR

Rising -> Trojan.Filecoder!8.68 (CLOUD), Ransom.Agent!8.6B7 (CLOUD)

Symantec -> ML.Attribute.HighConfidence

TrendMicro -> TROJ_GEN.R002H09D121

---

© Генеалогия: Ouroboros > VoidCrypt >> RCRU64

К зашифрованным файлам добавляется расширение по шаблону: .<random{4}>

Malwarebytes -> Ransom.FileCryptor

Microsoft -> Trojan:Win32/Filecoder!MSR

Rising -> Trojan.Filecoder!8.68 (CLOUD), Ransom.Agent!8.6B7 (CLOUD)

Symantec -> ML.Attribute.HighConfidence

TrendMicro -> TROJ_GEN.R002H09D121

---

© Генеалогия: Ouroboros > VoidCrypt >> RCRU64

Изображение — логотип статьи

К зашифрованным файлам добавляется расширение по шаблону: .<random{4}>

Фактически используется составное расширение, которое добавляется к оригинальным названиям файлов, Пример такого расширения у зашифрованного файла: [ID=rfeHv0-Mail=FilesRecoverEN@Gmail.com].03rK

В ID содержится 6 знаков.

Шаблон и пример кратко можно записать так:

В ID содержится 6 знаков.

Шаблон и пример кратко можно записать так:

[ID=<xxxxxx>-Mail=<email>].<xxxx>

[ID=<rfeHv0>-Mail=<email>].03rK

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Активность этого крипто-вымогателя пришлась на конец марта - начало апреля 2021 г. Ориентирован на англоязычных пользователей, может распространяться по всему миру.

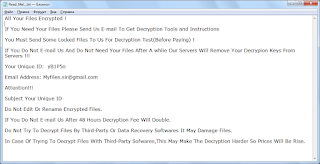

Одна записка с требованием выкупа называется Read_Me!_.txt:

Содержание записки Read_Me!_.txt:

Перевод записки на русский язык:

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом. Активность этого крипто-вымогателя пришлась на конец марта - начало апреля 2021 г. Ориентирован на англоязычных пользователей, может распространяться по всему миру.

Одна записка с требованием выкупа называется Read_Me!_.txt:

Содержание записки Read_Me!_.txt:

Your Data Locked.

To Get Decryption Instructions Email Us ,Don't Edit Files Or Folders !

ID : rfe***

Email Address : FilesRecoverEN@Gmail.com

Перевод записки на русский язык:

Ваши данные блокированы.

Для получения инструкции по расшифровке пишите на email, не изменяйте файлы или папки!

ID: rfe***

Email-адрес: FilesRecoverEN@Gmail.com

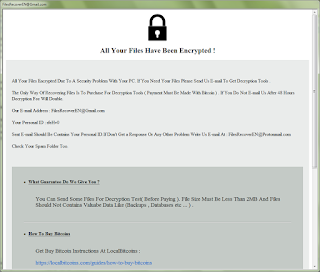

Содержание записки ReadMe_Now!.hta:

All Your Files Have Been Encrypted !

All Your Files Encrypted Due To A Security Problem With Your PC. If You Need Your Files Please Send Us E-mail To Get Decryption Tools .

The Only Way Of Recovering Files Is To Purchase For Decryption Tools ( Payment Must Be Made With Bitcoin ) . If You Do Not E-mail Us After 48 Hours Decryption Fee Will Double.

Our E-mail Address : FilesRecoverEN@Gmail.com

Your Personal ID : rfe***

Sent E-mail Should Be Contains Your Personal ID.If Don't Get a Response Or Any Other Problem Write Us E-mail At : FilesRecoverEN@Protonmail.com

Check Your Spam Folder Too.

---

What Guarantee Do We Give You ?

You Can Send Some Files For Decryption Test( Before Paying ). File Size Must Be Less Than 2MB And Files Should Not Contains Valuabe Data Like (Backups , Databases etc ... ) .

--------------------------------------------------------------------------------

How To Buy Bitcoins

Get Buy Bitcoin Instructions At LocalBitcoins :

https://localbitcoins.com/guides/how-to-buy-bitcoins

Buy Bitcoin Instructions At Coindesk And Other Websites By Searching At Google :

http://www.coindesk.com/information/how-can-i-buy-bitcoins/

--------------------------------------------------------------------------------

Attention !!

Do Not Edit Or Rename Encrypted Files.

Do Not Try To Decrypt Files By Third-Party Or Data Recovery Softwares It May Damage Files Forever.

In Case Of Trying To Decrypt Files With Third-Party,Recovery Sofwares This May Make The Decryption Harder So Prices Will Be Rise.

Перевод записки на русский язык:

Все ваши файлы зашифрованы!

Все ваши файлы зашифрованы из-за проблем с безопасностью вашего ПК. Если вам нужны ваши файлы, отправьте нам email, чтобы получить средства дешифрования.

Единственный способ восстановить файлы - это приобрести инструмент дешифрования (оплата должна быть в биткойнах). Если вы не напишите нам на email через 48 часов, плата за расшифровку удвоится.

Наш email-адрес: FilesRecoverEN@Gmail.com

Ваш персональный ID: rfe***

Отправленное email должно содержать ваш личный ID. Если не получите ответа или возникнут другие проблемы, напишите нам email на адрес: FilesRecoverEN@Protonmail.com

Также проверьте папку Спам.

---

Какие гарантии мы вам даем?

Вы можете отправить некоторые файлы на расшифровку (перед оплатой). Размер файла должен быть меньше 2 МБ, и файлы не должны содержать таких ценных данных, как (резервные копии, базы данных и т.д.).

-------------------------------------------------- ------------------------------

Как купить биткойны

Получите инструкции по покупке биткойнов на LocalBitcoins:

https://localbitcoins.com/guides/how-to-buy-bitcoins

Купите биткойн-инструкции в Coindesk и других сайтах, ищите в Google:

http://www.coindesk.com/information/how-can-i-buy-bitcoins/

-------------------------------------------------- ------------------------------

Внимание !!

Не редактируйте и не переименовывайте зашифрованные файлы.

Не пытайтесь расшифровать файлы другими или восстановительными программами, это может навсегда повредить файлы.

В случае попытки расшифровать файлы с помощью других программ для восстановления, это может усложнить дешифрование, поэтому цены возрастут.

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ Деструктивные действия

Обходит UAC, отключает защиту, изменяет ключи реестра.

C:\Windows\system32\cmd.exe /c reg.exe ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v EnableLUA /t REG_DWORD /d 0 /f&vssadmin.exe Delete Shadows /All /Quiet&wmic shadowcopy delete&netsh advfirewall set currentprofile state off&netsh firewall set opmode mode=disable&netsh advfirewall firewall set rule group="Network Discovery" new enable=Yes

Завершает следующие процессы с помощью команд:

C:\Windows\system32\cmd.exe /c taskkill /im notepad.exe&taskkill /im msftesql.exe&taskkill /im sqlagent.exe&taskkill /im sqlbrowser.exe&taskkill /im sqlservr.exe&taskkill /im sqlwriter.exe&taskkill /im oracle.exe&taskkill /im ocssd.exe&taskkill /im dbsnmp.exe&taskkill /im synctime.exe&taskkill /im agntsvc.exe&taskkill /im mydesktopqos.exe&taskkill /im isqlplussvc.exe&taskkill /im xfssvccon.exe&taskkill /im mydesktopservice.exe&taskkill /im ocautoupds.exe&taskkill /im agntsvc.exe&taskkill /im encsvc.exe&taskkill /im firefoxconfig.exe&taskkill /im tbirdconfig.exe&taskkill /im ocomm.exe&taskkill /im mysqld.exe&taskkill /im mysqld-nt.exe&taskkill /im mysqld-opt.exe&taskkill /im dbeng50.exe&taskkill /im sqbcoreservice.exe&taskkill /im excel.exe&taskkill /im infopath.exe&taskkill /im msaccess.exe&taskkill /im mspub.exe&taskkill /im onenote.exe&taskkill /im outlook.exe&taskkill /im powerpnt.exe&taskkill /im steam.exe&taskkill /im thebat.exe&taskkill /im thebat64.exe&taskkill /im thunderbird.exe&taskkill /im visio.exe&taskkill /im winword.exe&taskkill /im wordpad.exe

➤ Подробности шифрования:

Добавляет 0x06 байтов "00 75 64 69 6A 3D" в качестве маркера файла, затем 0x100 байтов, которые представляют собой зашифрованный RSA-2048 массив двоичных данных. Используемая библиотека Crypto++ шифрует до 0x7CFF0 файла. Используется случайный ключ CryptGenRandom для каждого файла.

Список файловых расширений, подвергающихся шифрованию:

Список файловых расширений, подвергающихся шифрованию:

.$$$, .$db, .$er, .^^^, .__a, .__b, ._xls, ._xlsx, .0, .00, .000, .001, .002, .003, .113, .123, .12m, .1cd, .4dd, .4dl, .73b, .7z, .7z.001, .7z.002, .7z.003, .7z.004,

.7z.005, .7zip, .7-zip, .a00, .a01, .a02, .ab, .aba, .abbu, .abcddb, .abf, .abk, .abs, .abu, .abu1, .abx, .ac, .accdb, .accdc, .accde, .accdr, .accdt, .accdw, .accft, .ace,

.acp, .acr, .adb, .ade, .adf, .adi, .adn, .adp, .aea, .afi, .agg, .agt, .ain, .alf, .alz, .apex, .apk, .apm, .apz, .aq, .aqz, .ar, .arc, .archiver, .arduboy, .arh, .ari, .arj, .ark, .as4, .asd, .ashbak, .ask, .asp, .aspx, .asr, .ast, .asv, .asvx, .ate, .ati, .aws.lz, .ayt, .b1, .b64, .b6z, .ba, .ba0, .ba6, .ba7, .ba8, .ba9, .bac, .backup, .backup1, .backupdb, .bak, .bak2, .bak3, .bakx, .balz, .bas, .bat, .bbb, .bbz, .bc3, .bck, .bckp, .bcm, .bcmx, .bcp, .bdb, .bdf, .bdoc, .bff, .bh, .bhx, .bif, .bifx, .bina, .bk1, .bkc, .bkf, .bko, .bkp, .bks, .bkup, .bkz, .blend1, .blend2, .bm3, .bmk, .bndl, .boe, .boo, .bookexport, .box, .bpa, .bpb, .bpm, .bpn, .bps, .bri, .btc, .btr, .bundle, .bup, .bz, .bz2, .bz2, .bza, .bzip, .bzip2, .c00, .c01, .c02, .c10, .caa, .cab, .caf, .car, .cat, .cb7, .cba, .cbk, .cbr, .cbs, .cbt, .cbu, .cbz, .ccctask, .cdb, .cdi, .cdz, .cell, .cenon, .cfu, .chi, .chm, .chq, .chw, .ck9, .ckp, .clx, .cma, .cmd, .cmf, .cnm, .comppkg.hauptwerk.rar, .comppkg_hauptwerk_rar, .cp9, .cpd, .cpgz, .cpio, .cpt, .cramfs, .crds, .crtx, .crypt1, .crypt10, .crypt12, .crypt14, .crypt5, .crypt6, .crypt7, .crypt8, .crypt9, .csd, .csm, .css, .csv, .ctx, .ctz, .cvr, .cw, .cxarchive, .czip, .d00, .d01, .da0, .daa, .dab, .daconnections, .dacpac, .dad, .dadiagrams, .daf, .dar, .daschema, .dash, .dat, .db, .db.crypt, .db.crypt12, .db.crypt8, .db2, .db3, .dba, .dbc, .dbf, .db-journal, .dbk, .dbo.wa, .dbs, .db-shm, .dbt, .dbv, .db-wal, .dbx, .dcb, .dct, .dcx, .dd, .ddl, .deb, .def, .des, .dex, .dfg, .dgc, .dicproof, .dif, .dim, .dis, .disposition-notification, .dist, .diy, .dl_, .dlis, .dmg, .dna, .doc, .docb, .docm, .docx, .dot, .dotm, .dotx, .dov, .dp1, .dpb, .dqy, .dsb, .dsk, .dsn, .dss, .dt, .dtsx, .dxl, .dz, .e01, .ear, .ebabackup, .ecf, .ecml, .eco, .ecs, .ecsbx, .ecx, .edb, .edx, .edxz, .edz, .eftx, .efu, .efw, .egg, .email, .emf, .emix, .eml, .emlx, .enz, .epf, .epi, .epim, .ert, .erx, .ess, .exb, .exe_0002, .exportedui, .ext, .ezm, .f, .f3z, .fat, .fav, .fbc, .fbf, .fbk, .fbu, .fbw, .fcd, .fcs, .fdb, .fdp, .ffa, .ffl, .ffo, .fft, .ffx, .fh, .fhf, .fic, .fil, .flash, .flexolibrary, .flka, .flkb, .fm, .fm5, .fmp, .fmp12, .fmpsl, .fods, .fol, .fp, .fp3, .fp4, .fp5, .fp7, .fp8, .fpsx, .fpt, .frm, .ftb, .ftmb, .ful, .fwbackup, .fza, .fzb, .fzpz, .gar, .gb1, .gb2, .gbp, .gca, .gdb, .gho, .ghs, .gmp, .gmz, .gnm, .gnumeric, .gpt, .grdb, .gs-bck, .gsheet, .gwi, .gxk, .gz, .gz2, .gza, .gzi, .gzip, .ha, .hbc, .hbc2, .hbe, .hcdt, .hdb, .hfs, .his, .hki, .hki1, .hki2, .hki3, .hol, .hpk, .hpkg, .hqx, .htm, .html, .hxi, .hxq, .hxr, .hxs, .hxw, .hyp, .iadproj, .iaf, .ib, .ibc, .ibd, .ibk, .ical, .icalendar, .icbu, .ice, .icf, .ics, .idb, .idx, .ihex, .ihx, .iif, .img, .imm, .imp, .inprogress, .ipd, .ipg, .ipj, .ipk, .ish, .iso, .isx, .ita, .itdb, .itw, .iv2i, .ize, .j, .j01, .jar, .jar.pack, .java, .jbk, .jdc, .jet, .jex, .jgz, .jhh, .jic, .jpa, .jps, .js, .json, .jsonlz4, .jtx, .kb2, .kdb, .kexi, .kexic, .kexis, .kfl, .kgb, .kmnb, .kmr, .kmz, .kz, .layout, .lbf, .lbr, .lbrzpaq, .lcb, .ldabak, .ldf, .ldi, .ldif, .lef, .lemon, .lgc, .lhzd, .libzip, .list, .lit, .llx, .lnx, .log, .lpaq1, .lpaq5, .lpaq8, .lpkg, .lqr, .luminar, .lwx, .lxo1, .lz4, .lzh, .lzm, .lzma, .lzma.par2, .lzma2, .lzma86, .lzo, .lzx, .mab, .mabk, .mac.qbb, .maf, .mail, .maildb, .mailhost, .maq, .mar, .marshal, .mas, .mau, .mav, .maw, .mbf, .mbf, .mbg, .mbk, .mbox, .mbr, .mbs, .mbw, .mbx, .mbz, .md, .mdb, .mdbackup, .mdbhtml, .mddata, .mde, .mdf, .mdinfo, .mdn, .mdt, .mem, .memo, .mfd, .mhp, .mht, .mhtml, .mig, .mim, .mime, .mint, .mlm, .mlproj, .mmdf, .mme, .mmf, .mou, .mozeml, .mozlz4, .mpb, .mpd, .mpkg, .mpq, .mrg, .msb, .msdb, .msg, .msim, .mslz, .mso, .msp, .mstnef, .ms-tnef, .mud, .multidisk, .mv_, .mwb, .myd, .myi, .mynotesbackup, .mzp, .nar, .nb, .nb7, .nba, .nbak, .nbd, .nbf, .nbi, .nbk, .nbs, .nbu, .nch, .nco, .ncss, .nd, .nda, .ndf, .nex, .nfb, .nfc, .nick, .nk2, .nlk, .nmbtemplate, .nnt, .noy, .npf, .npk, .nps, .nrbak, .nrmlib, .nrs, .ns2, .ns3, .ns4, .nsf, .nsis, .nst, .ntfs, .numbers, .numbers-tef, .nv, .nv2, .nwbak, .nwdb, .nws, .nyf, .nz, .oab, .oar, .oas, .obi, .obk, .odb, .odc, .odf, .odg, .odm, .odp, .ods, .odt, .oeb, .oft, .ogw, .ogwu, .old, .olk, .olk14category, .olk14contact, .olk14event, .olk14group, .olk14mailaccount, .olk14message, .olk14msgattach, .olk14msgsource, .olk14note, .olk14pref, .olk14signature, .olk14task, .olm, .one, .onepkg, .ooxml, .opk, .opml, .oqy, .ora, .ori, .orig, .orx, .oss, .ost, .otg, .oth, .otm, .otp, .ots, .ott, .outlook97, .owc, .oxt, .oyx, .oz, .p01, .p10, .p19, .p7r, .p7s, .p7z, .p96, .pa, .pab, .pack.gz, .package, .pae, .pak, .pan, .paq, .paq6, .paq7, .paq8, .paq8f, .paq8jd, .paq8l, .paq8o, .paq8p, .par, .part1, .pax, .pba, .pbb, .pbd, .pbf, .pbi, .pbj.p97, .pbx, .pbx5script, .pbxscript, .pcv, .pdb, .pdf, .pdm, .pea, .pem, .pet, .pf, .pfi, .php, .pim, .pima, .pip, .pit, .piz, .pk3, .pk4, .pkg, .pkg.tar.xz, .pkpass, .plist, .pm1, .pm3, .pmc, .pmd, .pmdx, .pmi, .pml, .pmm, .pmvx, .pmx, .pnz, .pop, .pot, .potm, .potx, .ppam, .ppmd, .pps, .ppsm, .ppsx, .ppt, .pptm, .pptx, .pqb, .pqb-backup, .presto, .prf, .prn, .prs, .prv, .psa, .pst, .psz, .ptb, .ptk, .pub, .pup, .puz, .pvc, .pvhd, .pvmz, .pvoc, .pwa, .pwi, .q, .qb2016, .qb2019, .qba, .qba.tlg, .qbb, .qbj, .qbk, .qbm, .qbmb, .qbmd, .qbo, .qbp, .qbr, .qbstbl2.usa, .qbw, .qbx, .qby, .qcow2, .qda, .qic, .qpw, .qry, .qsf, .qsm, .qss, .qst, .quad, .qualsoftcode, .quicken2015backup, .quicken2016backup, .quicken2017backup, .quickenbackup, .qv, .qvd, .qwc, .r0, .r00, .r01, .r02, .r03, .r04, .r1, .r2, .r21, .r2d, .r30, .rar, .rar5, .rbc, .rbf, .rbk, .rbs, .rctd, .rcv, .rdb, .rdf, .rev, .rge, .rk, .rmbak, .rmgb, .rmgc, .rmp, .rnc, .rod, .rodx, .rp9, .rpd, .rpm, .rpmsg, .rrr, .rsd, .rss, .rte, .rtf, .rwz, .rz, .s00, .s01, .s02, .s09, .s7z, .safenotebackup, .sall, .sar, .sas7bdat, .sav, .sbb, .sbd, .sbf, .sbs, .sbu, .sbx, .schd, .scx, .sda, .sdb, .sdc, .sdf, .sdn, .sdoc, .sdocx, .sdx, .sdy, .sea, .sen, .sfg, .sfs, .sfx, .sh, .shar, .shk, .shr, .si, .sifz, .sig, .sim, .sis, .sit, .sitx, .skb, .sldm, .sldx, .slk, .slp, .smd, .sme, .smp, .smpf, .smzip, .sn1, .sn2, .sna, .snappy, .snb, .sns, .snz, .sp_send_dbmail, .spa, .spd, .spf, .spg, .spi, .split, .spm, .spq, .sps, .spt, .sqb, .sql, .sqlite, .sqlite3, .sqlitedb, .squashfs, .sqx, .sqz, .srep, .srr, .srs, .stc, .stg, .stproj, .sv$, .sv2i, .swm, .sxc, .sy_, .sys, .tar, .tar.bz2, .tar.gz, .tar.gz2, .tar.lz, .tar.lzma, .tar.xz, .tar.z, .taz, .tbb, .tbk, .tbz, .tbz2, .tcx, .tdb, .te, .teacher, .temx, .text, .tg, .tgs, .tgz, .thmx, .tib, .tibkp, .tibx, .tig, .tini, .tis, .tlg, .tlz, .tlzma, .tmd, .tmp, .tmr, .tmv, .tmvt, .tnef, .tnf, .tps, .tpsr, .tpz, .trc, .trm, .trn, .trs, .tsv, .ttbk, .tx_, .txt, .txz, .tz, .tzst, .u3p, .ubz, .uc2, .uci, .udb, .udcx, .udf, .udl, .uefi, .ufs.uzip, .uha, .uos, .usr, .uue, .uzed, .uzip, .v12, .v2i, .vbk, .vbm, .vbox-prev, .vcard, .vcf, .vcs, .vdi, .vdi, .vem, .vfb, .vfs, .vhd, .vhdx, .vib, .vip, .vis, .vlb, .vlm, .vmcz, .vmdk, .vms, .vmss, .voca, .vom, .vpcbackup, .vpd, .vpk, .vrb, .vrge08contact, .vrge08event, .vrge08group, .vrge08message, .vrge08note, .vsb, .vsi, .vsm, .vvv, .vwi, .w01, .wa, .wab, .waff, .walletx, .war, .warc, .wastickers, .wb1, .wb3, .wbb, .wbcat, .wbk, .wbx, .wdb, .wdseml, .wdz, .whl, .wim, .win, .wjf, .wk1, .wk2, .wk3, .wk4, .wki, .wkq, .wks, .wku, .wlb, .wls, .wmdb, .wot, .wpb, .wps, .wq1, .wq2, .wr1, .wrk, .wspak, .wux, .wx, .xapk, .xar, .xbk, .xdb, .xef, .xez, .xip, .xl, .xla, .xlam, .xlb.pmv, .xlc, .xlc.wk1, .xld, .xlk, .xll, .xlm, .xlr, .xls, .xlsb, .xlshtml, .xlsm, .xlsmhtml, .xlsx, .xlt, .xlthtml, .xltm, .xltx, .xlw, .xmcdz, .xml, .xmlff, .xoj, .xopp, .xpi, .xps, .xst, .xx, .xxe, .xz, .xzm, .y, .yrcbck, .yz, .yz1, .z, .z00, .z01, .z02, .z03, .z04, .zap, .zbfx, .zdb, .zed, .zfsendtotarget, .zi, .zi_, .zim, .zip, .zip.00x, .zipx, .zix, .zl, .zoo, .zpaq, .zpi, .zsplit, .zst, .zw, .zz (1198 расширений или больше).

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и многие другие файлы.

Пропускаемые типы файлов:

Пропускаемые типы файлов:

.exe, .dll

Файлы, связанные с этим Ransomware:

Read_Me!_.txt - название файла с требованием выкупа;

ReadMe_Now!.hta - название другого файла с требованием выкупа;

RCRU64.exe, rcru_64.exe, Desktopini.exe - названия вредоносного файла.

RCRU64.exe, rcru_64.exe, Desktopini.exe - названия вредоносного файла.

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: FilesRecoverEN@Gmail.com, FilesRecoverEN@Protonmail.com

BTC: -

См. ниже в обновлениях другие адреса и контакты.

См. ниже результаты анализов.

Результаты анализов:

🔻 Triage analysis >>

Ⓗ Hybrid analysis >>

𝚺 VirusTotal analysis >>

🐞 Intezer analysis >>

ᕒ ANY.RUN analysis >>

ⴵ VMRay analysis >>

Степень распространённости: средняя.

Подробные сведения собираются регулярно. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Вариант от 1 апреля 2021:

Расширение (шаблон. без точки): [ID=<xxxxxx>-Mail=<email>].<xxxx>

Расширение (без точки): [ID=qMIo8p-Mail=kamira99@tutanota.com].9C8L

Записки: Read_Me!_.txt, ReadMe_Now!.hta

Email: kamira99@tutanota.com

Файл: rcru_64.exe (kamira99@tutanota.com.exe)

Вариант от 4 июля 2021:

Расширение (без точки): [ID=Nc6GC2-Mail=psychopath7@tutanota.com].q6BH

Записки: Read_Me!_.txt, ReadMe_Now!.hta

Email: psychopath7@tutanota.com

Вариант от 12 июля 2021:

Расширение (без точки): [ID=yB1P5o-Mail=Myfiles.sir@gmail.com].IalG

Записки: Read_Me!_.txt, ReadMe_Now!.hta

Email: Myfiles.sir@gmail.com

=== 2022 ===

Варинт от 5 февраля 2022:

Расширение (без точки): [ID=snnCCB-Mail=Sc0rpio@mailfence.com].7v3t

Записки: Read_Me!_.txt, ReadMe_Now!.hta

Email: Sc0rpio@mailfence.com, Sc0rpio@cock.li

Файл проекта: C:\Users\Unknown\source\repos\ConsoleApplication5\Release\_out.pdb

Файл в Автозагрузке: C:\Users\Admin\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\Desktopini.exe

Файл: RCRU_64.exe

MD5: 7d1ed67b77f47ba8aadf9a3ac7d0c371

SHA-1: a598e6708c189caeef1fa76064feb4d0155abb3d

SHA-256: 87300e6563c7ac9d8d758b219d135fb8b84a7788419a0ddd8c3470cc1e739eae

Vhash: 026056655d55156058z911z3dz1011z45z97z

Imphash: 54ce29e4dfd1dee03bad48f3aeeaf188

---

Обнаружения:

DrWeb -> Trojan.Encoder.34930

BitDefender -> DeepScan:Generic.Ransom.Spora.EEC612FD

ESET-NOD32 -> A Variant Of Win32/Filecoder.OIE

Malwarebytes -> Malware.AI.1426879145

Microsoft -> Ransom:Win32/Cryptolocker.PAD!MTB

Rising -> Trojan.Filecoder!8.68 (CLOUD)

Symantec -> ML.Attribute.HighConfidence

Tencent -> Malware.Win32.Gencirc.11e885d3

TrendMicro -> Ransom_Cryptolocker.R002C0DB622

---

Другие файлы:

C:\Users\Admin\AppData\h4_svc.bat

C:\Users\Admin\AppData\t2_svc.bat

C:\Users\Admin\AppData\v9_svc.vbs

Вариант от 7 апреля 2022 и позже:

Доп. название: Starmoon Ransomware

Расширения: .Myu7, .e57j и прочие сгенерированные .<XXXX>

Пример зашифрованного файла: document.html.etl[ID=4Jv3ze-Mail=Starmoon@my.com].Myu7

Пример зашифрованного файла: document.html.log[ID=O8rq11-Mail=Starmoon@my.com].e57j

Записки: ReadMe_Now!.hta, Read_Me!_.txt

Email: Starmoon@my.com, starmoonio@tutanota.com

Файл: Desktopini.exe

Обнаружения:

DrWeb -> Trojan.Encoder.35307

ESET-NOD32 -> A Variant Of Win32/Filecoder.OIF

Malwarebytes -> Ransom.Spora

Rising -> Ransom.RCRU!1.DDE5 (CLASSIC)

TrendMicro -> TROJ_GEN.R002C0WDU22

Вариант от 17 апреля 2022:

Расширение (без точки): [ID=tC3C3O-Mail=Rcru64@cock.lu].oKby

Записки: Read_Me!_.txt, ReadMe_Now!.hta

Email: Rcru64@cock.lu

Вариант от 7 апреля и 17 мая 2022:

Расширение (без точки): [ID=vyLjMB-Mail=Leoxrinse234@mailfence.com].KmAd

Записки: Read_Me!_.txt, ReadMe_Now!.hta

Email: Leoxrinse234@mailfence.com

Обнаружения:

DrWeb -> Trojan.Encoder.35588

ESET-NOD32 -> A Variant Of Win32/Filecoder.OIF

TrendMicro -> Ransom_Cryptolocker.R002C0DD822

Вариант от 28 апреля 2022:

Дополнительное название: Lucifer Kobs Ransomware

Расширение: [ID=XXXXXX-Mail=Lucifer.kobs@mailfence.com].<random{4}>

Записка: Read_Me!_.txt, ReadMe_Now!.hta

Email: Lucifer.kobs@mailfence.com

Результаты анализов: VT

➤ Обнаружения:

DrWeb -> Trojan.Encoder.35262

BitDefender -> DeepScan:Generic.Ransom.Spora.ED409FF5

ESET-NOD32 -> A Variant Of Generik.DQBMFUM

Microsoft -> Trojan:Win32/Wacatac.B!ml

TrendMicro -> TROJ_GEN.R002C0WE222

Вариант от 16 мая 2022:

Расширение (пример): [ID=y6Cllb-Mail=FreedomTeam@mail.ee].0wqA

Записки: Read_Me!_.txt, ReadMe_Now!.hta

Email: FreedomTeam@mail.ee, Freedom29@Tutanota.com

Обнаружения:

DrWeb -> Trojan.Encoder.35346

BitDefender -> DeepScan:Generic.Ransom.Spora.9F88ACA2

ESET-NOD32 -> A Variant Of Win32/Filecoder.OIF

Вариант от 17 мая 2022:

Расширение (пример): [ID=47rpar-Mail-redem.mikhail17662@gmail.com].vgvx

Записки: Read_Me!_.txt, ReadMe_Now!.hta

Email: redem.mikhail17662, Dor.file@bk.ru

Вариант от 23 мая 2022:

Доп. название: Nordteam Ransomware

Расширение (шаблон): [ID=xxxxxx-Mail-<email>].xxxx

Записка: ReadMe.hta, [victim_ID] ReadMe.txt

Файл: Desktopini.exe

Обнаружения:

DrWeb -> Trojan.Encoder.35365

ESET-NOD32 -> A Variant Of Win32/Filecoder.OIF

TrendMicro -> TROJ_GEN.R002C0WEN22

Вариант от 16 октября 2022:

Расширение: .0kK3

Пример зашифрованного файла: document.html[ID=v05dAH-Mail=decrypt_.files@mailfence.com].0kK3

Записка: Read_Me!_.txt

Email: decrypt_.files@mailfence.com, decrypt_.files@cyberfear.com

Вариант от 25 ноября 2022:

Расширение: .HHE

Пример зашифрованного файла: document.html_[ID-HONKM_Mail-jounypaulo@mail.ee].HHE

Записка: Restore_Your_Files.txt

Email: jounypaulo@mail.ee, jounypaulo@tutanota.com

=== 2023 ===

Вариант от 22 января 2023:

Расширение: .AZ7

Пример заш-файла: Document.pdf_[ID-2LGKG_Mail-ransomwarebit@gmail.com].AZ7

Записки: ReadMe.hta, Restore_Your_Files.txt

Email: ransomwarebit@gmail.com, ransomwarebitx@gmail.com

Мьютексы: несколько

Файлы: Xinfecter.exe

<email_ransom>_Fast.exe - для быстрого режима шифрования

<email_ransom>_Official.exe - для обычного режима шифрования

S-8459.vbs, S-2153.bat, S-6748.bat

Вариант от 24 января 2023:

Расширение на конце: .LRO

Полное расширение: _[ID-LQIWB_Mail-pm24@tuta.io].LRO

Записка: Restore_Your_Files.txt

Email: pm24@tuta.io

Вариант от 22 марта 2023 или раньше:

Расширение: .M4X

Расширение: _[ID-RRF0H_Mail-dr.file2022@gmail.com].M4X

Пример заш-файла: Document.pdf_[ID-RRF0H_Mail-dr.file2022@gmail.com].M4X

Записка: Restore_Your_Files.txt

Email: dr.file2022@gmail.com, dr.files@onionmail.org

Вариант от 5 февраля 2023:

Пример заш-файла: Document.pdf_[ID-ALK8Z_Mail-RESTDB@my.com].TGH

Записки: ReadMe.hta, Restore_Your_Files.txt

Мьютексы: несколько

Файлы: Xinfecter.exe

***_Fast.exe - для быстрого режима шифрования

***_Official.exe - для обычного режима шифрования

S-8459.vbs, S-2153.bat, S-6748.bat

MD5: 390438dfc8165af15fd247fed60b61bf

➤ Обнаружения:

DrWeb -> Trojan.Encoder.37400

ESET-NOD32 -> A Variant Of Win32/Filecoder.ONB

Microsoft -> Trojan:Win32/FileCoder.ARA!MTB

Rising -> Ransom.RCRU!1.DDE5 (CLASSIC)

TrendMicro -> Ransom.Win32.VOIDCRYPT.THIBFBC

Обновление от 14 апреля 2023:

Вариант от 20 апреля 2023 или раньше:

Расширение: .Vypt

Расширение: _[ID-L1LXB_Mail-vyptteam@zohomail.eu].Vypt

Пример заш-файла: Document.pdf_[ID-L1LXB_Mail-vyptteam@zohomail.eu].Vypt

Записка: Restore_Your_Files.txt

Email: vyptteam@zohomail.eu

Telegram: @VyptTeam

Вариант от 16 мая 2023 и позже:

Расширение: .DFI

Пример заш-файла: Document.pdf_[ID-CGTD5_Mail-kilook200@gmail.com].DFI

Записки: Restore_Your_Files.txt, ReadMe.hta

Email: kilook200@gmail.com

Telegram: @kilook200

Файл: kilook200@gmail.com_Manual.exe

MD5: 0e246cfd13513af32939a9743d24b0f4

➤ Обнаружения:

DrWeb -> Trojan.Encoder.37400

ESET-NOD32 -> A Variant Of Win32/Filecoder.ONB

Вариант от 21 августа 2023 или раньше:

Пример заш-файла: Document.pdf_[ID-DXNVI_Mail-Sc.computer1992@Gmail.com].L7I

Записка: Restore_Your_Files.txt

Email: Sc.computer1992@Gmail.com, Helpyoudc1966@Gamil.com

Вариант от 21 сентября 2023 или раньше:

Пример заш-файла: Document.pdf_[ID-5CYHH_Mail-silolopi736@gmail.com].AIA

Записка: Restore_Your_Files.txt

Email: silolopi736@gmail.com

Telegram: @silolopi736

2024

Вариант от 20 января 2024:

Пример заш-файла: Document.pdf_[ID-DLNKY_Mail-lohikol22@gmail.com].E7M

Записки: ReadMe.hta, Restore_Your_Files.txt

Email: lohikol22@gmail.com

Мьютекс: ShimCacheMutex

Файлы: xinfecter.exe

lohikol22@gmail.com_Fast.exe - для быстрого режима шифрования

lohikol22@gmail.com_Official.exe - для обычного режима шифрования

N-Save.sys, S-8459.vbs, S-2153.bat и другие bat-файлы

Пути до файлов: %APPDATA%\Microsoft\Windows\Start Menu\Programs\Startup\Xinfecter.exe

%APPDATA%\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\ReadMe.hta

start -> %SystemDrive%\Users\%username%\AppData\S-8459.vbs"

---

MD5: 203a43af1e5e534027bdee0b732f2596

➤ Обнаружения:

DrWeb -> Trojan.Siggen25.49190

ESET-NOD32 -> A Variant Of Win32/Filecoder.ONB

Kaspersky -> HEUR:Trojan-Ransom.Win32.Generic

Malwarebytes -> Generic.Malware.AI.DDS

Microsoft -> Trojan:Win32/Filecoder!ic

TrendMicro -> Ransom.Win32.RCRU.SMYXDBJ

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + Message + myMessage ID Ransomware (ID as RCRU64) Write-up, Topic of Support *

Thanks: dnwls0719, Michael Gillespie Andrew Ivanov (article author) Alex Svirid to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.