AlphaCrypt Ransomware

(шифровальщик-вымогатель)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей с помощью AES, а затем требует выкуп в # BTC, чтобы вернуть файлы. Оригинальное название. На файле может быть написано, что попало.

шифровальщик вирус-шифровальщик троян-шифровальщик крипто-вымогатель удалить восстановить файлы расшифровка расшифровать дешифровать дешифрование дешифровка алгоритм crypto-ransomware virus-encoder key ransom decrypt decryption recovery remove restore decode files data public private

© Генеалогия: TeslaCrypt 2.x > AlphaCrypt

К зашифрованным файлам добавляется расширение .ezz

Активность этого крипто-вымогателя пришлась на май 2015 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

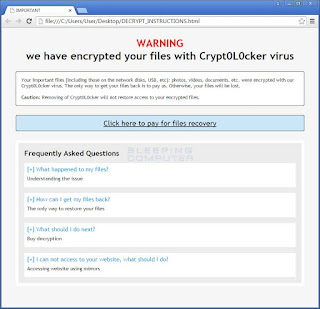

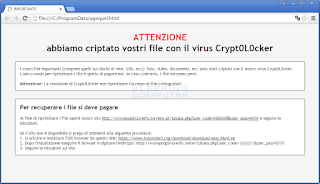

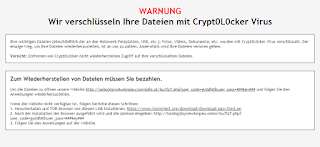

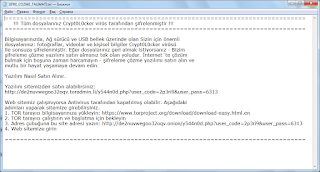

Запиской с требованием выкупа выступает текстовый файл, экран блокировки и изображение, встающее обоями Рабочего стола:

HELP_TO_SAVE_FILES.txt

HELP_TO_SAVE_FILES.bmp

Содержание текста о выкупе:

Your personal files are encrypted!

Your files have been safely encrypted on this PC: photos, videos, documents, etc.

Click "Show encrypted files" Button to view a complete list of encrypted files, and you can personally verify this.

Encryption was produced using a unique public key RSA-2048 generated for this computer. To decrypt files you need to obtain the private key.

The only copy of the private key, which will allow you to decrypt your files, is located on a secret server in the Internet; the server will eliminate the key after a time period specified in this window.

Once this has been done, nobody will ever be able to restore files...

In order to decrypt the files press button to open your personal page

[File decryption site] and follow the instruction.

in case of "File decryption button" malfunction use one of our gates:

xxxx://qcuikaiye577q3p2.s24f53mnd7w31.com

xxxxs://qcuikaiye577q3p2.tor2web.blutmagie.de

Use your Bitcoin address to enter the site:

15y9NZv59SFbg1zG6iZ5rYALQGJNcbHi24

[Click to copy address to clipboard]

if both button and reserve gate not opening, please follow the steps:

You must install this browser www.torproect.org/proects/torbrowser.html.en

After instalation, run the browser and enter address 3kxwjihmkgibht2s.onion

Follow the instruction on the web-site. We remind you that the sooner you do so, the more chances are left to recover the files.

Any attempt to remove or corrupt this software will result in immediate elimination of the private key by the server.

[Click for Free Decryption on site]

[Show files] [Enter Decrypt Key]

Перевод записки на русский язык:

Ваши личные файлы зашифрованы!

Ваши файлы были надёжно зашифрованы на этом компьютере: фото, видео, документы и т.д.

Нажмите кнопку "Show encrypted files", чтобы просмотреть полный список зашифрованных файлов, и вы можете лично убедиться в этом.

Шифрование было создано с использованием уникального открытого ключа RSA-2048, сгенерированного для этого компьютера. Чтобы расшифровать файлы, вам нужно получить секретный ключ.

Единственная копия закрытого ключа, которая позволит вам расшифровать ваши файлы, находится на секретном сервере в Интернете; сервер удалит ключ после периода времени, указанного в этом окне.

Когда это будет сделано, никто никогда не сможет восстановить файлы...

Чтобы дешифровать файлы, нажмите кнопку, чтобы открыть свою личную страницу.

Нажмите [File decryption site] и следуйте инструкциям.

при несрабатывании "File decryption button" используйте один из наших входов:

xxxx://qcuikaiye577q3p2.s24f53mnd7w31.com

xxxxs://qcuikaiye577q3p2.tor2web.blutmagie.de

Используйте свой Bitcoin-адрес для входа на сайт:

15y9NZv59SFbg1zG6iZ5rYALQGJNcbHi24

[Click to copy address to clipboard]

если обе кнопки и резервные входы не открываются, выполните следующие действия:

Вы должны установить этот браузер www.torproect.org/proects/torbrowser.html.en

После установки запустите браузер и введите адрес 3kxwjihmkgibht2s.onion

Следуйте инструкциям на веб-сайте. Напоминаем, что чем раньше вы это сделаете, тем больше шансов восстановить файлы.

Любая попытка удалить или испортить эту программу приведёт к немедленному удалению сервером закрытого ключа.

[Click for Free Decryption on site]

[Show files] [Enter Decrypt Key]

Технические детали

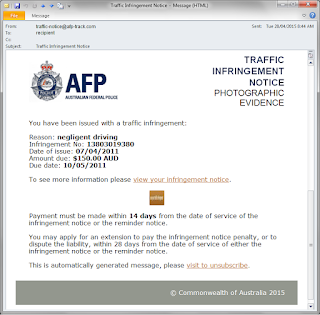

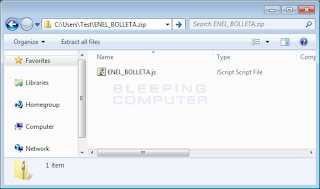

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, эксплойтов (Angler EK), веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Когда Alpha Crypt шифрует файл, он сначала копирует его, шифрует копию и удаляет оригинал. Благодаря этому можно использовать ПО для восстановления файлов, такое как GetDataBack, R-Studio, Photorec и другие, чтобы восстановить некоторые из ваших исходных файлов.

AlphaCrypt, разработан параллельно с TeslaCrypt, однако принцип его действия соответствует функционалу Cryptowall 3.0.

В него добавлены некоторые улучшения, в частности, возможность удаления теневых копий файлов командой:

vssadmin.exe delete shadows /all /Quiet

Список файловых расширений, подвергающихся шифрованию:

.3fr, .7z, .accdb, .ai, .apk, .arch00, .arw, .asset, .avi, .bar, .bay, .bc6, .bc7, .big, .bik, .bkf, .bkp, .blob, .bsa, .cas, .cdr, .cer, .cfr, .cr2, .crt, .crw, .css, .csv, .d3dbsp, .das, .dazip, .db0, .dba, .dbf, .dcr, .der, .desc, .dmp, .dng, .doc, .docm, .docx, .dwg, .dxg, .epk, .eps, .erf, .esm, .ff, .flv, .forge, .fos, .fpk, .fsh, .gdb, .gho, .hkdb, .hkx, .hplg, .hvpl, .ibank, .icxs, .indd, .itdb, .itl, .itm, .iwd, .iwi, .jpe, .jpeg, .jpg, .js, .kdb, .kdc, .kf, .layout, .lbf, .litemod, .lrf, .ltx, .lvl, .m2, .m3u, .m4a, .map, .mcmeta, .mdb, .mdbackup, .mddata, .mdf, .mef, .menu, .mlx, .mov, .mp4, .mpqge, .mrwref, .ncf, .nrw, .ntl, .odb, .odc, .odm, .odp, .ods, .odt .sql, .orf, .p12, .p7b, .p7c, .pak, .pdd, .pdf, .pef, .pem, .pfx, .pkpass, .png, .ppt, .pptm, .pptx, .psd, .psk, .pst, .ptx, .py, .qdf, .qic, .r3d, .raf, .rar, .raw, .rb, .re4, .rgss3a, .rim, .rofl, .rtf, .rw2, .rwl, .sav, .sb, .sid, .sidd, .sidn, .sie, .sis, .slm, .snx, .sr2, .srf, .srw, .sum, .svg, .syncdb, .t12, .t13, .tax, .tor, .txt, .upk, .vcf, .vdf, .vfs0, .vpk, .vpp_pc, .vtf, .w3x, .wallet, .wb2, .wma, .wmo, .wmv, .wotreplay, .wpd, .wps, .x3f, .xf, .xlk, .xls, .xlsb, .xlsm, .xlsx, .xxx, .zip, .ztmp (186 расширений).

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

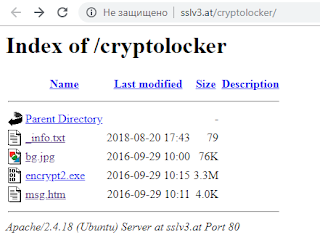

Файлы, связанные с этим Ransomware:

HELP_TO_SAVE_FILES.txt

HELP_TO_SAVE_FILES.bmp

<random>.exe

Расположения:

***

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

BTC: 1H66iejHkDY9SZJRrFrnhLjHff6MRMhKu6

15y9NZv59SFbg1zG6iZ5rYALQGJNcbHi24

1376QscZ5svHVpasrFcinn3jZn7nAfRdvi

См. ниже результаты анализов.

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >>

Другой анализ >>

Степень распространённости: средняя.

Подробные сведения собираются регулярно.

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 12 мая 2015:

Название: Alpha Crypt или TeslaCrypt

Расширение: .exx

Записки: %Desktop%\HELP_RESTORE_FILES.bmp

%Desktop%\HELP_RESTORE_FILES.txt

%Documents%\RECOVERY_FILE.TXT

Файлы: %LocalAppData%\<random>.exe

%LocalAppData%\log.html

%LocalAppData%\storage.bin

%Desktop%\Save_Files.lnk

Записи в реестре:

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\AVrSvc %LocalAppData%\<random>.exe

HKCU\Control Panel\Desktop\Wallpaper "%Desktop%\HELP_RESTORE_FILES.bmp"

Список целевых расширений:

.3fr, .7z, .accdb, .ai, .apk, .arch00, .arw, .asset, .avi, .bar, .bay, .bc6, .bc7, .big, .bik, .bkf, .bkp, .blob, .bsa, .cas, .cdr, .cer, .cfr, .cr2, .crt, .crw, .css, .csv, .d3dbsp, .das, .dazip, .db0, .dba, .dbf, .dcr, .der, .desc, .dmp, .dng, .doc, .docm, .docx, .dwg, .dxg, .epk, .eps, .erf, .esm, .ff, .flv, .forge, .fos, .fpk, .fsh, .gdb, .gho, .hkdb, .hkx, .hplg, .hvpl, .ibank, .icxs, .indd, .itdb, .itl, .itm, .iwd, .iwi, .jpe, .jpeg, .jpg, .js, .kdb, .kdc, .kf, .layout, .lbf, .litemod, .lrf, .ltx, .lvl, .m2, .m3u, .m4a, .map, .mcmeta, .mdb, .mdbackup, .mddata, .mdf, .mef, .menu, .mlx, .mov, .mp4, .mpqge, .mrwref, .ncf, .nrw, .ntl, .odb, .odc, .odm, .odp, .ods, .odt, .orf, .p12, .p7b, .p7c, .pak, .pdd, .pdf, .pef, .pem, .pfx, .pkpass, .png, .ppt, .pptm, .pptx, .psd, .psk, .pst, .ptx, .py, .qdf, .qic, .r3d, .raf, .rar, .raw, .rb, .re4, .rgss3a, .rim, .rofl, .rtf, .rw2, .rwl, .sav, .sb, .sid, .sidd, .sidn, .sie, .sis, .slm, .snx,.sql, .sr2, .srf, .srw, .sum, .svg, .syncdb, .t12, .t13, .tax, .tor, .txt, .upk, .vcf, .vdf, .vfs0, .vpk, .vpp_pc, .vtf, .w3x, .wallet, .wb2, .wma, .wmo, .wmv, .wotreplay, .wpd, .wps, .x3f, .xf, .xlk, .xls, .xlsb, .xlsm, .xlsx, .xxx, .zip, .ztmp (187 расширений).

Примечательно, что только в этой версии экран блокировки совсем другой.

Скриншот экрана блокировки

Тема на форуме BC >>

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Tweet on Twitter ID Ransomware Write-up, Topic of Support, Malware-traffic-analysis Write-up

Thanks: Brad Duncan Lawrence Abrams Webroot blog *

© Amigo-A (Andrew Ivanov): All blog articles.