JohnyCryptor Ransomware

(шифровальщик-вымогатель)

Этот крипто-вымогатель шифрует данные пользователей с помощью AES-256 (CBC-режим) + RSA1024, а затем требует написать на email вымогателей, чтобы дешифровать файлы. Название придумано вымогателями. Известен с января-февраля 2016, новый виток был в мае 2016 и продолжился летом. Ориентирован на англоязычных пользователей. По данным исследователей, вероятно, является одним из ранних вариантов CrySiS Ransomware. JohnyCryptor и CrySiS созданы и распространялись из Украины. Программным приемником CrySiS Ransomware является вымогательский проект Dharma Ransomware и некоторые другие.

© Генеалогия: CrySiS <=> JohnyCryptor

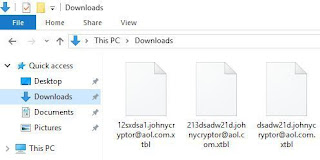

К зашифрованным файлам добавляется составное расширение по шаблон:

.id-[ID_victim]-johnycryptor@aol.com.xtbl

.id-[ID_victim].johnycryptor@hackermail.com.xtbl.

Записка о выкупе How to decrypt your files.txt предельно кратка:

DECRYPT FILES EMAIL Johnycryptor@aol.com or Johnycryptor@india.com

Содержание текста со скринлока с почтой JohnyCryptor@aol.com

Attention!

Your computer has been encrypted by cryptographically strong algorithm. All your files are now encrypted. You have only one way to get them back safely – using original decryption tool. Using another tools could corrupt your files, use it on your own risk.

To get original decryptor contact us with email.

JohnyCryptor@aol.com

It is in your interest to respond as soon as possible to ensure the restoration of your files, because we won’t keep your decryption keys at our servers more than one week in interest of our security.

PS. only in case you do not receive a response from the first email address within 48 hours, please use this alternative email address

JohnyCryptor@india.com

В августе 2016 в связи с выходом новой версии скринлок был обновлен.

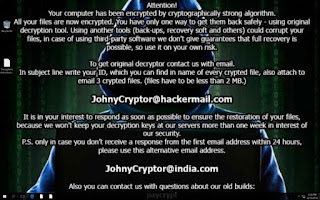

Содержание текста со скринлока с почтой JohnyCryptor@hackermail.com

Attention!

Your computer has been encrypted by cryptographically strong algorithm.

All your files are now encrypted. You have only one way to get them back safely - using original decryption tool. Using another tools (back-ups, recovery soft and others) could corrupt your files, in case of using third-party software we don’t give guarantees that full recovery is possible, so use it on your own risk.

To get original decryptor contact us with email.

In subject line write your ID, which you can find in name of every files, also attach to email 3 crypted files. (files have to be less that 2MB).

JohnyCryptor@hackermail.com

It is in your interest to respond as soon as possible to ensure the restoration of your files, because we won’t keep your decryption keys at our servers more than one week in interest of our security.

P.S. only in case you don’t receive a response from the first email address within 24 hours, please use this alternative email address.

JohnyCryptor@india.com

Also you can contact us with questions about our old builds:...

На скринлоках, встающих обоями рабочего стола, сумма выкупа нигде не указывается. Видимо, вымогатели нарочно скрывают ее, а потом в ответном письме заламывают цену неимоверно.

Вот содержание ответа вымогателей:

Hello!

We can decrypt your data, here is price:

– 6 Bitcoins in 20 hours without any stupid questions and test decryption.

– 8 Bitcoins if you need more than 20 hours to pay us, but less than 48 hours.

– 10 Bitcoins if you need more than 48 hours to pay us.

Pay us and send payment’s screenshot in attachment.

In this way after you pay we will send you decryptor tool with instructions.

TIME = MONEY.

If you don’t believe in our service and you want to see a proof, you can ask about test decryption.

Test decryption costs 1 Bitcoin.

About test decryption:

You have to send us 1 crypted file.

Use sendspace.com and Win-Rar to send file for test decryptions.

File have to be less than 5 MB.

We will decrypt and send you your decrypted files back.

Also, if you don’t wanna pay you can try to bruteforce cryptokey, but it will take about 400+ days if you have powerful enough machine. Answer us with your decision.

Time limit starts from this email. Here is our bitcoin wallet:

1GDviucuUdDAiPAKrpqq1Y46wra3gb1FrG

We can recommend easy bitcoin exchange service – localbitcons.com

or you can google any service you want.

Johny Cryptor

johnycryptor@aol.com

second email – johnycryptor@india.com

Перевод ответа на русский:

Привет!

Мы можем расшифровать ваши данные, вот прайс:

- 6 биткоинов за 20 часов без любых глупых вопросов и тест-дешифровки.

- 8 биткоинов, если вам нужно больше 20 часов для оплаты нам, но менее 48 часов.

- 10 биткоинов, если вам нужно больше 48 часов для оплаты нам.

Заплатите и пришлите скриншот платежки вложением.

После вашей оплаты мы вышлем вам декриптор с инструкциями.

ВРЕМЯ = ДЕНЬГИ.

Если вы не верите в наш сервис и хотите видеть доказательство, то закажите тест-дешифровку.

Тест-дешифровка стоит 1 биткоин.

О тест-дешифровке:

Вы должны прислать 1 зашифрованный файл.

Используйте sendspace.com и Win-Rar для отправки файл на тест-дешифровку.

Файл должен быть меньше 5 МБ.

Мы дешифруем и вернём вам дешифрованные файлы.

Если вы не хотите платить, то можете поптаться взломать CryptoKey, но это уйдёт 400+ дней, если у вас есть мощная машина. Сообщите нам о своём решении.

Лимит времени начался с этого email. Вот наш Bitcoin-кошелек:

1GDviucuUdDAiPAKrpqq1Y46wra3gb1FrG

Мы рекомендуем удобный сервис обмена Bitcoin - localbitcons.com

или сами нагуглите любой сервис на выбор.

Johny Cryptor

johnycryptor@aol.com

второй email – johnycryptor@india.com

Список файловых расширений, подвергающихся шифрованию:

.3fr, .3gp, .7z, .ai3, .ai4, .ai5, .ai6, .arw, .as, .asa, .ascx, .asmx, .asp, .aspx, .asr, .avi, .bak, .bay, .bmp, .bz2, .c, .cdr, .cer, .cfc, .cfn, .cfnl, .cin, .chm, .class, .config, .cpp, .crt, .cs, .css, .csv, .cub, .dae, .db, .dc3, .dcm, .der, .dic, .dif, .divx, .djvu, .dl, .doc, .docm, .docx, .docxml, .dot, .dotm, .dotx, .dpx, .dqy, .dtd, .dwg, .dx, .dxf, .dsn, .dwt, .eps, .exr, .fido, .frm, .gif, .gz, .h, .hpp, .hta, .htc, .htm, .html, .icb, .ics, .iff, .inc, .ind, .ini, .iqy, .j2c, .i2k, .java, .jp2, .jpc, .jpf, .jpg, .jpg2, .jpx, .js, .jso, .json, .kmz, .lbi, .m4v, .mdb, .mdf, .mef, .mht, .mhtml, .mkv, .mov, .mp4, .mpeg, .mpg, .msg, .myd, .myi, .obj, .odb, .odc, .odm, .ods, .oft, .one, .onepkg, .onetoc2, .opt, .oqy, .p7b, .p7c, .pcx, .pdd, .pdf, .pdp, .pem, .pfx, .php, .php3, .php4, .php5, .phtml, .pl, .pm, .png, .pot, .potm, .potx, .pps, .ppsn, .ppt, .pptm, .pptx, .prn, .pst, .ptx, .pxr, .py, .r3d, .rar, .rdf, .rle, .rqy, .rss, .rtf, .rw2, .rwl, .sct, .sdpx, .shtm, .shtml, .slk, .sln, .sql, .srw, .ssi, .stn, .svg, .svg2, .swf, .tar, .tdi, .tga, .tld, .txt, .u3d, .udl, .uxdc, .vcs, .vda, .wbm, .wbmp, .xlk, .xlm, .xlmv, .xls, .xlsm, .xlsx, .xltx, .xlw, .xml, .xsd, .xsl, .xsc, .xslt, .xz, .wb2, .wim, .wmv, .zip (200 расширений).

Файлы, связанные с Ransomware:

%AppData%/johny.exe

Сетевые подключения и связи:

Email: johnycryptor@aol.com, johnycryptor@india.com

BTC: 1GDviucuUdDAiPAKrpqq1Y46wra3gb1FrG

Степень распространённости: высокая.

Подробные сведения собираются.

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

JohnyCryptor Ransomware

CrySiS Ransomware

Crysis XTBL Ransomware

Dharma Ransomware

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Внимание! Для зашифрованных файлов есть дешифровщики! * 1) Скачать RakhniDecryptor для CrySiS >> 2) Скачать Avast Decryptor для CrySiS >> 3) Скачать ESET Crysis decryptor для CrySiS >> *

Read to links: Tweet on Twitter + Tweet ID Ransomware (ID as CrySiS) Write-up, Topic of Support *

Thanks: Michael Gillespie, BleepingComputer Andrew Ivanov (author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles.