DMA Locker 1-2 Ransomware

(шифровальщик-вымогатель)

Этот крипто-вымогатель шифрует данные пользователей с помощью AES (режим ECB), а затем требует выкуп в 4 BTC, чтобы вернуть файлы. Самые ранние, польский и английский варианты вымогателя просили от 1 до 2 BTC в качестве выкупа. Оригинальное название: DMA Locker.

© Генеалогия: DMA Locker 1.0, 2.0, 3.0 > DMA Locker 4.0 > DMALocker NextGen

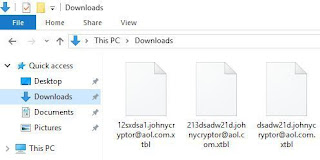

К зашифрованным файлам добавляется не расширение, а специальный идентификатор.

Активность этого крипто-вымогателя пришлась на декабрь 2015 и январь-февраль-март 2016 г. Ориентирован на англоязычных и иноязычных пользователей, что не мешает распространять его по всему миру.

Текстовая информация содержится в файле cryptinfo.txt

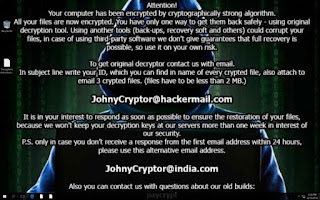

Основной запиской с требованием выкупа выступает экран блокировки:

Содержание текста о выкупе:

All your personal files are LOCKED!

WHAT’S HAPPENED?

* All your important files(including hard disks, network disks, flash, USB) are encrypted.

* All of files are locked with asymetric algorithm using AES-256 and then RSA-2048 cipher.

* You are not possible to unlock your files because all your backups are removed.

* Only way to unlock your files is to pay us 1072 GBP in Bitcoin currency ( 4.0 BTC ).

After payment we will send you decryption key automatically, which allow you to unlock files .

---

HOW TO PAY US AND UNLOCK YOUR FILES?

1. To pay us, you have to use Bitcoin currency. You can easily buy Bitcoins at following sites:

* https://www.coinfloor.co.uk

* https://www.coinbase.com/

* https://www.bitstamp.net/

2. If you already have Bitcoins, pay us 4.0 BTC (1072 GBP) on following Bitcoin address:

1BA48s9Eeh77vwWiEgh5Vt29G3YJN1PRoR

3. After payment, necessarily contact with us to get your decryption key:

january0060@gmx.com . In mail title write your unigue ID:

DMALOCK 41:55:16:13:51:76:67:99

4. We will automatically send you decryption key after bitcoin transfer .

When you receive your decryption key, copy and paste it to "DECRYPTION KEY" field

Then, press the DECRYPT button to UNLOCK ALL YOUR FILES.

---

IF FILES UNLOCKING PROCEDURE IS ALREADY WORKING, YOU CAN EASILY TURN OFF YOUR

COMPUTER AND CONTINUE FILES UNLOCKING AFTER NEXT STARTUP. TO CONTINUE HEALING

YOUR FILES, COPY AND PASTE THE SAME DECRYPTION KEY TO THE "DECRYPTION KEY" FIELD

AND PRESS "DECRYPT" BUTTON. THE FILES RECOVERING WILL BE CONTINUED!

---

"DECRYPTION KEY" [...] [DECRYPT]

---

* You have 96 hours to pay us!

* After this time all your files will be lost!

* Your decryption key will destroy on:

10/2/2016 18:31

Перевод записки на русский язык:

Все ваши личные файлы БЛОКИРОВАНЫ!

ЧТО СЛУЧИЛОСЬ?

* Все ваши важные файлы (включая жёсткие диски, сетевые диски, флеш, USB) зашифрованы.

* Все файлы блокированы с асимметричным алгоритмом AES-256, а затем зашифрованы RSA-2048.

* Вы не можете разблокировать свои файлы, потому что все ваши резервные копии удалены.

* Только один способ разблокировать ваши файлы - заплатить нам 1072 фунтов стерлингов в валюте биткойнов (4.0 BTC).

После оплаты мы автоматически вышлем вам ключ дешифрования, что позволит вам разблокировать файлы.

---

КАК ПЛАТИТЬ В США И РАЗБЛОКИРОВАТЬ ВАШИ ФАЙЛЫ?

1. Чтобы заплатить нам, вам нужно использовать биткоин-валюту. Вы можете легко купить биткоины на следующих сайтах:

* https://www.coinfloor.co.uk

* https://www.coinbase.com/

* https://www.bitstamp.net/

2. Если у вас уже есть биткоины, заплатите нам 4.0 BTC (1072 GBP) на следующий биткоин-адрес:

1BA48s9Eeh77vwWiEgh5Vt29G3YJN1PRoR

3. После оплаты обязательно свяжитесь с нами, чтобы получить ключ дешифрования:

january0060@gmx.com. В заголовке письма напишите свой уникальный идентификатор:

DMALOCK 41:55:16:13:51:76:67:99

4. Мы автоматически отправим вам ключ дешифрования после передачи биткоина.

Когда вы получите ключ дешифрования, скопируйте и вставьте его в поле «DECRYPTION KEY»

Затем нажмите кнопку DECRYPT, чтобы РАЗБЛОКИРОВАТЬ ВСЕ ВАШИ ФАЙЛЫ.

---

Если процедура разблокировки файлов уже работает, вы можете легко отключить компьютер и продолжить разблокировку файлов после следующего запуска. Чтобы продолжить исцеление ваших файлов, скопируйте и вставьте тот же ключ дешифрования в поле "DECRYPTION KEY" и нажмите кнопку [DECRYPT]. Восстановление файлов будет продолжено!

---

"DECRYPTION KEY" [...] [DECRYPT]

---

* У вас есть 96 часов, чтобы заплатить нам!

* По истечении этого времени все ваши файлы будут потеряны!

* Ваш ключ дешифрования уничтожится:

10.2.2016 18:31

DMA Locker имеет встроенный дешифровщик. Он доступен из самого экрана блокировки. Если пользователь вводит ключ (длиной 32 символа) в текстовое поле и нажимает кнопку "DECRYPT", то программа переключается в режим дешифрования, используя поставляемый ключ.

На момент публикации статьи выкуп на BTC-адрес 1BA48s9Eeh77vwWiEgh5Vt29G3YJN1PRoR был уплачен пятью жертвами данного вымогателя-шифровальщика. Позже их стало 12 (в январе, феврале, марте 2016 г.).

Таким образом вымогатели на этот BTC-адрес получили 27.1346 BTC, которые позже перевели на свой другой счет.

Технические детали

Атаки происходят со взломанной учетной записи администратора домена, через уязвимый RDP с неизвестного внешнего IP-адреса. DMALocker шифруются все данные на сервере, а затем удаляются все локальные резервных копий, а которые хранятся на внутреннем NAS. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

DMA Locker имеет некоторые интересные функции, включая шифрование данных на удаленных несвязанных общих сетевых ресурсах (Unmapped Network Share) и направленность на любой файл, который не находится в определённой папке или не имеет конкретных расширений.

Возможно, что шифрование несвязанных общих сетевых ресурсов (Unmapped Network Share) вскоре могут взять на вооружение другие вымогатели, потому уже сейчас системные администраторы должны убедиться в том, что все сетевые ресурсы работают под ограниченными правами доступа к файлам, находящимся в их окружении.

DMA Locker шифруя данные, не выполняет поиск целевых расширений для шифрования, как большинство вымогателей, а использует белый список папок и расширений, которые он не будет шифровать. Таким образом, этот вымогатель будет шифровать почти все несистемные и неисполняемые связанные файлы, которые находится в системе.

Белый список папок и файлов, которые DMA Locker пропускает:

Windows, Program Files, Program Files (x86), Games, Temp, Sample Pictures, Sample Music, cache

.bat, .cmd, .com, .cpl, .dll, .exe, .hta, .lnk, .msc, .msi, .msp, .pif, .scr, .sys (14 расширений).

DMA Locker не добавляет расширения к зашифрованным файлам. Вместо этого, DMA Locker добавляет специальный идентификатор в заголовок каждого зашифрованного файла, чтобы потом самому идентифицировать его как зашифрованный файл (например, ID 41:55:16:13:51:76:67:99 или 41:42:43:58:59:5A:31:31). Каждый зашифрованный файл имеет префикс ABCXYZ11 - магическое значение, используемое Ransomware для распознавания зашифрованных файлов (было введено в обновлённой версии).

Пример зашифрованного файла (идентификатор и префикс выделены)

По окончании шифрования DMA Locker показывает экран блокировки, где содержатся инструкции по оплате выкупа и дешифровке файлов. Они также сохраняются в C:\ProgramData\cryptinfo.txt и показываются пострадавшей стороне каждый раз при включении ПК.

Более ранние версии имели дефект в программе, позволивший Фабиану Восару создать дешифровщик Decrypt_DMA_Locker, но в обновлённой версии этот баг исправили.

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

ntserver.exe или <random>.exe

fakturax.exe или <random>.exe

cryptinfo.txt - содержит текст о выкупе

date_1.txt - содержит дату шифрования

decrypting.txt

start.txt

Расположения:

C:\ProgramData\ntserver.exe или <random>.exe

C:\ProgramData\fakturax.exe или <random>.exe

C:\ProgramData\cryptinfo.txt

C:\ProgramData\date_1.txt

C:\ProgramData\decrypting.txt

C:\ProgramData\start.txt

C:\Documents and Settings\All Users\decrypting.txt

C:\Documents and Settings\All Users\start.txt

Записи реестра, связанные с этим Ransomware:

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\cryptedinfo notepad c:\ProgramData\cryptinfo.txt

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\cssys C:\ProgramData\ntserver.exe

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: january0060@gmx.com (в английской версии)

styczen0020@interia.pl (в польской версии)

BTC: 1BA48s9Eeh77vwWiEgh5Vt29G3YJN1PRoR

и другие см. ниже в "Предыстории"

См. ниже результаты анализов.

Результаты анализов:

Гибридный анализ (January 2016, Polish) >>

VirusTotal (January 2016, Polish) >>

VirusTotal анализ (January 2016, English) >>

VT + HA

Другой анализ >>

Степень распространённости: средняя.

Подробные сведения собираются регулярно.

Предыстория:

Самые ранние, польский и английский варианты вымогателя просили от 1 до 2 BTC в качестве выкупа.

На скриншотах это 2 BTC (536 GBR) и 1.3 BTC (2000 PLN) в польской версии (справа).

BTC английского варианта: 1KXw7aJR4THWAxtnxZYzmysdLXVhLfa97n

BTC польского варианта: 18mfoGHSfe9h145e8djHK5rChDTnGfPDU9

Email: january0060@gmx.com (в английской версии)

styczen0020@interia.pl (в польской версии)

---

В некоторых случаях файлы можно расшифрвоать:

Read to links: ID Ransomware (ID as DMA Locker, DMA Locker 3.0, DMA Locker 4.0) Write-up-1, Write-up-2, Topic of Support

Thanks: Hasherezade, Lawrence Abrams Michael Gillespie Andrew Ivanov (author) *

© Amigo-A (Andrew Ivanov): All blog articles.