CrySiS Ransomware

(шифровальщик-вымогатель)

Translation into English

Этот крипто-вымогатель шифрует данные с помощью алгоритма Rijndael (AES-256), а затем требует от 2.5 до 3 биткоинов (до 900 евро) за расшифровку. Уплатить выкуп необходимо в течении 48 часов. CrySiS создан и распространялся из Украины. Программным приемником CrySiS Ransomware является вымогательский проект Dharma Ransomware и некоторые другие.

Изображение - это логотип статьи

© Генеалогия: CrySiS > Crysis XTBL, Dharma, Phobos

Этимология названия:

Название получил от Crysis — популярная компьютерная игра, научно-фантастический шутер от первого лица, разработанный немецкой компанией Crytek и изданный Electronic Arts в 2007 году.

Зашифрованные файлы получают расширение .CrySis, которое дополняется email-адресом вымогателей. Данный приём позже стал довольно популярным среди вымогателей. По данным СМИ CrySiS вместе с "продолжением" Crysis XTBL занял девятую позицию в топ-10 вымогателей 2016 года. Жертвами шифровальщика в основном стали жители России, Японии, Южной Кореи, Бразилии и других стран.

Пример зашифрованного файла:

desktop.ini.{dalailama2015@protonmail.ch}.CrySiS

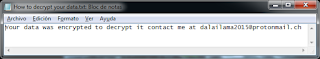

Записка с требованием выкупа называется: How to decrypt your files.txt

Содержание записки о выкупе:

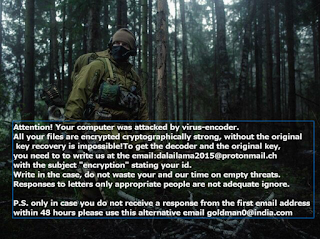

Attention! Your computer was attacked by virus-encoder.

All your files are encrypted cryptographically strong, without the original key recovery is impossible!To get the decoder and the original key, you need to to write us at the email: dalailama2015@protonmail.ch with the subject "encryption" stating your id.

Write in the case, do not waste your and our time on empty threats.

Responses to letters only appropriate people are not adequate ignore.

P.S. only in case you do not receive a response from the first email address within 48 hours please use this alternative email goldmanO@india.com

Перевод текста на русский язык:

Внимание! На ваш компьютер атаковал вирус-энкодер.

Все ваши файлы зашифрованы криптографически сильно, без оригинального ключа восстановление невозможно! Чтобы получить декодер и оригинальный ключ, вам нужно написать нам на email: dalailama2015@protonmail.ch с темой "шифрование" с указанием вашего идентификатора.

Напишите в случае, не тратьте свое и наше время на пустые угрозы.

Ответы на письма только подходящим людям неадекваты игнорируются.

P.S. только в том случае, если вы не получите ответ с первого email-адреса в течение 48 часов, пожалуйста, используйте этот альтернативный email goldmanO@india.com

Некоторые версии Crysis устанавливают своё изображение (wp.jpg или DECRYPT.jpg) в качестве обоев рабочего стола файл с тем же содержанием.

Обои, установленные вымогателем

Текстовое сообщение вымогателя

Список файловых расширений, подвергающихся шифрованию:

Криптовымогатель шифрует ВСЕ файлы, которые не являются частью операционной системы и не находятся в критически важных папках, нужных для работы, что затрудняет возможности их восстановления.

C:\Users\User\Desktop\name.exe

C:\Users\User\AppData\Local\name.exe

C:\Windows\System32\name.exe

C:\Users\User\Documents\wp.jpg или DECRYPT.jpg

C:\Users\User\Desktop\How to decrypt your data.txt

C:\Users\Name\AppData\Roaming\Microsoft\Windows\Themes\TranscodedWallpaper.jpg

CrySis прописывается в реестре, чтобы запускаться при каждом старте системы:

» HKLM\\SOFTWARE\\Microsoft\\Windows\\CurrentVersion\\Run\\System Service

» HKCU\\SOFTWARE\\Microsoft\\Windows\\CurrentVersion\\Run\\System Service

» HKLM\\Control Panel\\Desktop

Известные email вымогателей:

dalailama2015@protonmail.ch

goldman0@india.com

и другие.

Степень распространённости: высокая.

Подробные сведения собираются.

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

JohnyCryptor Ransomware

CrySiS Ransomware

Crysis XTBL Ransomware

Dharma Ransomware

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Внимание! Для зашифрованных файлов есть дешифровщики! * 1) Скачать RakhniDecryptor для CrySiS >> 2) Скачать Avast Decryptor для CrySiS >> 3) Скачать ESET Crysis decryptor для CrySiS >> *

Read to links: Tweet on Twitter + Tweet ID Ransomware (ID as CrySiS) Write-up, Topic of Support *

Thanks: Michael Gillespie, BleepingComputer Andrew Ivanov (author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles.