UltraCrypter Ransomware

(шифровальщик-вымогатель)

Этот криптовымогатель шифрует данные с помощью ключа RSA-4096 (алгоритм шифрования AES-256, CBC-режим), а затем требует выкуп в 1.2 биткоина за дешифровщик UltraDeCrypter. Если выкуп не уплачен в отведённое время (96 часов), то его сумма удваивается до 2.4 BTC. К зашифрованным файлам добавляется расширение .cryp1.

© Генеалогия: CryptXXX > UltraCrypter

UltraCrypter является по сути обновлённой версией CryptXXX, потому почти идентичен. Вымогатели предлагают дешифровать один файл бесплатно, чтобы доказать реальность дешифровки файлов.

После успешного шифрования UltraCrypter создаёт три файла с текстом о выкупе:

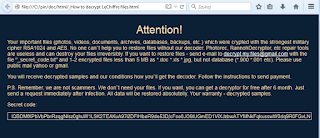

bmp-файл - изображение с текстом, заменяет собой обои Рабочего стола;

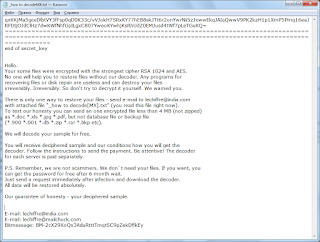

txt-файл и html-файл - записки о выкупе с одинаковым названием [Victim’s personal ID] (персональный ID жертвы).

Эти файлы расположены в каждой папке с зашифрованными файлами, а также в папке автозагрузки пользователя, чтобы отображаться всякий раз при входе пользователя в систему. Файлы содержат информацию о том, как получить доступ к платёжному сайту и получить файлы обратно.

Распространяется через email-спам с вредоносным вложением или ссылками на заражённые веб-сайты с набором эксплойтов Angler. Заголовок письма призван обмануть получателя и открыть письмо якобы от судоходной компании DHL или FedEx. Излишне любопытные и неосторожные получатели торопятся открыть письмо, а потом и прикреплённый файл или перейти по ссылке на вредоносный сайт.

Степень распространенности: перспективно высокая.

Подробные сведения собираются.

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Tweet on Twitter ID Ransomware (ID under CryptXXX) Write-up, Topic of Support *

Thanks: Michael Gillespie BleepingComputer * *

© Amigo-A (Andrew Ivanov): All blog articles.