Apocalypse Ransomware

ApocalypseVM Ransomware

(шифровальщик-вымогатель)

Как удалить? Как расшифровать? Как вернуть данные?

По ссылке выберите Управление "К" МВД России и подайте онлайн-заявление.

См. также статьи УК РФ:

ст. 159.6 "Мошенничество в сфере компьютерной информации"

ст. 272 "Неправомерный доступ к компьютерной информации"

ст. 273 "Создание, использование и распространение вредоносных компьютерных программ"

Информация о шифровальщике

© Генеалогия: Apocalypse > ApocalypseVM, Dr. Jimbo, SecureCryptor, Apocalypse-Unavailable, Al-Namrood, Esmeralda, Kangaroo, Missing и другие.

Записка о выкупе называется .How_To_Decrypt.txt (Как дешифровать).

Предлагаемый в записке контактный email: decryptionservice@mail.ru

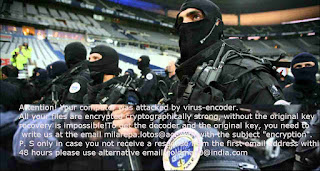

Записка о выкупе и экран блокировки

Содержание записки о выкупе:

IF YOU ARE READING THIS MESSAGE, ALL THE FILES IN THIS COMPUTER HAVE BEEN CRYPTED!!

documents, pictures, videos, audio, backups, etc

IF YOU WANT TO RECOVER YOUR DATA, CONTACT THE EMAIL BELOW.

EMAIL: decryptionservice@mail.ru

WE WILL PROVIDE DECRYPTION SOFTWARE TO RECOVER YOUR FILES.

IF YOU DONT CONTACT BEFORE 72 HOURS, ALL DATA WILL BE LOST FOREVER

Перевод записки на русский язык:

ЕСЛИ ВЫ ЧИТАЕТЕ ЭТО СООБЩЕНИЕ, ВСЕ ФАЙЛЫ В ЭТОМ КОМПЬЮТЕРЕ ЗАШИФРОВАНЫ

документы, изображения, видео, аудио, бэкапы и т.д.

ЕСЛИ ВЫ ХОТИТЕ ВОССТАНОВИТЬ ДАННЫЕ, ПИШИТЕ НА ПОЧТУ.

E-MAIL: decryptionservice@mail.ru

МЫ ПРИШЛЕМ ДЕШИФРОВЩИК ДЛЯ ВОССТАНОВЛЕНИЯ ВАШИХ ФАЙЛОВ.

ЕСЛИ ВЫ НЕ ОТВЕЧАЕТЕ ДО 72 ЧАСОВ, ВСЕ ДАННЫЕ БУДУТ НАВСЕГДА ПОТЕРЯНЫ

В записке в разных версиях указаны разные email:

decryptionservice@mail.ru - в Apocalypse

decryptservice@inbox.ru - в ApocalypseVM

Примечательно, что записка с требованием выкупа создается для каждого зашифрованного файла. Например, если Apocalypse шифрует файл с именем test.jpg, то будет создан зашифрованный файл test.jpg.encrypted и файл-записка с именем test.jpg.encrypted.How_To_Decrypt.txt .

Технические детали

Apocalypse устанавливается в C:\Program Files (x86)\windowsupdate.exe

Прописывается в автозагрузку Windows под именем Windows Update Svc, чтобы запускаться всякий раз, когда пользователь входит в систему. После запуска он отображает экран блокировки с текстом, как в записке о выкупе.

Удаляет теневые копии файлов командой:

cmd.exe /c vssadmin delete shadows /all /quiet

При первом и последующих запусках Apocalypse будет шифровать все найденные файлы, за исключением тех, что находятся в папке Windows, и тех, которые имеют расширения: .encrypted, .dat, .bat, .bin, .ini, .tmp, .lnk, .com, .msi, .sys, .dll, .exe.

Прописывается в автозагрузку Windows под именем Windows Update Svc, чтобы запускаться всякий раз, когда пользователь входит в систему. После запуска он отображает экран блокировки с текстом, как в записке о выкупе.

Удаляет теневые копии файлов командой:

cmd.exe /c vssadmin delete shadows /all /quiet

При первом и последующих запусках Apocalypse будет шифровать все найденные файлы, за исключением тех, что находятся в папке Windows, и тех, которые имеют расширения: .encrypted, .dat, .bat, .bin, .ini, .tmp, .lnk, .com, .msi, .sys, .dll, .exe.

Когда вымогатель закончит шифрование файлов, будет отображаться экран блокировки, который блокирует доступ к рабочему столу Windows.

Вы можете перезагрузить систему в безопасном режиме, чтобы обойти экран блокировки и запустить декриптер для дешифровки файлов.

Вы можете перезагрузить систему в безопасном режиме, чтобы обойти экран блокировки и запустить декриптер для дешифровки файлов.

Файл, связанный с Apocalypse Ransomware:

C:\Program Files (x86)\windowsupdate.exe

Запись реестра, связанная с Apocalypse Ransomware:

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\Windows Update Svc C:\Program Files (x86)\windowsupdate.exe

Сетевые подключения и связи:

Разные email-адреса вымогателей:

decryptionservice@mail.ru

decryptservice@mail.ru

decryptionservice@inbox.ru

decryptservice@inbox.ru

decryptdata@inbox.ru

ransomware.attack@list.ru

cryptcorp@inbox.ru

recovery@mail15.com

Подробные сведения собираются регулярно.

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Дополнение от 18 июня 2016:

Новая версия: ApocalypseVM использует VMProtect для своей защиты.

Записка о выкупе: [filename].How_To_Get_Back.txt

Добавляемые расширения: .encrypted и .locked

Email: decryptionservice@inbox.ru и decryptdata@inbox.ru

Вымогатели изменили ключи шифрования.

Emsisoft выпустили декриптер для ApocalypseVM.

Дополнение от 30 июня 2016:

Добавляемые расширения: .FuckYourData и .SecureCrypted

Новая записка о выкупе для каждого файла .Contact_Here_To_Recover_Your_Files.txt

Теперь шифровальщик не трогает файлы с расширением .SecureCrypted и текстовую записку .Contact_Here_To_Recover_Your_Files.txt

Подробнее >>

Дополнение от 7 июля 2016:

Новая версия: ApocalypseVM использует VMProtect для своей защиты.

Записка о выкупе: [filename].How_To_Get_Back.txt

Добавляемые расширения: .encrypted и .locked

Email: decryptionservice@inbox.ru и decryptdata@inbox.ru

Вымогатели изменили ключи шифрования.

Emsisoft выпустили декриптер для ApocalypseVM.

Дополнение от 30 июня 2016:

Добавляемые расширения: .FuckYourData и .SecureCrypted

Новая записка о выкупе для каждого файла .Contact_Here_To_Recover_Your_Files.txt

Теперь шифровальщик не трогает файлы с расширением .SecureCrypted и текстовую записку .Contact_Here_To_Recover_Your_Files.txt

Подробнее >>

Дополнение от 7 июля 2016:

Добавляемое расширение: .bleepYourFiles

Новая записка о выкупе для каждого файла .Where_my_files.txt

Дополнение от 10 июля 2016:

Новая версия: Apocalypse-Unavailable

Добавляемое расширение: .unavailable

Новая записка о выкупе для каждого файла Read_Me.txt

Дополнение от 6 августа:

Добавляемое расширение: .Encryptedfile

Почта вымогателей: ransomware.attack@list.ru

Обновление от 4 декабря 2016:

Пост в Твиттере >>

Записка: [md5].txt (пример: 48D353168099CBAF04D6BB52FE1CDAC5.TXT)

Email: cryptservice@inbox.ru

Расширение: .[random_7_chars]

Шаблон расширения: [filename].ID-[8chars]+[countrycode]+[cryptservice@inbox.ru].[random_7_chars] (пример: 48D353168099CBAF04D6BB52FE1CDAC5.TXT)

Обновление от 19 декабря 2016:

Пост в Твиттере >>

Примеры расширений: .ghwht7ghahgpo, .nqazadyanaa

Шаблон зашифрованного файла: filename.ID-[A-F0-9]{8}+countrycode[cryptcorp@inbox.ru].[a-z0-9]{13}

Примеры зашифрованных файлов:

Document.P0LRBE2RUK[cryptcorp@inbox.ru].ghwht7ghahgpo

Papier.docx.ID-4823B406FRNI[decryptservice@mail.ru].nqazadyanaa

Email: decryptservice@mail.ru

Jabber: decryptservice@jabber.ua

Примеры записок о выкупе:

48D353168099CBAF04D6BB52FE1CDAC5.TXT

E7DEC816A382C6214F45184823B406FRNI.txt

➤ Содержание записки:

All your files was encrypted with strong algorithm AES256 and unique key.

Do not worry, all your files in the safety, but are anavailable at the moment.

To recover the files you need to get special decryption software and your personnal key.

You can contact us via Email:

decryptservice@mail.ru

Your Personnal ID: 4823B406F***

Please use public mail service like gmail or yahoo to contact use, because messages can be not

If you do not receive an answer within 24 hours, it means our email has been blocked.

Dont panic and write us to Jabber (It is not Email !!!): decryptservice@jabber.ua

How to register a jabber account: http://www.wikihow.com/Create-a-Jabber-Account

You have 3 working days

Regards

Обновление от 20 декабря 2016:

Пост в Твиттере >>

Записка: [md5].txt (пример: 48D353168099CBAF04D6BB52FE1CDAC5.TXT)

Email: cryptcorp@inbox.ru

Расширение: .[random_13_chars] или .[a-z0-9]{13} - это одно и тоже

Шаблон расширения: [filename].ID-[8chars]+[countrycode]+[cryptcorp@inbox.ru].[random_13_chars] (пример: 48D353168099CBAF04D6BB52FE1CDAC5G6HJC8.TXT)

иначе и короче

filename.ID-[A-F0-9]{8}+countrycode[cryptcorp@inbox.ru].[a-z0-9]{15}

Обновление от 26 апреля 2017:

См. статью Apocalypse-Missing Ransomware

Расширение: .missing

Записка: <note_title>.txt / добавляется к названию каждого файла как составное расширение: .<note title>.txt

Email: recovery@mail15.com

Результаты анализов: HA + VT

Новая записка о выкупе для каждого файла .Where_my_files.txt

Дополнение от 10 июля 2016:

Новая версия: Apocalypse-Unavailable

Добавляемое расширение: .unavailable

Новая записка о выкупе для каждого файла Read_Me.txt

Дополнение от 6 августа:

Добавляемое расширение: .Encryptedfile

Почта вымогателей: ransomware.attack@list.ru

Обновление от 4 декабря 2016:

Пост в Твиттере >>

Записка: [md5].txt (пример: 48D353168099CBAF04D6BB52FE1CDAC5.TXT)

Email: cryptservice@inbox.ru

Расширение: .[random_7_chars]

Шаблон расширения: [filename].ID-[8chars]+[countrycode]+[cryptservice@inbox.ru].[random_7_chars] (пример: 48D353168099CBAF04D6BB52FE1CDAC5.TXT)

Обновление от 19 декабря 2016:

Пост в Твиттере >>

Примеры расширений: .ghwht7ghahgpo, .nqazadyanaa

Шаблон зашифрованного файла: filename.ID-[A-F0-9]{8}+countrycode[cryptcorp@inbox.ru].[a-z0-9]{13}

Примеры зашифрованных файлов:

Document.P0LRBE2RUK[cryptcorp@inbox.ru].ghwht7ghahgpo

Papier.docx.ID-4823B406FRNI[decryptservice@mail.ru].nqazadyanaa

Email: decryptservice@mail.ru

Jabber: decryptservice@jabber.ua

Примеры записок о выкупе:

48D353168099CBAF04D6BB52FE1CDAC5.TXT

E7DEC816A382C6214F45184823B406FRNI.txt

All your files was encrypted with strong algorithm AES256 and unique key.

Do not worry, all your files in the safety, but are anavailable at the moment.

To recover the files you need to get special decryption software and your personnal key.

You can contact us via Email:

decryptservice@mail.ru

Your Personnal ID: 4823B406F***

Please use public mail service like gmail or yahoo to contact use, because messages can be not

If you do not receive an answer within 24 hours, it means our email has been blocked.

Dont panic and write us to Jabber (It is not Email !!!): decryptservice@jabber.ua

How to register a jabber account: http://www.wikihow.com/Create-a-Jabber-Account

You have 3 working days

Regards

Обновление от 20 декабря 2016:

Пост в Твиттере >>

Email: cryptcorp@inbox.ru

Расширение: .[random_13_chars] или .[a-z0-9]{13} - это одно и тоже

Шаблон расширения: [filename].ID-[8chars]+[countrycode]+[cryptcorp@inbox.ru].[random_13_chars] (пример: 48D353168099CBAF04D6BB52FE1CDAC5G6HJC8.TXT)

иначе и короче

filename.ID-[A-F0-9]{8}+countrycode[cryptcorp@inbox.ru].[a-z0-9]{15}

Обновление от 26 апреля 2017:

См. статью Apocalypse-Missing Ransomware

Расширение: .missing

Записка: <note_title>.txt / добавляется к названию каждого файла как составное расширение: .<note title>.txt

Email: recovery@mail15.com

Результаты анализов: HA + VT

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Внимание! Для зашифрованных файлов есть дешифровщики Скачать ApocalypseDecrypter для дешифровки >> Скачать ApocalypseVMDecrypter для дешифровки >> Скачать дешифровщик от Avast по ссылке >> Для более новых версий дешифровка может не сработать.

Read to links: ID Ransomware (Apocalypse, Apocalypse VM, Apocalypse (New Variant)) Write-up, Topic of Support

Thanks: Fabian Wosar, Lawrence Abrams Michael Gillespie Andrew Ivanov (article author) *

© Amigo-A (Andrew Ivanov): All blog articles.