Shark Ransomware

Этот вымогательский Project Shark даёт потенциальным преступникам возможность создавать своих собственных вымогателей, настраиваемых под свои желания без необходимости иметь навыки в программировании. Достаточно просто заполнить форму и нажать на кнопку создания собственного вымогателя. При использовании этого сервиса разработчики Shark RaaS будут удерживать 20% от платежей за выкуп и отдавать оставшуюся наибольшую часть дистрибьюторам-аффилятам.

★ Для справки:

RaaS (Ransomware as a Service) — вымогатель как услуга, бизнес-модель. Стоимость услуги составляет обычно 20-30% от суммы выкупа, установленного для жертвы вымогателем. Оплата выкупа производится только в Bitcoin. Разработчики проекта удерживают установленный процент, а остальную сумму переводят своим аффилятам.

Релизный Project Shark начал работу в июле 2016 года и был размещен на общедоступном сайте на базе WordPress. Это необычно, так как RaaS и разработчики вымогателей, как правило, размещают свои сайты в сети анонимных ссылок TOR, т.к. это затрудняет властям поиск и идентификацию преступников.

Любой желающий стать партнером-дистрибьютором [одновременно и подельником киберперступников!] по распространению крипто-вымогателей может просто зайти на сайт и, нажав на кнопку загрузки, загрузить файл PayloadBundle.zip.

В этом архиве содержится крипто-строитель (крипто-конструктор) Payload Builder.exe, текстовая записка Readme.txt и готовый исполняемый файл вымогателя Shark.exe.

Если по неосторожности запустить исполняемый файл ради посмотреть, то он сразу начнет свою работу по шифрованию файлов. Вымогательство — это преступление, а не игра.

Большинство вымогателей в качестве предлагаемых услуг используют свой веб-сайт, чтобы позволить настроить исполняемый файл до его загрузки. Shark RaaS делает иначе, т.к. предоставляет базовый исполняемый файл вымогателей, позволяя потенциальным преступникам самим, на своем ПК, сгенерировать желаемую конфигурацию, изменяя функциональность базового комплекта вымогателя, и создать собственный вымогатель.

Для этого настраиваются параметры конфигурации: Bitcoin-адрес, директории размещения, форматы целевых файлов, сумма выкупа, включая цены по странам, email-адрес для контакта. К зашифрованным файлам будет добавляться расширение .locked

Имя каждого зашифрованного файла будет храниться в специальном файле files.ini в директории %UserProfile%\AppData\Roaming\Settings\ . Также будет извлечен exe-файл со случайным именем под названием "Decrypter" в директорию %UserProfile%\AppData\Roaming\Settings.

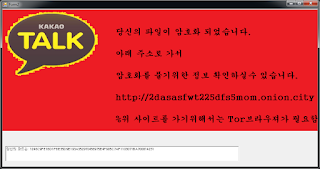

Когда закончится шифрование, будет запущен "Decrypter", в окне которого говорится "Data on this device were locked" (Данные на этом устройстве были заблокированы), а на третьем шаге процесса, объясняется, как платить выкуп. Жертва может выбрать 30 различных языков для отображения инструкции в экрана декриптора.

От жертвы требуется ввести свой email-адрес, а затем произвести оплату по указанному Bitcoin-адресу. Затем сообщается, что пароль будет отправлен жертве после произведения ею оплаты.

Если будет какая-либо дополнительная информация, то я обновлю эту статью. Источник.

Распространяется как услуга — RaaS.

Определяется продуктами Symantec как Trojan.Ransomcrypt.BG >>

Список файловых расширений, подвергающихся шифрованию:

.bmp, .doc, .docx, .gif, .jpeg, .jpg, .m4v, .mp4, .odt, .pdf, .png, .ppt, .pptx, .psd, .rtf, .txt, .xls, .xlsx (18 расширений).

Это умолчательный список. Нужный список также задаётся клиентом в Payload Builder.exe.

Файлы, связанные с Shark Ransomware:

Payload Builder.exe

%AppData%\Settings\[Random_chars].exe

%AppData%\Settings\file.ini

%SystemDrive%\Documents and Settings\All Users\Desktop\UNLOCK ME.url

Записи реестра, связанные с этим Ransomware:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run\decrypter=%AppData%\Settings\[Random_chars].exe

Результаты анализов:

Symantec: Ransom.SharkRaaS >>

Степень распространённости: пока не определена.

Подробные сведения собираются.