Globe Ransomware

Purge Ransomware

(шифровальщик-вымогатель)

Translation into English

Как удалить? Как расшифровать? Как вернуть данные?

По ссылке выберите Управление "К" МВД России и подайте онлайн-заявление.

См. также статьи УК РФ:

ст. 159.6 "Мошенничество в сфере компьютерной информации" (подробнее)

ст. 272 "Неправомерный доступ к компьютерной информации"

ст. 273 "Создание, использование и распространение вредоносных компьютерных программ"

Информация о шифровальщике

Этот крипто-вымогатель шифрует данные пользователей с помощью алгоритма Blowfish, а затем требует выкуп "небольшую сумму", чтобы вернуть файлы обратно. Связь с вымогателями требуется осуществлять через сервис Bitmessage. Среда разработки: Delphi.

© Генеалогия: ✂️ Hidden Tear >> Globe (Purge) > Globe-2 > Globe-3 >> Amnesia > Scarab > Scarab Family

Изображение является логотипом статьи

К зашифрованным файлам добавляется расширение .purge.

Этимология названия:

Раннее название Purge происходит от этого расширения. Второе, Globe, как позже оказалось, является самоназванием, вероятно от его глобальности в шифровании множества типов файлов.

Записка с требованием выкупа называется: How to restore files.hta

Содержание записки о выкупе:

YOUR FILES HAVE BEEN ENCRYPTED!

You personal ID

[***]

Your files have been been encrypted with a powerfull strain of a virus called ransomware.

Your files are encrytped using rsa encryption, the same standard used by the military and banks. It is currently impossible to decrypt files encrypted with rsa encryption..

Lucky for you, we can help. We are willing to sell you a decryptor UNIQUELY made for your computer (meaning someone else's decryptor will not work for you). Once you pay a small fee, we will instantly send you the software/info neccessary to decrypt all your files, quickly and easilly.

In order to get in touch with us email us at powerbase@tutanota.com.In your email write your personal ID (its located at the up of the page, it is a string of random characters). Once we receive your personal ID, we will send you payment instructions.

As proff we can decrypt you files we may decrypt 1 small file for test.

If you dont get answer from powerbase@tutanota.com in 10 hours

Register here: http://bitmsg.me (online sending message service Bitmessage)

Write to adress BM-2cUrKsazEKiamN9cZ17xQq9c5JpRpokca5 with you email and personal ID

When you payment will bee confirmed, You will get decrypter of files on you computer.

After you run decrypter software all you files will be decryped and restored.

IMPORTANT!

Do not try restore files without our help, this is useless and you may lose data permanetly

Decrypters of others clients are unique and work only on PC with they personal ID.

We can not keep your decryption keys forever, meaning after 1 week after you have been infected, if you have not paid, we will not be able to decrypt your files. Email us as soon as you see this message, we know exactly when everyone has been encrypted and the longer you wait, the higher the payment gets.

Перевод записки на русский язык:

ВАШИ ФАЙЛЫ ЗАШИФРОВАНЫ!

Ваш персональный ID

[***]

Ваши файлы зашифрованы с мощным штаммом вируса-вымогателя.

Ваши файлы зашифрованы с RSA-шифрованием, тот же стандарт, используемый военными и банками. Сегодня невозможно расшифровать файлы, зашифрованные с помощью RSA.

К счастью для вас мы можем помочь. Мы готовы продать вам уникальный дешифратор для вашего компьютера (то есть чей-то еще дешифратор не будет у вас работать). После того, как вы заплатите небольшую сумму, мы сразу вышлем вам ПО/инфо для расшифровки всех ваших файлов, быстро и просто.

Для контакта с нами пишите на powerbase@tutanota.com и сообщите свой ID (наверху страницы есть строка случайных символов). После того, как мы получим ваш ID, мы вышлем инструкции по оплате.

Как профи мы можем расшифровать вам 1 маленький файл для теста.

Если вы не получите ответ от powerbase@tutanota.com за 10 часов

Регистрация здесь: http://bitmsg.me (онлайн-отправка сообщений сервиса Bitmessage)

Напишите на адрес BM-2cUrKsazEKiamN9cZ17xQq9c5JpRpokca5 ваш email и ID

Когда вы оплата подтвердится, вы получите декриптер файлов для вашего компьютера.

После запуска декриптера все ваши файлы будут дешифрованы и восстановлены.

ВАЖНО!

Не пытайтесь восстанавливать файлы без нашей помощи, это бесполезно и вы можете совсем потерять данные.

Декриптеры от третьих лиц являются уникальными и работают только на ПК с их личным кодом.

Мы не можем держать ключи дешифрования бесконечно, т.е. через 1 неделю после заражения, если вы не заплатили, мы не сможем дешифровать файлы. Пишите нам, как только вы увидите это сообщение, мы точно знаем, когда всё было зашифровано и чем дольше вы ждете, тем выше оплата становится.

---

Как можно видеть, текст оригинальной записки на английском содержит множество ошибок. Это может быть реальным "знанием" английского или умышленным искажением текста.

Технические детали

Распространяется с помощью email-спама и вредоносных вложений. В конце статьи есть блок обновлений, в котором содержатся обновления в рамках версии и дополнительные сведения.

Крипто-вымогатель при первом запуске проверяет, не запущен ли он в песочнице или на виртуальной машине (Anubis, VirtualBox, VMware или Virtual PC). Если это так, то вредонос завершает работу. В ином случае — приступает к шифрованию. В процессе шифрования Purge/Globe удаляет теневые копии файлов и отключает функцию автоматического восстановления системы после неудачной загрузки (Startup Repair).

Способен проникать в облачные хранилища, если они подключены и работают в автономном режиме. Это в очередной раз подтверждает их бесполезность против шифровальщиков.

Список файловых расширений, подвергающихся шифрованию:

.a, .aet, .afp, .agd1, .agdl, .ai, .aif, .aiff, .aim, .aip, .ais, .ait, .ak, .al, .allet, .amf, .amr, .amu, .amx, .amxx, .ans, .aoi, .ap, .ape, .api, .apj, .apk, .apnx, .arc, .arch00, .ari, .arj, .aro, .arr, .arw, .as, .as3, .asa, .asc, .ascx, .ase, .asf, .ashx, .asm, .asmx, .asp, .aspx, .asr, .asset, .asx, .automaticdestinations-ms, .avi, .avs, .awg, .azf, .azs, .azw, .azw1, .azw3, .azw4, .b2a, .back, .backup, .backupdb, .bad, .bak, .bank, .bar, .bay, .bc6, .bc7, .bck, .bcp, .bdb, .bdp, .bdr, .bfa, .bgt, .bi8, .bib, .bic, .big, .bik, .bin, .bkf, .bkp, .bkup, .blend, .blob, .blp, .bmc, .bmf, .bml, .bmp, .boc, .bp2, .bp3, .bpk, .bpl, .bpw, .brd, .bsa, .bsk, .bsp, .btoa, .bvd, .c, .cag, .cam, .camproj, .cap, .car, .cas, .cat, .cbf, .cbr, .cbz, .cc, .ccd, .ccf, .cch, .cd, .cdf, .cdi, .cdr, .cdr3, .cdr4, .cdr5, .cdr6, .cdrw, .cdx, .ce1, .ce2, .cef, .cer, .cert, .cfg, .cfp, .cfr, .cgf, .cgi, .cgm, .cgp, .chk, .chml, .cib, .class, .clr, .cls, .clx, .cmf, .cms, .cmt, .cnf, .cng, .cod, .col, .con, .conf, .config, .contact, .cp, .cpi, .cpio, .cpp, .cr2, .craw, .crd, .crt, .crw, .crwl, .cry, .crypt, .crypted, .cryptra, .cs, .csh, .csi, .csl, .cso, .csr, .css, .csv, .ctt, .cty, .cue, .cwf, .d3dbsp, .dac, .dal, .dap, .das, .dash, .dat, .database, .dayzprofile, .dazip, .db, .db_journal, .db0, .db3, .dba, .dbb, .dbf, .dbfv, .db-journal, .dbx, .dc2, .dc4, .dch, .dco, .dcp, .dcr, .dcs, .dcu, .ddc, .ddcx, .ddd, .ddoc, .ddrw, .dds, .default, .dem, .der, .des, .desc, .design, .desklink, .dev, .dex, .dfm, .dgc, .dic, .dif, .dii, .dim, .dime, .dip, .dir, .directory, .disc, .disk, .dit, .divx, .diz, .djv, .djvu, .dlc, .dmg, .dmp, .dng, .dob, .doc, .docb, .docm, .docx, .dot, .dotm, .dotx, .dox, .dpk, .dpl, .dpr, .drf, .drw, .dsk, .dsp, .dtd, .dvd, .dvi, .dvx, .dwg, .dxb, .dxe, .dxf, .dxg, .e4a, .edb, .efl, .efr, .efu, .efx, .eip, .elf, .emc, .emf, .eml, .enc, .enx, .epk, .eps, .epub, .eql, .erbsql, .erf, .err, .esf, .esm, .euc, .evo, .ex, .exf, .exif, .f90, .faq, .fcd, .fdb, .fdr, .fds, .ff, .ffd, .fff, .fh, .fhd, .fla, .flac, .flf, .flp, .flv, .flvv, .for, .forge, .fos, .fpenc, .fpk, .fpp, .fpx, .frm, .fsh, .fss, .fxg, .gam, .gdb, .gfe, .gfx, .gho, .gif, .gpg, .gray, .grey, .grf, .groups, .gry, .gthr, .gxk, .gz, .gzig, .gzip, .h, .h3m, .h4r, .hbk, .hbx, .hdd, .hex, .hkdb, .hkx, .hplg, .hpp, .hqx, .htm, .html, .htpasswd, .hvpl, .hwp, .ibank, .ibd, .ibz, .ico, .icxs, .idl, .idml, .idx, .ie5, .ie6, .ie7, .ie8, .ie9, .iff, .iif, .iiq, .img, .incpas, .indb, .indd, .indl, .indt, .ink, .inx, .ipa, .iso, .isu, .isz, .itdb, .itl, .itm, .iwd, .iwi, .jac, .jar, .jav, .java, .jbc, .jc, .jfif, .jge, .jgz, .jif, .jiff, .jnt, .jpc, .jpe, .jpeg, .jpf, .jpg, .jpw, .js, .json, .jsp, .just, .k25, .kc2, .kdb, .kdbx, .kdc, .kde, .key, .kf, .klq, .kmz, .kpdx, .kwd, .kwm, .laccdb, .lastlogin, .lay, .lay6, .layout, .lbf, .lbi, .lcd, .lcf, .lcn, .ldb, .ldf, .lgp, .lib, .lit, .litemod, .lngttarch2, .localstorage, .log, .lp2, .lpa, .lrf, .ltm, .ltr, .ltx, .lua, .lvivt, .lvl, .m, .m2, .m2ts, .m3u, .m3u8, .m4a, .m4p, .m4u, .m4v, .mag, .man, .map, .mapimail, .max, .mbox, .mbx, .mcd, .mcgame, .mcmeta, .mcrp, .md, .md0, .md1, .md2, .md3, .md5, .mdb, .mdbackup, .mdc, .mddata, .mdf, .mdl, .mdn, .mds, .mef, .menu, .meo, .mfw, .mic, .mid, .mim, .mime, .mip, .mjd, .mkv, .mlb, .mlx, .mm6, .mm7, .mm8, .mme, .mml, .mmw, .mny, .mobi, .mod, .moneywell, .mos, .mov, .movie, .moz, .mp1, .mp2, .mp3, .mp4, .mp4v, .mpa, .mpe, .mpeg, .mpg, .mpq, .mpqge, .mpv2, .mrw, .mrwref, .mse, .msg, .msi, .msp, .mts, .mui, .mxp, .myd, .myi, .nav, .ncd, .ncf, .nd, .ndd, .ndf, .nds, .nef, .nfo, .nk2, .nop, .now, .nrg, .nri, .nrw, .ns2, .ns3, .ns4, .nsd, .nsf, .nsg, .nsh, .ntl, .number, .nvram, .nwb, .nx1, .nx2, .nxl, .nyf, .oab, .obj, .odb, .odc, .odf, .odg, .odi, .odm, .odp, .ods, .odt, .oft, .oga, .ogg, .oil, .opd, .opf, .orf, .ost, .otg, .oth, .otp, .ots, .ott, .owl, .oxt, .p12, .p7b, .p7c, .pab, .pack, .pages, .pak, .paq, .pas, .pat, .pbf, .pbk, .pbp, .pbs, .pcd, .pct, .pcv, .pdb, .pdc, .pdd, .pdf, .pef, .pem, .pfx, .php, .pkb, .pkey, .pkh, .pkpass, .pl, .plb, .plc, .pli, .plus_muhd, .pm, .pmd, .png, .po, .pot, .potm, .potx, .ppam, .ppd, .ppf, .ppj, .pps, .ppsm, .ppsx, .ppt, .pptm, .pptx, .prc, .prel, .prf, .props, .prproj, .prt, .ps, .psa, .psafe3, .psd, .psk, .pspimage, .pst, .psw6, .ptx, .pub, .puz, .pwf, .pwi, .pwm, .pxp, .py, .qba, .qbb, .qbm, .qbr, .qbw, .qbx, .qby, .qcow, .qcow2, .qdf, .qed, .qel, .qic, .qif, .qpx, .qt, .qtq, .qtr, .r00, .r01, .r02, .r03, .r3d, .ra, .ra2, .raf, .ram, .rar, .rat, .raw, .rb, .rdb, .rdi, .re4, .res, .result, .rev, .rgn, .rgss3a, .rim, .rll, .rm, .rng, .rofl, .rpf, .rrt, .rsdf, .rsrc, .rsw, .rte, .rtf, .rts, .rtx, .rum, .run, .rv, .rvt, .rw2, .rwl, .rwz, .rzk, .rzx, .s3db, .sad, .saf, .safe, .sas7bdat, .sav, .save, .say, .sb, .sc2save, .sch, .scm, .scn, .scx, .sd0, .sd1, .sda, .sdb, .sdc, .sdf, .sdn, .sdo, .sds, .sdt, .search-ms, .sef, .sen, .ses, .sfs, .sfx, .sgz, .sh, .shar, .shr, .shw, .shy, .sid, .sidd, .sidn, .sie, .sis, .sldm, .sldx, .slk, .slm, .slt, .sme, .snk, .snp, .snx, .so, .spd, .spr, .sql, .sqlite, .sqlite3, .sqlitedb, .sqllite, .sqx, .sr2, .srf, .srt, .srw, .ssa, .st4, .st5, .st6, .st7, .st8, .stc, .std, .sti, .stm, .stt, .stw, .stx, .sud, .suf, .sum, .svg, .svi, .svr, .swd, .swf, .switch, .sxc, .sxd, .sxg, .sxi, .sxm, .sxw, .syncdb, .t01, .t03, .t05, .t12, .t13, .tar, .tax, .tax2013, .tax2014, .tbk, .tbz2, .tch, .tcx, .tex, .text, .tg, .tga, .tgz, .thm, .thmx, .tif, .tiff, .tlg, .tlz, .toast, .tor, .torrent, .tpu, .tpx, .trp, .ts, .tu, .tur, .txd, .txf, .txt, .uax, .udf, .uea, .umx, .unity3d, .unr, .unx, .uop, .uot, .upk, .upoi, .url, .usa, .usx, .ut2, .ut3, .utc, .utx, .uu, .uud, .uue, .uvx, .uxx, .val, .vault, .vbox, .vbs, .vc, .vcd, .vcf, .vdf, .vdi, .vdo, .ver, .vfs0, .vhd, .vhdx, .vlc, .vlt, .vmdk, .vmf, .vmsd, .vmt, .vmx, .vmxf, .vob, .vp, .vpk, .vpp_pc, .vsi, .vtf, .w3g, .w3x, .wab, .wad, .wallet, .war, .wav, .wave, .waw, .wb2, .wbk, .wdgt, .wks, .wm, .wma, .wmd, .wmdb, .wmmp, .wmo, .wmv, .wmx, .wotreplay, .wow, .wpd, .wpe, .wpk, .wpl, .wps, .wsh, .wtd, .wtf, .wvx, .x11, .x3f, .xf, .xis, .xl, .xla, .xlam, .xlc, .xlk, .xll, .xlm, .xlr, .xls, .xlsb, .xlsm, .xlsx, .xlt, .xltm, .xltx, .xlv, .xlw, .xlwx, .xml, .xpi, .xps, .xpt, .xqx, .xsl, .xtbl, .xvid, .xwd, .xxe, .xxx, .yab, .ycbcra, .yenc, .yml, .ync, .yps, .yuv, .z02, .z04, .zap, .zip, .zipx, .zoo, .zps, .ztmp (995 расширений).

Позже список расширений стал больше:

.001, .1cd, .3d, .3d4, .3df8, .3dm, .3ds, .3fr, .3g2, .3ga, .3gp, .3gp2, .3mm, .3pr, .73i87a, .7z, .7zip, .8ba, .8bc, .8be, .8bf, .8bi8, .8bl, .8bs, .8bx, .8by, .8li, .a2c, .a5zfn, .aa, .aa3, .aaa, .aac, .aaf, .ab4, .abc, .abk, .abw, .ac2, .ac3, .accdb, .accde, .accdr, .accdt, .ace, .ach, .acr, .act, .adb, .ade, .adi, .adp, .adpb, .adr, .ads, .adt, .aep, .aepx, .aes, .aet, .afp, .agd1, .agdl, .ai, .aif, .aiff, .aim, .aip, .ais, .ait, .ak, .al, .allet, .amf, .amr, .amu, .amx, .amxx, .ans, .aoi, .ap, .ape, .api, .apj, .apk, .apnx, .arc, .arch00, .ard, .ari, .arj, .aro, .arr, .arw, .as, .as3, .asa, .asc, .ascx, .ase, .asf, .ashx, .asm, .asmx, .asp, .aspx, .asr, .asset, .asx, .automaticdestinations-ms, .avi, .avs, .awg, .axx, .azf, .azs, .azw, .azw1, .azw3, .azw4, .b2a, .back, .backup, .backupdb, .bad, .bak, .bank, .bar, .bay, .bc6, .bc7, .bck, .bcp, .bdb, .bdp, .bdr, .bfa, .bgt, .bi8, .bib, .bic, .big, .bik, .bin, .bitstak, .bkf, .bkp, .bkup, .blend, .blob, .blp, .bmc, .bmf, .bml, .bmp, .boc, .bp2, .bp3, .bpk, .bpl, .bpw, .brd, .breaking_bad, .bsa, .bsk, .bsp, .btc, .btoa, .bvd, .c, .cag, .cam, .camproj, .cap, .car, .cas, .cat, .cbf, .cbr, .cbz, .cc, .ccc, .cccrrrppp, .ccd, .ccf, .cch, .cd, .cdf, .cdi, .cdr, .cdr3, .cdr4, .cdr5, .cdr6, .cdrw, .cdx, .ce1, .ce2, .cef, .cer, .cerber, .cerber2, .cerber3, .cert, .cfg, .cfp, .cfr, .cgf, .cgi, .cgm, .cgp, .chk, .chml, .cib, .class, .clr, .cls, .clx, .cmf, .cms, .cmt, .cnc, .cnf, .cng, .cod, .col, .con, .conf, .config, .contact, .coverton, .cp, .cpi, .cpio, .cpp, .cr2, .craw, .crd, .crinf, .crjoker, .crptrgr, .crt, .crw, .crwl, .cry, .cryp1, .crypt, .crypted, .cryptolocker, .cryptowall, .cryptra, .crypz, .cs, .csh, .csi, .csl, .cso, .csr, .css, .csv, .ctt, .cty, .cue, .cwf, .czvxce, .d3dbsp, .dac, .dal, .dap, .darkness, .das, .dash, .dat, .database, .dayzprofile, .dazip, .db, .db_journal, .db0, .db3, .dba, .dbb, .dbf, .dbfv, .db-journal, .dbx, .dc2, .dc4, .dch, .dco, .dcp, .dcr, .dcs, .dcu, .ddc, .ddcx, .ddd, .ddoc, .ddrw, .dds, .default, .dem, .der, .des, .desc, .design, .desklink, .dev, .dex, .dfm, .dgc, .dic, .dif, .dii, .dim, .dime, .dip, .dir, .directory, .disc, .disk, .dit, .divx, .diz, .djv, .djvu, .dlc, .dmg, .dmp, .dng, .dob, .doc, .docb, .docm, .docx, .dot, .dotm, .dotx, .dox, .dpk, .dpl, .dpr, .drf, .drw, .dsk, .dsp, .dtd, .dvd, .dvi, .dvx, .dwg, .dxb, .dxe, .dxf, .dxg, .e4a, .ecc, .edb, .efl, .efr, .efu, .efx, .eip, .elf, .emc, .emf, .eml, .enc, .enciphered, .encrypt, .encrypted, .enigma, .enx, .epk, .eps, .epub, .eql, .erbsql, .erf, .err, .esf, .esm, .euc, .evo, .ex, .exf, .exif, .exx, .ezz, .f90, .fantom, .faq, .fcd, .fdb, .fdr, .fds, .ff, .ffd, .fff, .fh, .fhd, .fla, .flac, .flf, .flp, .flv, .flvv, .for, .forge, .fos, .fpenc, .fpk, .fpp, .fpx, .frm, .fsh, .fss, .fun, .fxg, .gam, .gdb, .gfe, .gfx, .gho, .gif, .good, .gpg, .gray, .grey, .grf, .groups, .gry, .gthr, .gxk, .gz, .gzig, .gzip, .h, .h3m, .h4r, .ha3, .hbk, .hbx, .hdd, .herbst, .hex, .hkdb, .hkx, .hplg, .hpp, .hqx, .htm, .html, .htpasswd, .hvpl, .hwp, .ibank, .ibd, .ibz, .ico, .icxs, .idl, .idml, .idx, .ie5, .ie6, .ie7, .ie8, .ie9, .iff, .iif, .iiq, .img, .incpas, .indb, .indd, .indl, .indt, .info, .ink, .inx, .ipa, .iso, .isu, .isz, .itdb, .itl, .itm, .iwd, .iwi, .jac, .jar, .jav, .java, .jbc, .jc, .jfif, .jge, .jgz, .jif, .jiff, .jnt, .jpc, .jpe, .jpeg, .jpf, .jpg, .jpw, .js, .json, .jsp, .just, .k25, .kc2, .kdb, .kdbx, .kdc, .kde, .kernel_complete, .kernel_pid, .kernel_time, .key, .keybtc@inbox_com, .kf, .kimcilware, .kkk, .klq, .kmz, .kpdx, .kraken, .kratos, .kwd, .kwm, .laccdb, .lastlogin, .lay, .lay6, .layout, .lbf, .lbi, .lcd, .lcf, .lcn, .ldb, .ldf, .lechiffre, .legion, .lgp, .lib, .lit, .litemod, .lngttarch2, .localstorage, .locked, .locky, .log, .lol!, .lp2, .lpa, .lrf, .ltm, .ltr, .ltx, .lua, .lvivt, .lvl, .m, .m2, .m2ts, .m3u, .m3u8, .m4a, .m4p, .m4u, .m4v, .mag, .magic, .man, .map, .mapimail, .max, .mbox, .mbx, .mcd, .mcgame, .mcmeta, .mcrp, .md, .md0, .md1, .md2, .md3, .md5, .mdb, .mdbackup, .mdc, .mddata, .mdf, .mdl, .mdn, .mds, .mef, .menu, .meo, .mfw, .mic, .micro, .mid, .mim, .mime, .mip, .mjd, .mkv, .mlb, .mlx, .mm6, .mm7, .mm8, .mme, .mml, .mmw, .mny, .mobi, .mod, .moneywell, .mos, .mov, .movie, .moz, .mp1, .mp2, .mp3, .mp4, .mp4v, .mpa, .mpe, .mpeg, .mpg, .mpq, .mpqge, .mpv2, .mrw, .mrwref, .mse, .msg, .msi, .msp, .mts, .mui, .mxp, .myd, .myi, .nav, .ncd, .ncf, .nd, .ndd, .ndf, .nds, .nef, .nfo, .nk2, .nop, .now, .nrg, .nri, .nrw, .ns2, .ns3, .ns4, .nsd, .nsf, .nsg, .nsh, .ntl, .number, .nvram, .nwb, .nx1, .nx2, .nxl, .nyf, .oab, .obj, .odb, .odc, .odcodc, .odf, .odg, .odi, .odm, .odp, .ods, .odt, .oft, .oga, .ogg, .oil, .opd, .opf, .orf, .ost, .otg, .oth, .otp, .ots, .ott, .owl, .oxt, .p12, .p5tkjw, .p7b, .p7c, .pab, .pack, .padcrypt, .pages, .pak, .paq, .pas, .pat, .paym, .paymrss, .payms, .paymst, .paymts, .payrms, .pays, .pbf, .pbk, .pbp, .pbs, .pcd, .pct, .pcv, .pdb, .pdc, .pdcr, .pdd, .pdf, .pef, .pem, .pfx, .php, .pkb, .pkey, .pkh, .pkpass, .pl, .plb, .plc, .pli, .plus_muhd, .pm, .pmd, .png, .po, .poar2w, .pot, .potm, .potx, .ppam, .ppd, .ppf, .ppj, .pps, .ppsm, .ppsx, .ppt, .pptm, .pptx, .prc, .prel, .prf, .props, .prproj, .prt, .ps, .psa, .psafe3, .psd, .psk, .pspimage, .pst, .psw6, .ptx, .pub, .purge, .puz, .pwf, .pwi, .pwm, .pxp, .py, .pzdc, .qba, .qbb, .qbm, .qbr, .qbw, .qbx, .qby, .qcow, .qcow2, .qdf, .qed, .qel, .qic, .qif, .qpx, .qt, .qtq, .qtr, .r00, .r01, .r02, .r03, .r3d, .r5a, .ra, .ra2, .raf, .ram, .rar, .rat, .raw, .razy, .rb, .rdb, .rdi, .rdm, .re4, .rekt, .res, .result, .rev, .rgn, .rgss3a, .rim, .rll, .rm, .rng, .rofl, .rokku, .rpf, .rrk, .rrt, .rsdf, .rsrc, .rsw, .rte, .rtf, .rts, .rtx, .rum, .run, .rv, .rvt, .rw2, .rwl, .rwz, .rzk, .rzx, .s3db, .sad, .saf, .safe, .sas7bdat, .sav, .save, .say, .sb, .sc2save, .sch, .scm, .scn, .scx, .sd0, .sd1, .sda, .sdb, .sdc, .sdf, .sdn, .sdo, .sds, .sdt, .search-ms, .securecrypted, .sef, .sen, .ses, .sfs, .sfx, .sgz, .sh, .shar, .shr, .shw, .shy, .sid, .sidd, .sidn, .sie, .sis, .sldm, .sldx, .slk, .slm, .slt, .sme, .snk, .snp, .snx, .so, .spd, .spr, .sql, .sqlite, .sqlite3, .sqlitedb, .sqllite, .sqx, .sr2, .srf, .srt, .srw, .ssa, .st4, .st5, .st6, .st7, .st8, .stc, .std, .sti, .stm, .stt, .stw, .stx, .sud, .suf, .sum, .surprise, .svg, .svi, .svr, .swd, .swf, .switch, .sxc, .sxd, .sxg, .sxi, .sxm, .sxw, .syncdb, .szf, .t01, .t03, .t05, .t12, .t13, .tar, .tax, .tax2013, .tax2014, .tbk, .tbz2, .tch, .tcx, .tex, .text, .tg, .tga, .tgz, .thm, .thmx, .tif, .tiff, .tlg, .tlz, .toast, .tor, .torrent, .tpu, .tpx, .trp, .ts, .ttt, .tu, .tur, .txd, .txf, .txt, .uax, .udf, .uea, .umx, .unity3d, .unr, .unx, .uop, .uot, .upk, .upoi, .url, .usa, .usx, .ut2, .ut3, .utc, .utx, .uu, .uud, .uue, .uvx, .uxx, .val, .vault, .vbox, .vbs, .vc, .vcd, .vcf, .vdf, .vdi, .vdo, .venusf, .ver, .vfs0, .vhd, .vhdx, .vlc, .vlt, .vmdk, .vmf, .vmsd, .vmt, .vmx, .vmxf, .vob, .vp, .vpk, .vpp_pc, .vsi, .vtf, .vvv, .w3g, .w3x, .wab, .wad, .wallet, .war, .wav, .wave, .waw, .wb2, .wbk, .wdgt, .wflx, .windows10, .wks, .wm, .wma, .wmd, .wmdb, .wmmp, .wmo, .wmv, .wmx, .wotreplay, .wow, .wpd, .wpe, .wpk, .wpl, .wps, .wsh, .wtd, .wtf, .wvx, .x11, .x3f, .xf, .xis, .xl, .xla, .xlam, .xlc, .xlk, .xll, .xlm, .xlr, .xls, .xlsb, .xlsm, .xlsx, .xlt, .xltm, .xltx, .xlv, .xlw, .xlwx, .xml, .xpi, .xps, .xpt, .xqx, .xsl, .xtbl, .xvid, .xwd, .xxe, .xxx, .xyz, .yab, .ycbcra, .yenc, .yml, .ync, .yps, .yuv, .z02, .z04, .zap, .zcrypt, .zepto, .zip, .zipx, .zoo, .zps, .ztmp, .zyklon, .zzz (1135 расширений).

Сканирует ПК на поиск только папок, которые не содержат одну из следующих строк в своем пути:

intel

nvidia

Windows

AppData

All Users

Program Files

Program Files (x86)

System Volume Information

Application Data

$RECYCLE.BIN

Пропускает и не шифрует файлы из следующих директорий:

%windir%

%appdata%

%programdata%

%programfiles%

%allusersprofile%

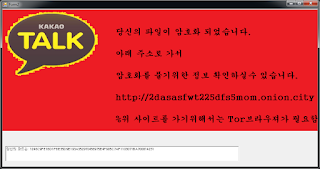

В качестве обоев рабочего стола ставится эпатажное изображение от вымогателей.

С этой целью используется постер из триллера-антиутопии «Судная ночь-3» («The Purge»).

Сетевые подключения и связи:

Email: powerbase@tutanota.com

BM-2cUrKsazEKiamN9cZ17xQq9c5JpRpokca5

Файлы, связанные с Ransomware:

How to restore files.hta

%UserProfile%\AppData\Local\msiscan.exe

%UserProfile%\How to decrypt your files.jpg

Записи реестра, связанные с Ransomware:

HKCU\Software\Globe

HKCU\Software\Globe\ "idle"

HKCU\Software\Globe\ "debug"

HKCU\Control Panel\Desktop\ "Wallpaper" "%UserProfile%\How to decrypt your files.jpg"

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run "How to restore files" = "mshta.exe "%UserProfile%\How to restore files.hta""

PS. Уже готовая моя статья был дополнена 24 августа 2016 тремя последними абзацами из статьи Лоуренса Адамса, начиная со списка расширений. За что ему большое спасибо.

См. также статьи по Globe2, Russian Globe, Fake Globe, Globe3

Степень распространённости: высокая.

Подробные сведения собираются.

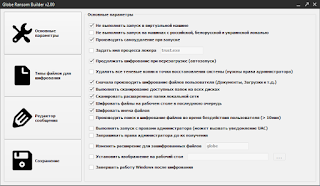

Дополнение: Globe Ransom Builder

Как можно видеть ниже, у крипто-вымогателей этого семейства имеются разные признаки идентификации, потому что они отличаются то в добавляемом расширении, то в записке, то ещё в чём-то. Это реализовывается благодаря крипто-строителю Globe Ransom Builder, чтобы злоумышленники, купившие RaaS, могли изменять некоторые настройки шифровальщика "под себя". Скриншот смотрите ниже.

Позже Builder был изменен и стал использоваться в более новых вымогательских проектах, в том числе Scarab-Amnesia и Scarab-Bomber Ransomware (в конце этой статьи есть скриншоты нового Builder-а).

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 12 сентября 2016:

Новое расширение: .globe

Новый email: deyscriptors24@india.com

Обновления без даты 2016:

Новые email: viewclear@yandex.com, mia.kokers@aol.com, okean-1955@india.com

Новые расширения: .okean-1955@india.com.!dsvgdfvdDVGR3SsdvfEF75sddf#xbkNY45fg6}P{cg.xtbl

и т.п.

Обновление от 27 сентября 2016:

Расширение: .xitreu@india.com

Обновление от 31 октября 2016:

Расширение: .GSupport2

Новый email: goodsupport@india.com

Результаты анализов: VT, Malwr

Обновление от 4 ноября 2016:

Расширение: .siri-down@india.com

Записка о выкупе: Read Me Please.hta

Новый email: siri-down@india.com

Результаты анализов: HA, VT

Обновление от 12 ноября 2016:

Пост в Твиттере >>

Расширение: .zendrz

Записка: Read Me Please.hta

Результаты анализов: VT

Обновление от 14 ноября 2016:

Расширение: .GSupport3

Email: goodsupport@india.com

Записка о выкупе: Read Me Please.hta

Обновление от 23 ноября 2016:

Расширение: .grapn206@india.com

Записка: Read Me Please.hta

Email: grapn206@india.com

Результаты анализов: VT

Обновление от 24 ноября 2016:

Расширение: .globe

Записка о выкупе: Read Me Please.hta

Email: kuprin@india.com

Результаты анализов: VT

Обновление от 24 ноября 2016:

Расширение: .UCRYPT

Записка: Read Me Please.hta

Результаты анализов: VT

Обновление от 29 ноября 2016:

Расширение: .decryptallfiles@india.com

Записка о выкупе: Read Me Please.hta

Email: decryptallfiles@india.com

Результаты анализов: VT

Описание в статье ESET >>

В этом варианте список расширений уже включал 1135 расширений файлов.

Обновление от 3 декабря 2016:

Расширение: .nazarbayev

Файл: nazerke.exe

Результаты анализов: VT

Декриптер как для Globe2 >>

Обновление от 25 декабря 2016:

Расширение: .globe

Записка о выкупе: Read Me Please.hta

Email: server1@mailfence.com

Результаты анализов: VT

Обновление от 28 декабря 2016:

Топик на форуме >>

Расширение: .gangbang

Обновление от 4 января 2017:

Расширение: .hnumkhotep@india.com.hnumkhotep

Записка: How To Recover Encrypted Files.hta

Файл: svchost.exe

Результаты анализов: VT

Обновление от 29 января 2017:

Расширение: .decrypr_helper@india.com

Записка: How to restore files.hta

Email: decrypr_helper@india.com

Результаты анализов: HA, VT

Обновление от 20 марта 2017:

Расширение: .badadmin@india.com

Email: badadmin@india.com

Результаты анализов: VT

Обновление от 4 апреля 2017:

Расширение: .[data97@india.com].aa

Email: data97@india.com

Результаты анализов: HA+VT

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Внимание! Для зашифрованных файлов есть дешифровщик Скачать и использовать Globe Decrypter по инструкции >> Скачать и использовать Globe-2 Decrypter по инструкции >> Скачать и использовать Globe-3 Decrypter по инструкции >> ***

Read to links: Decrypter for Globe3 ID Ransomware

Thanks: Fabian Wosar Michael Gillespie Andrew Ivanov, Alex Svirid, Mihay Ice ...and others, who sent the samples for analysis

© Amigo-A (Andrew Ivanov): All blog articles.