Fantom Ransomware

(шифровальщик-вымогатель)

Этот крипто-вымогатель шифрует данные пользователей с помощью AES-128, а затем требует связаться по email, чтобы вернуть файлы обратно. К зашифрованным файлам добавляется расширение .fantom. Название происходит от этого расширения и поведения вымогателя в системе.

© Генеалогия: EDA2 >> Fantom

Образцы зашифрованных файлов и записка о выкупе

Содержание записки о выкупе:

Attention! All your files have been encrypted

Due encrypting was used algoritm RSA-4096 and AES-256, used for protection military secrets.

That means > RESTORE YOU DATA POSIBLE ONLY BUYING decryption passwords from us.

Getting a decryption of your files is - SIMPLY task.

That all what you need:

1. Sent Your ID_KEY on mailbox fantomd12@yandex.ru or fantom12@techemail.com

2. For test, decrypt 2 small files, to be sure that we can decrypt you files.

3. Pay our services.

4. GET software with passwords for decrypt you files.

5. Make measures to prevent this type situations again.

IMPORTANT (1)

Do not try restore files without our help, this is useless, and can destroy you data permanetly.

IMPORTANT (2)

We Cant hold you decryption passwords forever.

ALL DECRYPTION PASSWORDS, for what wasn't we receive reward, will destroy after week of moment of encryption.

Your ID_KEY

Перевод записки на русский язык (оригинальный стиль изложения):

Внимание! Все ваши файлы зашифрованы.

При шифровании использован алгоритм RSA-4096 и AES-256, используемый для защиты военных секретов.

Это значит > ВЕРНУТЬ ВАШИ ДАННЫЕ МОЖЕТ ТОЛЬКО ПОКУПКА пароля дешифрования у нас.

Получение расшифровки ваших файлов - простая задача.

Все, что вам нужно:

1. Выслать ваш ID_KEY на fantomd12@yandex.ru или fantom12@techemail.com

2. Для теста, дешифровать 2 маленьких файла для уверенности, что мы можем дешифровать вам файлы.

3. Оплатить наши услуги.

4. Получить софт с паролями для дешифрования вам файлов.

5. Сделать меры для предотвращения такого рода ситуаций снова.

ВАЖНО (1)

Не пытайтесь восстановить файлы без нашей помощи, это бесполезно, и может уничтожить вам данные.

ВАЖНО (2)

Мы не можем держать вам пароли дешифрования всегда.

ВСЕ пароли дешифрования, за то, что не мы получаем награду, уничтожит после недели момента шифрования.

Ваш ID_KEY

Лоуренс Адамс: "Я должен отметить, что этот вымогатель очень плохо владеет английским языком, т.к. грамматика и формулировки могут быть одними из худших, что я видел в записках о выкупе до сего дня".

Email вымогателей:

fantomd12@yandex.ru

fantom12@techemail.com

Распространяется с помощью email-спама и вредоносных вложений, инфицированных файлов и попутных загрузок.

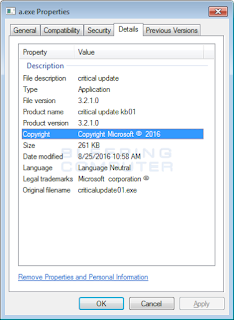

Примечательно, что Fantom Ransomware имеет интересную особенность: отображает поддельный экран обновления Windows, создавая видимость установки нового критического обновления для ОС. Тем временем на заднем плане Fantom тайно выполняет шифрование файлов.

В свойствах исполняемого файла вымогателя утверждается, что это "критическое обновление kb01" от Microsoft.

Вместе с исполняемым файлом Fantom Ransomware извлекается и запускается ещё одна программа — WindowsUpdate.exe, которая и отображает поддельный экран обновления Windows.

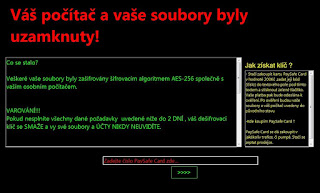

Этот экран перекрывает все активные окна и не позволяет жертве переключиться на любые другие открытые приложения. Поддельный экран содержит процентный счетчик, который увеличивается по мере тайного шифрования файлов жертвы. Сделано так, чтобы всё выглядело, как будто действительно ставится обновление, чем оправдывается и усиленная работа жёсткого диска.

Фантом-экран можно закрыть с помощью комбинации клавиш Ctrl + F4. Это позволит завершить поддельный процесс и отобразит рабочий стол Windows, но крипто-вымогатель всё же продолжит шифрование файлов в фоновом режиме.

Вымогатель генерирует случайный ключ AES-128, шифрует его с помощью RSA, а затем загружает на C&C-сервер вымогателей. В каждой папке, где имеются зашифрованные файлы, размещается записка о выкупе DECRYPT_YOUR_FILES.HTML

Когда шифрование будет закончено, запустятся два пакетных файла, которые проведут зачистку — удалят тома теневых копий файлов и исполняемый файл поддельного обновления.

После этого пострадавшей стороне будет показана записка о выкупе DECRYPT_YOUR_FILES.HTML, которая включает ID_KEY жертвы и предлагает получить инструкции по оплате, написав на почту вымогателей: fantomd12@yandex.ru или fantom12@techemail.com

Далее крипто-вымогатель загружает со специального сайта изображение и сохраняет его со случайным именем в директории пользователя %USERPROFILE%\2d5s8g4ed.jpg. Затем ставит его на обои рабочего стола.

Веб-адрес, с которого загружается это изображение, может что-то подсказать о личности вымогателей:

хттп://content.screencast.com/users/Gurudrag/folders/Default/media/9289aabe-7b4a-4c7f-b3bb-bdf3407e7a2f/fantom1.jpg

Список файловых расширений, подвергающихся шифрованию:

.001, .1cd, .3d, .3d4, .3df8, .3fr, .3g2, .3gp, .3gp2, .3mm, .7z, .aac, .abk, .abw, .ac3, .accdb, .ace, .act, .ade, .adi, .adpb, .adr, .adt, .ai, .aim, .aip, .ais, .amf, .amr, .amu, .amx, .amxx, .ans, .ap, .ape, .api, .apk, .arc, .arch00, .ari, .arj, .aro, .arr, .arw, .asa, .asc, .ascx, .ase, .asf, .ashx, .asmx, .asp, .aspx, .asr, .asset, .avi, .avs, .bak, .bar, .bay, .bc6, .bc7, .bck, .bdp, .bdr, .bib, .bic, .big, .bik, .bkf, .bkp, .blob, .blp, .bmc, .bmf, .bml, .bmp, .boc, .bp2, .bp3, .bpl, .bsa, .bsp, .cag, .cam, .cap, .car, .cas, .cbr, .cbz, .cc, .ccd, .cch, .cd, .cdr, .cer, .cfg, .cfr, .cgf, .chk, .clr, .cms, .cod, .col, .cp, .cpp, .cr2, .crd, .crt, .crw, .cs, .csi, .cso, .css, .csv, .ctt, .cty, .cwf, .d3dbsp, .dal, .dap, .das, .dayzprofile, .dazip, .db0, .dbb, .dbf, .dbfv, .dbx, .dcp, .dcr, .dcu, .ddc, .ddcx, .dem, .der, .desc, .dev, .dex, .dic, .dif, .dii, .dir, .disk, .divx, .diz, .djvu, .dmg, .dmp, .dng, .dob, .doc, .docm, .docx, .dot, .dotm, .dotx, .dox, .dpk, .dpl, .dpr, .dsk, .dsp, .dvd, .dvi, .dvx, .dwg, .dxe, .dxf, .dxg, .elf, .epk, .eps, .eql, .erf, .err, .esm, .euc, .evo, .ex, .exif , .f90, .faq, .fcd, .fdr, .fds, .ff, .fla, .flac, .flp, .flv, .for, .forge, .fos, .fpk, .fpp, .fsh, .gam, .gdb, .gho, .gif, .grf, .gthr, .gz, .gzig, .gzip, .h3m, .h4r, .hkdb, .hkx, .hplg, .htm, .html, .hvpl, .ibank, .icxs, .idx, .ifo, .img, .indd, .ink, .ipa, .isu, .isz, .itdb, .itl, .itm, .iwd, .iwi, .jar, .jav, .java, .jc, .jfif, .jgz, .jif, .jiff, .jpc, .jpe, .jpeg, .jpf, .jpg, .jpw, .js, .json, .kdb, .kdc, .kf, .kmz, .kwd, .kwm, .layout, .lbf, .lbi, .lcd, .lcf, .ldb, .lgp, .litemod, .log, .lp2, .lrf, .ltm, .ltr, .ltx, .lvl, .m2, .m2v, .m3u, .m4a, .mag, .man, .map, .max, .mbox, .mbx, .mcd, .mcgame, .mcmeta, .md, .md3, .mdb, .mdbackup, .mddata, .mdf, .mdl, .mdn, .mds, .mef, .menu, .mic, .mip, .mkv, .mlx, .mod, .mov, .moz, .mp3, .mp4, .mpeg, .mpg, .mpqge, .mrw, .mrwref, .msg, .msp, .mxp, .nav, .ncd, .ncf, .nds, .nef, .nfo, .now, .nrg, .nri, .nrw, .ntl, .odb, .odc, .odf, .odi, .odm, .odp, .ods, .odt, .odtb .oft, .oga, .ogg, .opf, .orf, .owl, .oxt, .p12, .p7b, .p7c, .pab, .pak, .pbf, .pbp, .pbs, .pcv, .pdd, .pdf, .pef, .pem, .pfx, .php, .pkb, .pkh, .pkpass, .pl, .plc, .pli, .pm, .png, .pot, .potm, .potx, .ppd, .ppf, .pps, .ppsm, .ppsx, .ppt, .pptm, .pptx, .prc, .prt, .psa, .psd, .psk, .pst, .ptx, .puz, .pwf, .pwi, .pwm, .pxp, .py, .qbb, .qdf, .qel, .qic, .qif, .qpx, .qtq, .qtr, .r3d, .ra, .raf, .rar, .raw, .rb, .re4, .res, .rev, .rgn, .rgss3a, .rim, .rng, .rofl, .rrt, .rsrc, .rsw, .rte, .rtf, .rts, .rtx, .rum, .run, .rv, .rw2, .rwl, .sad, .saf, .sav, .sb, .sc2save, .scm, .scn, .scx, .sdb, .sdc, .sdn, .sds, .sdt, .sen, .sfs, .sfx, .sh, .shar, .shr, .shw, .sid, .sidd, .sidn, .sie, .sis, .slm, .sln, .slt, .snp, .snx, .so, .spr, .sql, .sqx, .sr2, .srf, .srt, .srw, .ssa, .std, .stt, .stx, .sud, .sum, .svg, .svi, .svr, .swd, .swf, .syncdb, .t12, .t13, .tar, .tax, .tax2015, .tax2016, .tbz2, .tch, .tcx, .text, .tg, .thmx, .tif, .tlz, .tor, .tpu, .tpx, .trp, .tu, .tur, .txd, .txf, .txt, .uax, .udf, .umx, .unity3d, .unr, .unx, .uop, .upk, .upoi, .url, .usa, .usx, .ut2, .ut3, .utc, .utx, .uvx, .uxx, .val, .vc, .vcd, .vdf, .vdo, .ver, .vfs0, .vhd, .vmf, .vmt, .vob, .vpk, .vpp_pc, .vsi, .vtf, .w3g, .w3x, .wad, .war, .wav, .wave, .waw, .wb2, .wbk, .wdgt, .wks, .wm, .wma, .wmd, .wmdb, .wmmp, .wmo, .wmv, .wmx, .wotreplay, .wow, .wpd, .wpk, .wpl, .wps, .wsh, .wtd, .wtf, .wvx, .x3f, .xf, .xl, .xla, .xlam, .xlc, .xlk, .xll, .xlm, .xlr, .xls, .xlsb, .xlsm, .xlsx, .xltx, .xlv, .xlwx, .xml, .xpi, .xpt, .xvid, .xwd, .xxx, .yab, .yps, .z02, .z04, .zap, .zip, .zipx, .zoo, .ztmp (582 расширения).

Сетевое соединение Fantom Ransomware:

хттп://powertoolsforyou.com/themes/prestashop/cache/stats.php

хттп://templatesupdates.dlinkddns.com/falssk/fksgieksi.php

Файлы, созданные Fantom Ransomware:

%AppData%\delback.bat

[Executable_Path]\WindowsUpdate.exe

[Executable_Path]\update.bat

%UserProfile%\2d5s8g4ed.jpg

Записи реестра, связанные с Fantom Ransomware:

HKCU\Control Panel\Desktop\ "Wallpaper" "%UserProfile%\How to decrypt your files.jpg"

HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\System "DisableTaskMgr" = 1

Обновление от 21 сентября 2016:

Обои созданные с помощью текста и случайных пикселов.

См. пример:

Эта версия не связывается с C2-сервером.

Сумма выкупа определяется по имени процесса.

Email: restorefiles@protonmail.ch

Обновление от 15 ноября 2016:

Новое расширение: .locked4

Распространение: с помощью эксплойтов

Степень распространённости: средняя. Подробные сведения собираются.

Обновление от 20 декабря 2016:

Записка: RESTORE-FILES!<id>.hta

Новое расширение: .locked4

Email: fixfiles@protonmail.ch

Результаты анализов: VT

Обновление от 27 декабря 2016:

Файл: sombrd.exe

Разработчик: Suhix (Сухих).

Результаты анализов: VT

Обновление от 27 декабря 2016:

Ссылка на статью >>

Email: fixfiles@protonmail.ch

BM: BM-NAv5DtD4t9BpLoNCDYr7gSr7B5fS3TQE

Записка: RESTORE-FILES.[time_stamp].hta

Детали: Этот вариант шифровальщика шифрует файлы и переименовывает их с помощью base64 в файл с расширением, которое основано на времени начала работы вымогателя. При этом записка о выкупе будет называться RESTORE-FILES.03032017.hta

Регистрирует состояние вредоносного процесса путём извлечения изображения с сайта iplogger.ru. Если обнаружится пользователь из России, то вымогатель завершает процесс и удаляет инфекцию с компьютера.

Результаты анализов: VT

© Amigo-A (Andrew Ivanov): All blog articles.