Philadelphia Ransomware

(шифровальщик-вымогатель)

Этот крипто-вымогатель шифрует данные пользователей с помощью AES, а затем требует выкуп в 0.3 биткоинов или больше, чтобы вернуть файлы обратно. Название дано разработчиком.

К зашифрованным файлам добавляется расширение .locked

Зашифрованный файл будет выглядеть следующим образом:

7B205C09B88C57ED8AB7C913263CCFBE296C8EA9938A.locked

© Генеалогия: Stampado > Philadelphia

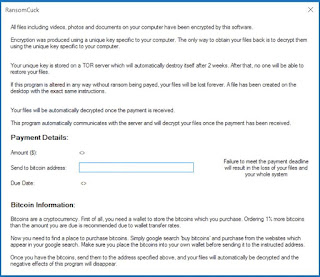

Записками с требованием выкупа выступает экран блокировки.

Содержание текста с экрана блокировки:

All your files have been encrypted!

All your documents (databases, texts, images, videos, musics etc.) were encrypted. The encryption was done using a secret key that is now on our servers.

To decrypt your files you will need to buy the secret key from us. We are the only on the world who can provide this for you.

What can I do?

Pay the ransom, in bitcoins, in the amount and wallet below. You can use LocalBitcoins.com to buy bitcoins.

Перевод текста на русский язык:

Все твои файлы зашифрованы!

Все твои документы (базы данных, тексты, изображения, видео, музыка и т.п.) были зашифрованы. Шифрование сделано с помощью секретного ключа, который теперь на наших серверах.

Для дешифровки файлов тебе нужно купить секретный ключ у нас. Мы одни в мире, кто может обеспечить это тебе.

Что я могу сделать?

Плати выкуп, в биткоинах, в размере и на кошелек ниже. Можешь на LocalBitcoins.com купить биткойны.

Технические детали

Распространяется в ходе вредоносных кампаний, с помощью email-спама и вредоносных вложений.

➤ Philadelphia продается неким Rainmaker за $400, что позволяет кибер-преступникам получить готовое решение и запустить свою вымогательскую кампанию быстро и с малыми затратами. Цель распространения — заразить 20 тысяч жертв в свой первый день распространения.

➤ При ближайшем рассмотрении Ransomware оказался не столь сложным, как рекламируется его распространителем. Крипто-вымогатель написан на языке сценариев AutoIT, что позволяет его декомпилировать и проанализировать на слабые стороны. Фабиан Восар из Emsisoft уверен, что Philadelphia Ransomware может быть дешифрован.

➤ Согласно заявлениям Rainmaker-а, его Philadelphia "модернизирует" рынок вымогателей с такими функциями, как автоопределение (когда после оплаты автоматически запускается дешифровка), заражение USB-дисков и внедрение в другие компьютеры по сети. Особо следует отметить, наличие кнопки "Cive Mercy", которая позволяет сострадательному преступнику автоматически и бесплатно дешифровать файлы какой-то конкретной жертвы. Для демонстрации возможностей вымогателя Rainmaker создал PDF-файл, который можно скачать по ссылке. Функционал нагляден и не нуждается в отдельном описании.

Центр управления Philadelphia Headquarters (штаб-квартира)

Злоумышленник может использовать центр управления под названием Philadelphia Headquarters (штаб-квартира) на своей машине, который будет подключаться к каждому сконфигурированному мосту и загружать данные жертвы. Этот клиент позволяет злоумышленнику знать, кто инфицирован, какие страны имеют наибольшее количество инфекций, и пр.пр. С реализацией этих мостов может возникнуть проблема, благодаря которой кибер-преступников можно будет обнаружить.

Список файловых расширений, подвергающихся шифрованию:

.7z, .asp, .avi, .bmp, .cad, .cdr, .doc, .docm, .docx, .gif, .html, .jpeg, .jpg, .mdb, .mov, .mp3, .mp4, .pdf, .php, .ppt, .pptx, .rar, .rtf, .sql, .str, .tiff, .txt, .wallet, .wma, .wmv, .xls, .xlsx, .zip (33 расширения).

Файлы, связанные с Philadelphia Ransomware:

%UserProfile%\[random]

%UserProfile%\[random]

%UserProfile%\Isass.exe

Записи реестра, связанные с Philadelphia Ransomware:

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\Windows Update %UserProfile%\Isass.exe

Сетевые соединения:

hxxx://sshtunnel.at

Степень распространённости: перспективно высокая.

Подробные сведения собираются.

Обновление от 12 октября 2016:

Сумма выкупа прежняя: 0.3 BTC

Сумма выкупа прежняя: 0.3 BTCРасширение: .locked

Email: piotrporo77@mail.com (Петро Порошенко?)

<< Экран блокировки

Обновление от 9 декабря 2016:

Пост в Твиттере >>

Пост в Твиттере >>Файлы: Isass.exe, <random>.exe

Расширение: .locked

Сетевые подключения:

sequestrandok1.asia/superk.php

sequestrandok2.asia/superk.php

sequestrandok3.asia/superk.php

sequestrandok4.asia/superk.php

193.109.68.173/superk.php

<< Экран блокировки

Результаты анализов: VT

Текст с экрана:

All your files have been encrypted!

All your documents (databases, texts, images, videos, musics etc.) were encrypted. The encryption was done using a secret key that is now on our servers. To decrypt your files you will need to buy the secret key from us. We are the only on the world who can provide this for you. What can I do? Pay the ransom, in bitcoins, in the amount and wallet below. You can use LocalBitcoins.com to buy bitcoins.

Список расширений: .7z, .avi, .bmp, .cdr, .doc, .docx, .gif, .html, .jpeg, .jpg, .mov, .mp3, .mp4, .pdf, .ppt, .pptx, .rar, .rtf, .tiff, .txt, .wallet, .wma, .wmv, .xls, .xlsx, .zip (26 расширений)

Обновление от 24 января 2017:

Пост в Твиттере >>

Записка: How to recover my files.txt

Результаты анализов: VT

Записка: How to recover my files.txt

Результаты анализов: VT

Обновление от 15 февраля 2017:

Видеообзор от GrujaRS

Расширение: .locked

Видеообзор от GrujaRS

Расширение: .locked

Результаты анализов: VT + AR

© Amigo-A (Andrew Ivanov): All blog articles.

Обновление от 10 октября 2020:

Email: leeutip@protonmail.com

Telegram: telegram.me/prhmip

Вариант от 16 августа 2021 или раньше:

Расширение: .locked

Внимание!Для зашированных файлов есть дешифровщик!

Read to links: Write-up on BC Emsisoft Decrypter ID Ransomware Tweet on Twitter (October 12, 2016)

Thanks: Lawrence Abrams, Michael Gillespie, Andrew Ivanov (article author) Jack (malwareforme), GrujaRS

© Amigo-A (Andrew Ivanov): All blog articles.