Globe-2 Ransomware

(шифровальщик-вымогатель)

Как удалить? Как расшифровать? Как вернуть данные?

По ссылке выберите Управление "К" МВД России и подайте онлайн-заявление.

См. также статьи УК РФ:

ст. 159.6 "Мошенничество в сфере компьютерной информации" (подробнее)

ст. 272 "Неправомерный доступ к компьютерной информации"

ст. 273 "Создание, использование и распространение вредоносных компьютерных программ"

Информация о шифровальщике

Это обновленная версия Globe Ransomware. Использует Blowfish для шифрования файлов, требует 0,8 или 1.0, или больше биткоинов за дешифровку, удаляет режим отладки и опционально шифрует имена файлов с помощью алгоритма RC4. Впервые обнаружен в начале октября 2016 г. Атакует пользовательские ПК и серверы.

© Генеалогия: Globe (Purge) > Globe-2 > Globe-3 >> Amnesia > Scarab > Scarab Family

Изображение является логотипом статьи

Наиболее часто добавляемые к зашифрованным файлам расширения:

.raid10 - как .[random].raid10

.blt - как .[random].blt

.globe - как .[random].globe

.encrypted - как .[random].encrypted

.mia.kokers@aol.com - как .[mia.kokers@aol.com]

и многие другие, см. обновления внизу страницы.

Записки с требованием выкупа называются: How to restore files.hta, а в окне заголовок "YOU CAN LOOSE YOUR DATA".

Содержание записки о выкупе:

All server data encrypted!

All server data is encrypted.

To recover your data you need to pay for decryptor.

Contacts

Telegram @comodosecurity

Email viewclear@yandex.com

Перевод записки на русский язык:

Все данные сервера зашифрованы!

Все данные сервера шифрованы.

Для возврата данных вы должны заплатить за декриптор.

Контакты

Telegram: @comodosecurity

Email: viewclear@yandex.com

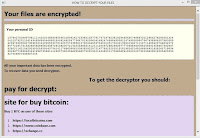

Другая записка о выкупе для ПК.

Содержание:

Your files are encrypted!

Your personal ID

17794362225613194882830574***

Your documents, photos, databases, save games and other important data has been encrypted.

Data recovery is required interpreter.

To get the interpreter should send an email to deyscriptors24@india.com . In a letter to indicate your personal identifier (cm. at the beginning of this document).

If the contact is not obtained through the mail

• Sign up online http://bitmsQ.me (online service for sending Bitmessage)

• Send an email to BM-2cWueiDqKeajosJ4edtA7pdNY2n2ccK2uq indicating your address and

personal identity

Next, you need to pay for the interpreter. In a response letter you receive an address Bitcoin-Wallets, which must perform the transfer of funds in the amount of 1 Bitcoin (1 BTC ~ 700 $).

If you have no Bitcoin

• Create a wallet Bitcoin: https://blockchain.info/ru/wallet/new

• Get cryptocurrency Bitcoin:

https://localbitcoins.com/ru/buy_bitcoins (Visa/MasterCard, QIWI Visa Wallet and etc.)

https://ru.bitcoin.it/wiki/Acquisition_of_Bitcoin (instruction for beginners)

• Send 1 BTC at the address specified in the letter

When the transfer is confirmed, you will get the decryption files for your computer.

After start-interpreter program, all your files will be restored.

Attention!

• Do not attempt to remove the program or run the anti-virus tools

• Attempts to self-decrypting files will result in the loss of your data

• Decoders are not compatible with other users of your data, because each user's unique encryption key

Перевод на русский:

Ваши файлы зашифрованы!

Ваш персональный ID

17794362225613194882830574***

Ваши документы, фото, базы данных, за сохранения игр и другие важные данные были зашифрованы.

Для восстановления данных требуется интерпретатор.

Чтобы получить интерпретатор надо отправить по email deyscriptors24@india.com. В письме указать свой персональный ID (см. в начале этого документа).

Если контакт не получен по почте

• Зарегистрироваться на сайте http://bitmsQ.me (онлайн-услуга для отправки Bitmessage)

• Отправить по email BM-2cWueiDqKeajosJ4edtA7pdNY2n2ccK2uq указав свой адрес и персональный ID

Далее, вам нужно заплатить за интерпретатор. В ответном письме вы получите адрес Bitcoin-кошелька, на который надо сделать перевод денежные средства в размере 1 Bitcoin (BTC 1 ~700 $).

Если у вас нет биткоинов

• Создать Bitcoin-кошелек: https://blockchain.info/ru/wallet/new

• Получить криптовалюту Bitcoin:

https://localbitcoins.com/ru/buy_bitcoins (Visa / MasterCard, Visa QIWI Кошелек и т.д.)

https://ru.bitcoin.it/wiki/Acquisition_of_Bitcoin (инструкция для начинающих)

• Отправить 1 BTC по адресу, указанному в письме

Когда перевод будет подтвержден, вы получите дешифровщик для вашего компьютера.

После запуска программы-интерпретатора, будут восстановлены все ваши файлы.

Внимание!

• Не пытайтесь удалить программу или запустить антивирусные инструменты

• Попытки самостоятельного дешифрования файлов приведут к потере ваших данных

• Декодеры не совместимы с данными других, т.к. у каждого пользователя уникальный ключ шифрования

Распространяется с помощью email-спама и вредоносных вложений, фальшивых обновлений, перепакованных и заражённых инсталляторов.

После шифрования удаляются теневые копии файлов.

Декриптер, который вымогатели присылают после уплаты выкупа, не может корректно дешифровать файлы. Уплата выкупа бесполезна!

Список файловых расширений, подвергающихся шифрованию:

.avi, .csv, .dat, .database, .db, .doc, .docb, .docm, .docx, .dot, .dotm, .dotx, .gif, .h, .ico, .jpe, .jpeg, .jpg, .log, .mp1, .mp2, .mp3, .mp4, .mp4v, .mpa, .mpe, .mpeg, .mpg, .pdf, .pps, .ppsm, .ppsx, .ppt, .pptm, .pptx, .py, .pyc, .rar, .txt, .url, .wav, .wave, .wb2, .wma, .wmv, .wpd, .xls, .xlsb, .xlsm, .xlsx, zip... и многие другие, см. Globe.

Файлы, связанные с Globe2 Ransomware:

How to restore files.hta

ZendrSx1.exe

locker.exe

Результаты анализов:

VirusTotal анализ >>

Степень распространённости: высокая.

Подробные сведения собираются регулярно.

Внимание!

Для зашифрованных файлов есть декриптер

Для использования декриптера потребуется зашифрованный файл и его незашифрованный оригинальную версию. Выберите зашифрованный и незашифрованный файл и просто перетащите их обоих на файл декриптера. Если имена файлов зашифрованы, то просмотрите размер файла, чтобы определить правильный файл. Зашифрованный и исходный файл будут иметь одинаковый размер.

✋ Если данный декриптер не может дешифровать файлы, то нужно использовать декриптор для предыдущей версии или для Globe3.

См. также Russian Globe >>

*

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 7 ноября 2016:

Новое имя файла: ZendrSx1.exe

Новое расширение: .zendr2

Новая записка о выкупе: Read Me Please.hta

Новый email: suppozer@india.com

Результаты анализов: VT

Дешифровка: Globe2 Decrypter

Обновление от 11 ноября 2016

Новое имя файла: aexplorer.exe

Новое расширение: .ACRYPT

Записка о выкупе: Read Me Please.hta

Сумма выкупа: 0.50 BTC

Email: decrypter@india.com

Результаты анализов: VT

Обновление от 11 ноября 2016

Записка: How to restore files.hta

Файл: x3m.exe

Новое расширение: .blt

Email: cryalex@india.com

Результаты анализов: VT, HA

Обновление от 17 ноября 2016

Новое расширение: .duhust

Записка: How to restore files.hta

Email: duhust@india.com

Результаты анализов: VT

Обновление от 18 ноября:

Новое расширение: .exploit

Email: support-ransomware@india.com

Обновление от 21 ноября 2016:

Новое расширение: .MK

Email: mkscorpion@india.com

Обновление от 22 ноября 2016:

Новый файл: deyscriptors24@india.com.exe

Новое расширение: .x3m

Email: deyscriptors24@india.com

Результаты анализов: Malwr

Обновление от 25 ноября 2016:

Новый файл: autoSmart.exe

Новое расширение: .SGood

Записка: How to restore files.hta

Email: goodsupport@india.com

Результаты анализов: VT

Обновление от 28 ноября 2016:

Расширение: .gurdian-decrypt@india.com.ps4

Записка: How to restore files.hta

Email: gurdian-decrypt@india.com

Результаты анализов: VT

Обновление от 28 ноября 2016:

Расширение: .dcrptme

Записка: How to restore files.hta

Результаты анализов: VT

Обновление от 4 ноября 2016:

Расширение: .lovewindows

Email: bahij2@india.com

Обновление от 7 ноября 2016:

Расширение: .trust

Записка: How to restore files.hta

Email: decryptor@protonmail.com

BTC: 1Gn2XUUPpNA2UosDo2erhPHPNnx9r3oD9f

Результаты анализов: VT

Обновление от 4 декабря 2016:

Расширение: .lovewindows

Email: bahij2@india.com

Обновление от 5 декабря 2016:

Email: decrypter@india.com

Обновление от 8 декабря 2016:

Email: vnature@india.com

Обновление от 13 декабря 2016:

Файл: GlobeChanged.exe

Расширение: .GSupport3

Записка: How to restore files.hta

Email: goodsupport@india.com

Результаты анализов: VT

Обновление от 14 декабря 2016:

Расширение: .unlockvt@india.com

Записка: How to restore files.hta

Email: unlockvt@india.com

Результаты анализов: VT

Обновление от 14 декабря 2016:

Расширения: .decryptallfiles@india.com, .decryptallfiles3@india.com

Email: decryptallfiles@india.com, decryptallfiles3@india.com

Обновление от 16 декабря 2016:

Пост в Твиттере >>

Email: mendizol@india.com

Расширения: .ink и .ziptox1

Обновление от 17 декабря 2016:

Пост в Твиттере >>

Расширение: .sorry

Записка: How to restore files.hta

Email: helpdecode@india.com

Результаты анализов: VT

Обновление от 17 декабря 2016:

Пост в Твиттере >>

Расширение: .rescuers@india.com.3392cYAn548QZeUf.lock

Записка: How to restore files.hta

Email: rescuers@india.com

Обновление от 18 декабря 2016:

Расширение: .helptoyou1@india.com.8464DBdhFhbd4.lock

Записка: How to restore files.hta

Email: helptoyou1@india.com

Результаты анализов: VT

Обновление от 23 декабря 2016:

Расширение: .dcrptme

Записка: How to restore files.hta

Email: dsupport@india.com

Результаты анализов: VT

Обновление от 27 декабря 2016:

Расширение: .crypto-helper@india.com

Email: crypto-helper@india.com

Результаты анализов: VT

Обновление от 28 декабря 2016:

Расширение: .vnature@india.com

Записка: How to restore files.hta

Email: vnature@india.com

Результаты анализов: VT

Обновление от 3 января 2017:

Ссылка на пост на форуме BC >>

Расширение: .lock

Email: frogobigens@india.com

Сумма выкупа: 1.5 BTC

Записка: HOW TO DECRYPT FILES.txt

Содержание записки:

Your documents, photos, databases, important data were encrypted.

Data recovery is required decipherer.

To get the interpreter should send an email to frogobigens@india.com.

Next, you need to pay for the interpreter. In a response letter you will receive the address of Bitcoin-wallet to which you want perform the transfer of funds in the amount of 1.5 Bitcoin.

If you have no Bitcoin

Create a wallet Bitcoin: https://blockchain.info/ru/wallet/new

Get cryptocurrency Bitcoin:

https://localbitcoins.com/ru/buy_bitcoins (Visa/MasterCard, QIWI Visa Wallet и др.)

https://en.bitcoin.it/wiki/Trading_bitcoins (instruction for beginners)

When the transfer is confirmed, you will get the decryption files for your computer.

After start-interpreter program, all your files will be restored.

Attention!

Do not attempt to remove the program or run the anti-virus tools

Attempts to self-decrypting files will result in the loss of your data

Decoders are not compatible with other users of your data, because each user's unique encryption key

Обновление от 6 января 2017:

Расширение: .decrypr_helper@india.com

Email: decrypr_helper@india.com

Результаты анализов: VT

Обновление от 8 января 2017:

Файл: decryptional.exe

Расширение: .decryptional

Записка: How to restore files.hta

Email: decryptional@india.com

Результаты анализов: VT

Обновление от 12 февраля 2017:

Файлы: vapefile.exe, svhost.exe

Расширение: .vapefile

Записка: How to restore files.hta

Email: vape@india.com

Результаты анализов: VT

Обновление от 4 апреля 2017:

Расширение: .a95436@ya.ru

Email: a95436@yandex.ru

BTC: 1KCGP2CLEhBxxfHtNE4dE4SZduxmjRuUR7

Результаты анализов: VT

Обновление от 4 января 2018:

Название: Globe2 Ransomware. Турецкий вариант

Название: Globe2 Ransomware. Турецкий вариантПост в Твиттере >>

Расширение: .vrmrkz

Файлы переименовываются.

Email: verimerkezi@mail.ru

Записка: How to restore files.hta

Результаты анализов: VT

Статус: Дешифруем!

Обновление от 23 февраля 2018:

Название: Globe2 Ransomware. Турецкий вариант

Название: Globe2 Ransomware. Турецкий вариантПост в Твиттере >>

Расширение: .frmvrlr2017

Файлы переименовываются.

Email: firmaverileri2017@yandex.com

Записка: How to restore files.hta

Результаты анализов: VT

Статус: Дешифруем!

*

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Внимание! Для зашифрованных файлов есть дешифровщик Скачать и использовать Globe Decrypter по инструкции >> Скачать и использовать Globe-2 Decrypter по инструкции >> Скачать и использовать Globe-3 Decrypter по инструкции >> ***

Read to links: Decrypter for Globe2 ID Ransomware

Thanks: Fabian Wosar Michael Gillespie Andrew Ivanov, Alex Svirid, Mihay Ice ...and others, who sent the samples for analysis

© Amigo-A (Andrew Ivanov): All blog articles.