CryptoWire Ransomware

CryptoWire Ransomware family

(шифровальщик-вымогатель, OSR)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей с помощью AES-256, а затем требует выкуп в 0,29499335 биткоина (сумма может отличаться), чтобы вернуть файлы.

Название дали вымогатели. Написан на AutoIt. Концепт был загружен на GitHub анонимным пользователем. Содержит ZIP-архив с исходным кодом Ransomware и файл README с рекламой возможностей CryptoWire.

© Генеалогия: Начало.

CryptoWire OSR (Open Source Ransomware) >> собственно CryptoWire, Lomix, UltraLocker, KingOuroboros и др.

К зашифрованным файлам добавляется расширение .encrypted, но не к концу файла, а между оригинальным именем и оригинальным расширением файла по шаблону original_file_name.encrypted.original_file_extension.

Таким образом файл Important.docx станет Important.encrypted.docx

Добавочное расширение можно менять на любое другое.

Обнаружен в октябре 2016 г. Ориентирован на англоязычных пользователей. В последствии претерпел немало модификаций.

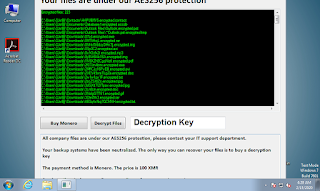

Запиской с требованием выкупа выступает блокировщик экрана CryptoWire.

Содержание текста с экрана блокировки:

Your files has been safely encrypted

*** buttons ***

The only way you can recover your files it to buy a decryption key

The payment method is: Bitcoins. The price if: $200 = 0.29499335 Bitcoins

Click on the 'Buy decryption key' button.

Перевод текста на русский язык:

Твои файлы безопасно зашифрованы

*** кнопки ***

Только одним способом ты можешь вернуть свои файлы, это купить ключ дешифрования

Способ оплаты: биткоины. Цена: $200 = 0.29499335 биткоина

Нажмите кнопку 'Buy decryption key'.

Другие скриншоты:

Технические детали

После реализации этого проекта крипто-вымогатель может распространяться с помощью email-спама и вредоносных вложений, фальшивых обновлений, перепакованных и заражённых инсталляторов. Будьте бдительны!

➤ На системном диске вымогателем выполняется ряд деструктивных функций:

- удаляются тома теневых копий файлов;

- отключается исправление системы при загрузке;

- отключается восстановление системы из точек восстановления.

➤ Файлы шифруются не на основе расширения, а по размеру. Максимальный предельный размер файла 30 Мб, размер регулируется. Это нужно для того, чтобы сохранить высокую производительность ПК, в то время как большинство файлов будут шифроваться.

➤ Шифруются все файлы (меньше 30 Мб) на локальных и сетевых дисках, общих сетевых ресурсах, USB-накопителях, внешних дисках, файлы игр, включая Steam, файлы на любом облачным сервисе, который работает на данном ПК (Onedrive, Dropbox, Google Drive). Шифровать все файлы или выборочно заложено в настройках исходника.

Список файловых расширений, подвергающихся шифрованию (в исходнике):

.3fr, .7z, .abw, .accdb, .afsnit, .ai, .aif, .arc, .arw, .as, .asc, .asd, .asf, .ashdisc, .asm, .asp, .aspx, .asx, .aup, .avi, .bay, .bbb, .bdb, .bibtex, .bkf, .bmp, .bmp, .bpn, .btd, .bz2, .c, .cdi, .cdr, .cer, .cert, .cfm, .cgi, .cpio, .cpp, .cr2, .crt, .crw, .csr, .cue, .dbf, .dcr, .dds, .dem, .der, .ding, .dng, .doc, .docm, .docx, .dsb, .dwg, .dxf, .dxg, .eddx, .edoc, .eml, .emlx, .eps, .eps, .epub, .erf, .fdf, .ffu, .flv, .gam, .gcode, .gho, .gpx, .gz, .h, .hbk, .hdd, .hds, .himmel, .hpp, .ics, .idml, .iff, .img, .indd, .ipd, .iso, .isz, .iwa, .j2k, .jp2, .jpeg, .jpf, .jpg, .jpm, .jpx, .jsp, .jspa, .jspx, .jst, .kdc, .key, .keynote, .kml, .kmz, .lie, .lwp, .lzma, .m3u, .m4a, .m4v, .max, .mbox, .md2, .mdb, .mdbackup, .mddata, .mdf, .mdinfo, .mds, .mef, .mid, .mov, .mp3, .mp4, .mpa, .mpb, .mpeg, .mpg, .mpj, .mpp, .mrw, .msg, .mso, .nba, .nbf, .nbi, .nbu, .nbz, .nco, .nef, .nes, .note, .nrg, .nri, .nrw, .odb, .ode, .odm, .odp, .ods, .odt, .ogg, .one, .orf, .ova, .ovf, .oxps, .p2i, .p65, .p7, .p7b, .p7c, .pages, .pdd, .pdf, .pef, .pem, .pem, .pet, .pfx, .php, .php3, .php4, .php5, .phps, .phpx, .phpxx, .phtm, .phtml, .pi, .pl2, .plist, .pmd, .pmx, .png, .ppdf, .pps, .ppsm, .ppsx, .ppt, .pptm, .pptx, .ps, .psd, .psd, .pspimage, .pst, .ptx, .pub, .pvm, .qcn, .qcow, .qcow2, .qt, .r3d, .ra, .raf, .rar, .raw, .rify, .rm, .rtf, .rtf, .rw2, .rwl, .s, .sbf, .set, .skb, .slf, .sme, .smm, .snp, .spb, .sql, .sr2, .srf, .srt, .srw, .ssc, .ssi, .stg, .stl, .svg, .swf, .sxw, .syncdb, .tager, .tc, .tex, .tga, .thm, .tif, .tiff, .til, .toast, .torrent, .txt, .vbk, .vcard, .vcf, .vdi, .ved, .vfs4, .vhd, .vhdx, .vmdk, .vob, .vsdx, .wav, .wb2, .wblc, .wbve, .webm, .wmb, .wpb, .wpd, .wps, .wps, .x3f, .xdw, .xlk, .xlr, .xls, .xlsb, .xlsm, .xlsx, .xlsx, .xz, .yuv, .zip, .zipx (283 расширения).

➤ Старые незашифрованные файлы перезаписываются по 10 раз, а затем удаляются навсегда. Зашифрованные файлы оставляются на случай возврата после уплаты выкупа. Всё, что находится в RecycleBin будет перезаписано 10 раз и удалено навсегда.

➤ Если ПК жертвы присоединён к домену (ПК компании), то сумма выкупа будет в 10 раз больше (регулируется).

Файлы, связанные с CryptoWire Ransomware:

CryptoWire.exe

<random_name>.exe

README.txt

Записи реестра, связанные с CryptoWire Ransomware:

См. ниже Гибридный анализ.

Сетевые подключения:

blockchain.info (104.16.54.3)

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >> Ещё >>

Степень распространённости: средняя.

Подробные сведения собираются.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

CryptoWire - 27 октября 2016

Lomix - 24 ноября 2016

UltraLocker - 10 декабря 2016

Обновление CryptoWire - см. здесь, ниже.

KingOuroboros - июнь 2018

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 3 марта 2017:

Файл: BTC hacker v14.2 by ignisteam.exe

Расширение: .encrypted

Шаблон зашифрованного файла: <original_file_name>.encrypted.<original_file_extension>

Записка: TEXT FILE.txt

Сумма выкупа: 500$

Email: hugoran1@gmx.com

Результаты анализов: VT

Вариант от 10 марта 2017:

Доп. название: OwlRansomware

Файл: OwlRansom.exe

Результаты анализов: VT

Обновление от 5 апреля 2017:

Пост в Твиттере >>

Файл: AA_V3.exe

Заголовок экрана блокировки: realfs0ciety@sigaint.org.fs0ciety

Промежуточное расширение: .realfs0ciety@sigaint.org.fs0ciety

Это расширение добавляется в название файла, между его именем и расширением. Оригинальное имя файла и его расширение не изменяются.

Видеообзор от GrujaRS >>

Результаты анализов: HA+VT

=== 2018 ===

Пост в Твиттере >>

Заголовок экрана блокировки: CryptoWire

Код разблокировки: VgjRPoOM0oa92_jId!/wkMeW6,guuSe

Промежуточное расширение: .encrypted

Добавляется между оригинальным именем и оригинальным расширением файла, как и раньше.

Email: wlojul@secmail.pro

Результаты анализов: HA + VT + VMRay

Скриншоты экрана блокировки

.3fr, .7z, .abw, .accdb, .afsnit, .ai, .aif, .arc, .arw, .as, .asc, .asd, .asf, .ashdisc, .asm, .asp, .aspx, .asx, .aup, .avi, .bay, .bbb, .bdb, .bibtex, .bkf, .bmp, .bmp, .bpn, .btd, .bz2, .c, .cdi, .cdr, .cer, .cert, .cfm, .cgi, .cpio, .cpp, .cr2, .crt, .crw, .csr, .cue, .dbf, .dcr, .dds, .dem, .der, .dmg, .dng, .doc, .docm, .docx, .dsb, .dwg, .dxf, .dxg, .eddx, .edoc, .eml, .emlx, .EPS, .eps, .epub, .erf, .fdf, .ffu, .flv, .gam, .gcode, .gho, .gpx, .gz, .h, .hbk, .hdd, .hds, .himmel, .hpp, .ics, .idml, .iff, .img, .indd, .ipd, .iso, .isz, .iwa, .j2k, .jp2, .jpeg, .jpf, .jpg, .jpm, .jpx, .jsp, .jspa, .jspx, .jst, .kdc, .key, .keynote, .kml, .kmz, .lic, .lwp, .lzma, .M3U, .M4A, .m4v, .max, .mbox, .md2, .mdb, .mdbackup, .mddata, .mdf, .mdinfo, .mds, .mef, .mid, .mov, .mp3, .mp4, .mpa, .mpb, .mpeg, .mpg, .mpj, .mpp, .mrw, .msg, .mso, .nba, .nbf, .nbi, .nbu, .nbz, .nco, .nef, .nes, .note, .nrg, .nri, .nrw, .odb, .odc, .odm, .odp, .ods, .odt, .ogg, .one, .orf, .ova, .ovf, .oxps, .p12, .p2i, .p65, .p7, .p7b, .p7c, .pages, .pct, .pdd, .pdf, .pef, .PEM, .pem, .pfx, .php, .php3, .php4, .php5, .phps, .phpx, .phpxx, .phtm, .phtml, .pl, .plist, .pmd, .pmx, .png, .ppdf, .pps, .ppsm, .ppsx, .ppt, .pptm, .pptx, .ps, .PSD, .psd, .pspimage, .pst, .ptx, .pub, .pvm, .qcn, .qcow, .qcow2, .qt, .r3d, .ra, .raf, .rar, .raw, .rm, .rtf, .rtf, .rw2, .rwl, .s, .sbf, .set, .skb, .slf, .sme, .smm, .snp, .spb, .sql, .sr2, .srf, .srt, .srw, .ssc, .ssi, .stg, .stl, .svg, .swf, .sxw, .syncdb, .tager, .tc, .tex, .tga, .thm, .tif, .tiff, .til, .toast, .torrent, .txt, .vbk, .vcard, .vcd, .vcf, .vdi, .vfs4, .vhd, .vhdx, .vmdk, .vob, .vsdx, .wav, .wb2, .wbk, .wbverify, .webm, .wmb, .wpb, .wpd, .WPS, .wps, .x3f, .xdw, .xlk, .xlr, .xls, .xlsb, .xlsm, .XLSX, .xlsx, .xz, .yuv, .zip, .zipx (282 расширения).

В определённых папках пользователя, например, на Рабочем столе, он шифрует все найденные файлы.

➤ Содержание текста о выкупе:

The only way you can recover your files is to buy a decryption key

The payment method is: Bitcoins. The price is: $1000 = Bitcoins

When you are ready, send a message by email to wlojul@secmail.pro

We will send you our BTC wallet for the transfer

After confirmation we will send you the decryption key

Click on the 'Buy decryption key' button.

=== 2019 ===

Обновление от 27 апреля 2019:

Пост в Твиттере >>

Пост в Твиттере >>

Самоназвание: BellevueCollegeEncryptor

Вместо расширения используется вставка DesktopReadme между названием файла и его расширением. Пример такого файла: 1DesktopReadme.jpg

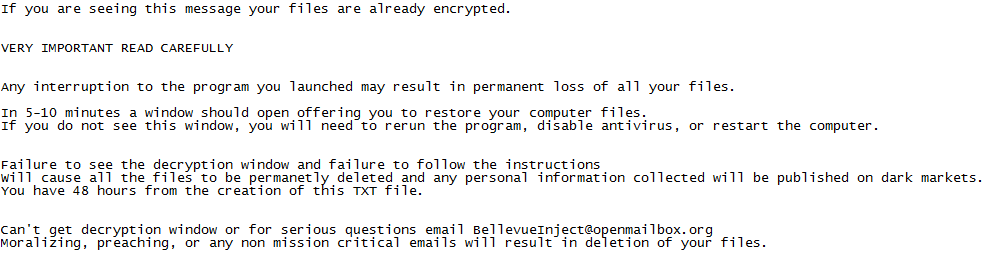

Записка:

Email: BellevueInject@openmailbox.org

BTC: bc1q2m68av8knhz9zkexzz8dn8ll9wyxz76ss47upm

URL: http://www.bellevueinject.dx.am/***

Мьютекс: BellevueCollegeEncryptor

Результаты анализов: VT + VMR

=== 2020 ===

Обновление от 14-15 февраля 2020:

Пост в Твиттере >>

Пост в Твиттере >>

Самоназвание: JackSparrow

Как и прежде вместо расширения используется вставка в название по шаблону: original_file_name.encrypted.original_file_extension

Email: jacksparrow@protonmail.com

Файл: JackSparrow.exe

Результаты анализов: VT + VMR + HA / VT + VT + VT + VT + VT

Обновление от 24 июля 2020:

Пост в Твиттере >>

Самоназвание FlyingShip Ransomware

Email: flyingship@mail2tor.com

BTC: 169M3wiaij1zucuASBXTT6egQuQJBckBrt

Результаты анализов: VT + VMR

The only way you can recover your files is to buy a decryption key, After you buy the required amount send the payment to 169M3wiaij1zucuASBXTT6egQuQJBckBrt, After you send the payment, please send your PC ID to this email: flyingship@mail2tor.com to get your decryption key

PC ID: YY8PSNGThe payment method is: Bitcoins. The price is: $200 = Bitcoins

Click on the 'Buy decryption key' button.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: ID Ransomware (ID as CryptoWire) Video review Tweet on Twitter

Added later: Write-up on April 12, 2018 * *

Thanks: Michael Gillespie, Karsten Hahn GrujaRS, Bart

© Amigo-A (Andrew Ivanov): All blog articles.