CerberTear Ransomware

(шифровальщик-вымогатель)

Этот крипто-вымогатель шифрует данные пользователей с помощью AES, а затем требует выкуп в 0,4 биткоинов, чтобы вернуть файлы. Название получил из-за подражания Cerber. Записка о выкупе также довольно длинновата и в ней упоминается Cerber Decryptor.

Обнаружения:

DrWeb -> Trojan.Encoder.6761, Trojan.Encoder.10598

BitDefender -> Trojan.GenericKD.3587705, Gen:Heur.Ransom.HiddenTears.1, Dropped:Trojan.GenericKD.4348722, Dropped:Trojan.Generic.20777773

Kaspersky -> Trojan-Ransom.NSIS.MyxaH.fuf, Trojan.Win32.Hesv.amo

TrendMicro -> Ransom_HiddenTearCerber.A, Ransom_CERBER.VSAFQ

Symantec -> Ransom.HiddenTear

© Генеалогия: HiddenTear >> CerberTear

К зашифрованным файлам добавляется расширение .cerber

Активность этого криптовымогателя пришлась на ноябрь 2016 г., но могла начаться раньше. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

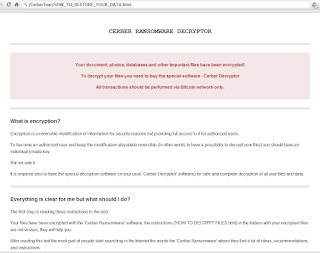

Записки с требованием выкупа называются:

HOW_TO_RESTORE_YOUR_DATA.html

Содержание записки о выкупе:

CERBER RANSOMWARE DECRYPTOR

Your document, photos, databases and other important files have been encrypted!

To decrypt your files you need to buy the special software - Cerber Decryptor

All transactions should be performed via Bitcoin network only.

What is encryption?

Encryption is a reversible modification of information for security reasons but providing full access to it for authorized users.

To become an authorized user and keep the modification absolutely reversible (in other words to have a possibility to decrypt your files) you should have an individual private key.

But not only it.

It is required also to have the special decryption software (in your case 'Cerber Decryptor' software) for safe and complete decryption of all your files and data.

Everything is clear for me but what should I do?

The first step is reading these instructions to the end.

Your files have been encrypted with the 'Cerber Ransomware' software; the instructions ('HOW TO DECRYPT FILES.html') in the folders with your encrypted files are not viruses, they will help you.

After reading this text the most part of people start searching in the Internet the words the 'Cerber Ransomware' where they find a lot of ideas, recommendations and instructions.

It is necessary to realize that we are the ones who closed the lock on your files and we are the only ones who have this secret key to open them.

Any attempts to get back your files with the third-party tools can be fatal for your encrypted files.

The most part of the third-party software change data within the encrypted file to restore it but this causes damage to the files.

Finally it will be impossible to decrypt your files.

When you make a puzzle but some items are lost, broken or not put in its place - the puzzle items will never match, the same way the third-party software will ruin your files completely and irreversibly.

You should realize that any intervention of the third-party software to restore files encrypted with the 'Cerber Ransomware' software may be fatal for your files.

There are several plain steps to restore your files but if you do not follow them we will not be able to help you, and we will not try since you have read this warning already.

For your information the software to decrypt your files (as well as the private key provided together) are paid products.

After purchase of the software package you will be able to:

decrypt all your files;

work with your documents;

view your photos and other media;

continue your usual and comfortable work at the computer.

How to get 'Cerber Decryptor'?

1. Create a Bitcoin Wallet (we recommend Blockchain.info)

2. Buy necessary amount of Bitcoins (0.4 Bitcoins)

Here are our recommendations:

LocalBitcoins.com - the fastest and easiest way to buy and sell Bitcoins;

CoinCafe.com - the simplest and fastest way to buy, sell and use Bitcoins;

BTCDirect.eu - the best for Europe;

CEX.IO - Visa / MasterCard;

CoinMama.com - Visa / MasterCard;

HowToBuyBitcoins.info - discover quickly how to buy and sell bitcoins in your local currency.

3. Send 0.4 BTC (Bitcoins) to the following address:

1GU18zL2P7Y5bq8EPFBSo2tnvCd9ZEBi3E

4. Get the link and download the software, your files will be decrypted automatically!

Additional information:

You will find the instructions for restoring your files in those folders where you have your encrypted files only.

Unfortunately antivirus companies cannot protect or restore your files but they can make the situation worse removing the instructions how to restore your encrypted files.

Перевод записки на русский язык:

CERBER RANSOMWARE DECRYPTOR

Ваши документы, фото, базы данных и другие важные файлы зашифрованы!

Чтобы расшифровать файлы нужно купить специальную программу - CERBER Decryptor

Все выплаты должны выполняться только через сеть Bitcoin.

Что такое шифрование?

Шифрование — это обратимое в целях безопасности изменение информации, с предоставлением к ней доступа авторизованным пользователям.

Чтобы стать авторизованным пользователем и сохранить изменения абсолютно обратимыми (иначе говоря, иметь возможность дешифровать файлы), вы должны иметь индивидуальный секретный ключ.

Но не только это.

Необходимо также иметь специальную программу дешифрования (в вашем случае ПО CERBER Decryptor) для безопасной и полной дешифровки всех ваших файлов и данных.

Мне всё ясно, но что я должен делать?

Первый шаг — дочитать эти инструкции до конца.

Ваши файлы зашифрованы с помощью ПО 'Cerber Ransomware'; инструкции ('HOW TO DECRYPT FILES.html') в папках с вашими зашифрованными файлами не являются вирусами, они помогут вам.

После прочтения этого текста большинство людей начнёт поиск в Интернете по словам 'Cerber Ransomware', где надётся много идей, рекомендаций и инструкций.

Надо понимать, что мы те, кто закрыл на замок ваши файлы и мы единственные, у кого есть тот секретный ключ, что откроет их.

Любые попытки вернуть ваши файлы с помощью сторонних инструментов могут стать фатальными для ваших зашифрованных файлов.

Большая часть стороннего ПО вносит изменения внутри зашифрованного файла, чтобы восстановить его, но это приводит к повреждению файлов.

В конце концов, станет невозможно расшифровать файлы.

Когда вы собираете головоломку, но некоторые детали потеряны, сломаны или не ставятся на место - элементы головоломки не подойдут, точно также ПО сторонних производителей разрушит ваши файлы полностью и необратимо.

Вы должны понимать, что любое вмешательство стороннего ПО для восстановления файлов, зашифрованных с помощью ПО 'Cerber Ransomware' может стать фатальным для ваших файлов.

Есть несколько шагов, чтобы просто восстановить ваши файлы, но если вы последуете им, мы не сможем помочь вам, и не будем пытаться, т.к. вы уже прочитали это предупреждение.

Для вашей информации ПО для расшифровки файлов (а также секретный ключ, поставляющийся вместе) это платные продукты.

После покупки пакета ПО вы сможете:

расшифровать все ваши файлы;

работать с документами;

просматривать фото и другие медиа-данные;

продолжить свою обычную и комфортную работу на компьютере.

Как получить 'CERBER Decryptor'?

1. Создайте Bitcoin-кошелёк (мы рекомендуем Blockchain.info)

2. Купите требуемое количество Bitcoins (0,4 Bitcoins)

Вот наши рекомендации:

LocalBitcoins.com - самый быстрый и простой способ купить и продать Bitcoins;

CoinCafe.com - самый простой и быстрый способ купить, продать и использовать Bitcoins;

BTCDirect.eu - лучший для Европы;

CEX.IO - Visa / MasterCard;

CoinMama.com - Visa / MasterCard;

HowToBuyBitcoins.info - быстро найти, купить и продать Bitcoins в местной валюте.

3. Отправить 0,4 BTC (Bitcoins) по следующему адресу:

1GU18zL2P7Y5bq8EPFBSo2tnvCd9ZEBi3E

4. Получить ссылку и загрузить ПО, ваши файлы будут расшифрованы автоматически!

Дополнительная информация:

Вы найдете инструкции для восстановления файлов в папках, где у вас есть только ваши зашифрованные файлы.

К сожалению, антивирусные компании не могут защитить или восстановить ваши файлы, но они могут сделать ситуацию еще хуже, удалив инструкции, как восстановить зашифрованные файлы.

Распространяется с помощью email-спама и вредоносных вложений, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Список файловых расширений, подвергающихся шифрованию:

.3dm, .3dm,

.3g2, .3gp, .aaf, .accdb, .aep, .aepx, .aet, .ai, .aif, .as, .as3, .asf, .asp, .asx,

.avi, .bmp, .c, .class, .cpp, .cs, .csv, .dat, .db, .dbf, .doc, .docb, .docm, .docx,

.dot, .dotm, .dotx, .dwg, .dxf, .efx, .eps, .fla, .flv, .game, .gif, .grle, .h,

.idml, .iff, .indb, .indd, .indl, .indt, .inx, .jar, .java, .jpeg, .jpg, .m3u, .m3u8,

.m4u, .max, .mdb, .mid, .mlx, .mov, .mp3, .mp4, .mpa, .mpeg, .mpg, .msg, .pdb, .pdf,

.php, .plb, .pmd, .png, .pot, .potm, .potx, .ppam, .ppj, .pps, .ppsm, .ppsx, .ppt,

.pptm, .pptx, .prel, .prproj, .ps, .psd, .ra, .raw, .rb, .rtf, .sav, .sdf, .ses,

.sldm, .sldx, .slot, .spv, .sql, .sv5, .svg, .swf, .tif, .txt, .vcf, .vob, .wav,

.wma, .wmv, .wpd, .wps, .xla, .xlam, .xll, .xlm, .xls, .xlsb, .xlsm, .xlsx, .xlt,

.xltm, .xltx, .xlw, .xml, .xqx (127 расширений), без повторов в верхнем регистре.

Файлы, связанные с CerberTear Ransomware:

HOW_TO_RESTORE_YOUR_DATA.html

ro51f.exe

C:\DOCUME~1\<USER>~1\LOCALS~1\Temp\nsw1.tmp

C:\DOCUME~1\<USER>~1\LOCALS~1\Temp\nso2.tmp

C:\DOCUME~1\<USER>~1\LOCALS~1\Temp\nso2.tmp\System.dll

C:\DOCUME~1\<USER>~1\LOCALS~1\Temp\SetCursor.dll

И другие.

Записи реестра, связанные с CerberTear Ransomware:

См. ниже гибридный анализ.

Сетевые подключения и связи:

URL: paket.pw

URL: coincafe.com

104.27.154.158:80 (США)

BTC: 1GU18zL2P7Y5bq8EPFBSo2tnvCd9ZEBi3E

Email: -

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >>

Степень распространённости: низкая.

Подробные сведения собираются.

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 11 декабря 2016:

Пост в Твиттере >>

Расширение: .cerber

Файлы: eda2.exe, PK.dat

Выкуп: 10,5 BTC.

Фальш-имя: Налоговая накладная.PDF

Результаты анализов: VT

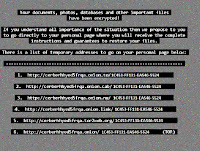

Записка и скринлок:

Обновление от 10 февраля 2017:

Пост в Твиттере >>

Расширение: .cerber

Фальш-имя: Cerber Ransomware

Записка: HOW_TO_RESTORE_YOUR_DATA.html

Сетевые подключения и связи:

Результаты анализов: HA, VT

Пост в Твиттере >>

Расширение: .cerber

Фальш-имя: Cerber Ransomware

Записка: HOW_TO_RESTORE_YOUR_DATA.html

Сетевые подключения и связи:

Результаты анализов: HA, VT

<< Скриншот окна сайта оплаты декриптера

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links:

Tweet on Twitter

ID Ransomware (ID as CerberTear)

*

Read to links:

Tweet on Twitter

ID Ransomware (ID as CerberTear)

*

Thanks:

Karsten Hahn + for list of extensions

Michael Gillespie

*

*

Thanks:

Karsten Hahn + for list of extensions

Michael Gillespie

*

*

© Amigo-A (Andrew Ivanov): All blog articles.

Read to links: Tweet on Twitter ID Ransomware (ID as PaySafeGen) * *

Thanks: Jakub Kroustek Michael Gillespie * *