Kraken Ransomware

(шифровальщик-вымогатель)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей с помощью AES, а затем требует выкуп в 2 биткоина, чтобы вернуть файлы. Сумма выкупа удваивается по истечении времени. Название оригинальное.

© Генеалогия: выясняется.

К зашифрованным файлам добавляется расширение .kraken

Зашифрованные файлы переименовываются с использованием base64 и принимают следующий вид:

"0SP53hCO8L+aPXb+1zOPwuZr4VrMgRC1hTkBquYbrsynqmXSvGQMnt0RfP9Y-Sqx6Y6LqquhHhvIHpFKXtuIXvr9tFn91Bqvop+O7XyUC+c=.kraken

Активность этого криптовымогателя пришлась на декабрь 2016 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

В прошлом, в 2013 году, уже был шифровальщик, которые добавлял расширение .kraken к зашифрованным файлам, но сами файлы не переименовывались. Связь с ним не установлена.

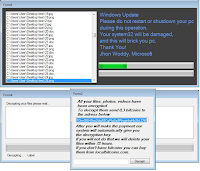

Записки с требованием выкупа называются: _HELP_YOUR_FILES.html

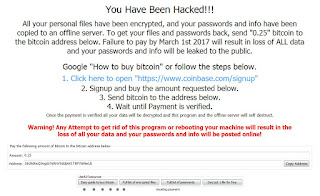

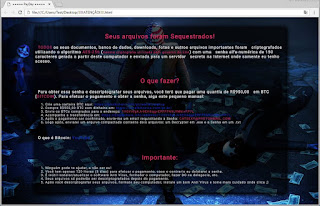

Содержание текста о выкупе:

KRAKEN

Your documents, photos, databases and other important files have been encrypted!

Decryption of your files is only possible with the special decryption program.

To buy your decryption program follow the steps below.

Number of Files Encrypted 324

Decryption program price doubles in 1 Days 5 Hours 9 Minutes 32 Seconds

The current price is 2 BTC ~1553.52 USD

How to buy Kraken Decryptor?

1. Payment method is Bitcoin Only, follow the steps below.

What is Bitcoin ?

Bitcoin is a consensus network that enables a new payment system and a completely digital money. It is the first decentralized peer-to-peer payment network that is powered by its users with no central authority or middlemen.

More Info:

wikipedia

bitcoin.org

coindesk.com

2. Purchasing Bitcoins

Here are our recommendations:

localbitcoins.com (WU) Buy Bitcoins with Western Union.

coincafe.com Recommended for fast, simple service.

Payment Methods: Western Union, Bank of America, Cash by FedEx, Moneygram, Money Order. In NYC: Bitcoin ATM, in person.

localbitcoins.com Service allows you to search for people in your community willing to sell bitcoins to you directly.

cex.io Buy Bitcoins with VISA/MASTERCARD or wire transfer.

btcdirect.eu The best for Europe.

bitquick.co Buy Bitcoins instantly for cash.

howtobuybitcoins.info An international directory of bitcoin exchanges.

cashintocoins.com Bitcoin for cash.

coinjar.com CoinJar allows direct bitcoin purchases on their site.

anxpro.com

bittylicious.com

3. Send 2 BTC ~1558.64 USD to Bitcoin address:

1Bi3A*****

4. Send an email to below addresses with your Personal ID as the subject

Email Addresses

krakenk811@gmail.com

kraken0@india.com

kraken@innocent.com

Your Personal ID

27077D3A73FE521D25D895CB*****

5. Run the downloaded Decryptor you received via email on your computer.

Click on "Decrypt" button and wait for the "Decrypt Succeed" message

---

knowledge is not power. the implementation of knowledge is power.

Перевод текста на русский язык:

KRAKEN

Ваши документы, фотографии, базы данных и другие важные файлы были зашифрованы!

Расшифровка файлов возможна только со специальной программой дешифрования.

Для того, чтобы купить программу дешифрования выполните следующие действия.

Количество файлов, зашифрованных 324

Цена программы дешифрования удвоится через 1 дней 5 часов 9 минут 32 секунд

Текущая цена 2 BTC ~1553.52 USD

Как купить Kraken Decryptor?

1. Метод оплаты только Bitcoin, следуйте инструкциям, приведенным ниже.

Что такое Bitcoin?

Bitcoin консенсус сеть, которая представляет новую платежную систему и полностью цифровые деньги. Это первая децентрализованная сеть оплаты соединенных равноправных узлов ЛВС, которая питается от своих пользователей без центральной власти или посредников.

Больше информации:

wikipedia

bitcoin.org

coindesk.com

2. Покупка биткоинов

Вот наши рекомендации:

localbitcoins.com (WU) - Купить Bitcoins с Western Union.

coincafe.com - Рекомендуется для быстрого, простого обслуживания.

Способы оплаты: Western Union, Bank of America, Cash by FedEx, Moneygram, Money Order. В NYC: Bitcoin ATM, лично.

localbitcoins.com - Сервис позволяет искать людей в вашем сообществе готов продать Bitcoins вам непосредственно.

cex.io - Купить биткоины с VISA / MASTERCARD или банковским переводом.

btcdirect.eu - Лучше всего подходит для Европы.

bitquick.co - Купить Bitcoins сразу за наличные деньги.

howtobuybitcoins.info - Международный каталог Bitcoin обменов.

cashintocoins.com - Bitcoin за наличные деньги.

coinjar.com - CoinJar позволяет прямые покупки Bitcoin на своем сайте.

anxpro.com

bittylicious.com

3. Отправить 2 BTC ~1553.52 USD на Bitcoin адрес:

1Bi3A*****

4. Отправить по email адресам ниже с вашим личным кодом в качестве темы

Адреса email

krakenk811@gmail.com

kraken0@india.com

kraken@innocent.com

Ваш персональный ID

27077D3A73FE521D25D895CB*****

5. Запустите загруженный декриптор вы получили по электронной почте на вашем компьютере.

Нажмите на кнопку "Decrypt" и дождитесь появления сообщения "Decrypt Succeed"

---

знание - не сила. реализация знаний - сила.

Внизу веб-страницы вставлена немного измененная фраза Гаррисона Уинна (Garrison Wynn), оратора-мотиватора. Мотивация сработала на совершение преступления.

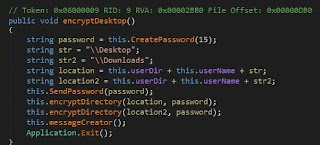

Технические детали

Распространяется с помощью email-спама и вредоносных вложений, эксплойтов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

➤ По некоторым данным кто-то украл у разработчика исходники и занимается распространением шифровальщика с целью собственной выгоды. Разработчик передал дешифровщик (декриптер) исследователям. См. ниже "Блок ссылок и спасибок".

Список файловых расширений, подвергающихся шифрованию:

документы MS Office, PDF, базы данных, фотографии, музыка, видео, общие сетевые папки и пр.

Файлы, связанные с этим Ransomware:

_HELP_YOUR_FILES.html

Kraken.exe

Kraken Decryptor.exe

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

krakenk811@gmail.com

kraken0@india.com

kraken@innocent.com

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >>

Malwr анализ >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 23 апреля 2018:

Пост в Твиттере >>

Версия: Kraken 2.0

Файлы: Kraken 2.0.exe, Catchem.exe

Стал использоваться сервер и веб-сайт Discord в качестве сервера C2 для ПК пострадавших.

URL: xxxx://psn.eztag.xyz/ip.php***

xxxxs://discordapp.com/api/webhooks/***

Результаты анализов: VT + VB + IA

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Внимание! Для зашифрованных файлов есть дешифровщик Вы можете скачать Kraken decrypter для дешифровки >> Место хранения - мой Яндекс.Диск

Read to links: Tweet on Twitter ID Ransomware (ID as Kraken) Write-up *

Thanks: Michael Gillespie Leo * *

© Amigo-A (Andrew Ivanov): All blog articles.